O que é a Tempest OTAN dos EUA

TEMPEST lida com as ondas eletromagnéticas irradiadas dos equipamentos (tanto jateadas quanto conduzidas) e avalia o risco de interceptação.

Todos os equipamentos elétricos e eletrônicos produzem radiação eletromagnética. A radiação EMI de equipamentos de processamento de dados, como laptops ou telefones celulares, contém informações confidenciais que podem ser facilmente interceptadas.

Um receptor pode interpretar esses sinais não reconhecidos sem acesso direto ao dispositivo original.

O QUE É A OTAN DOS EUA TEMPEST?

TEMPEST lida com ondas eletromagnéticas irradiadas de equipamentos (tanto irradiadas quanto conduzidas) e avalia o risco de interceptação.

Todos os equipamentos elétricos e eletrônicos geram radiação eletromagnética (EMC). Na EMC, a radiação de equipamentos de processamento de dados, como laptops, monitores industriais ou telas de toque militares, contém informações confidenciais que podem ser facilmente interceptadas.

Um receptor pode interpretar esses sinais sem ser detectado, sem acesso direto ao dispositivo original.

Tempest nível

| Padrão | Completo | Intermediário | Tático |

|---|---|---|---|

| SDIP-27 DA OTAN | Nível A | Nível B | Nível C |

| AMSG DA OTAN | AMSG 720B | AMSG 788A | AMSG 784 |

| NSTISSAM DOS EUA | Nível I | Nível II | Nível III |

| Zonas da OTAN | Zona 0 | Zona 1 | Zona 2 |

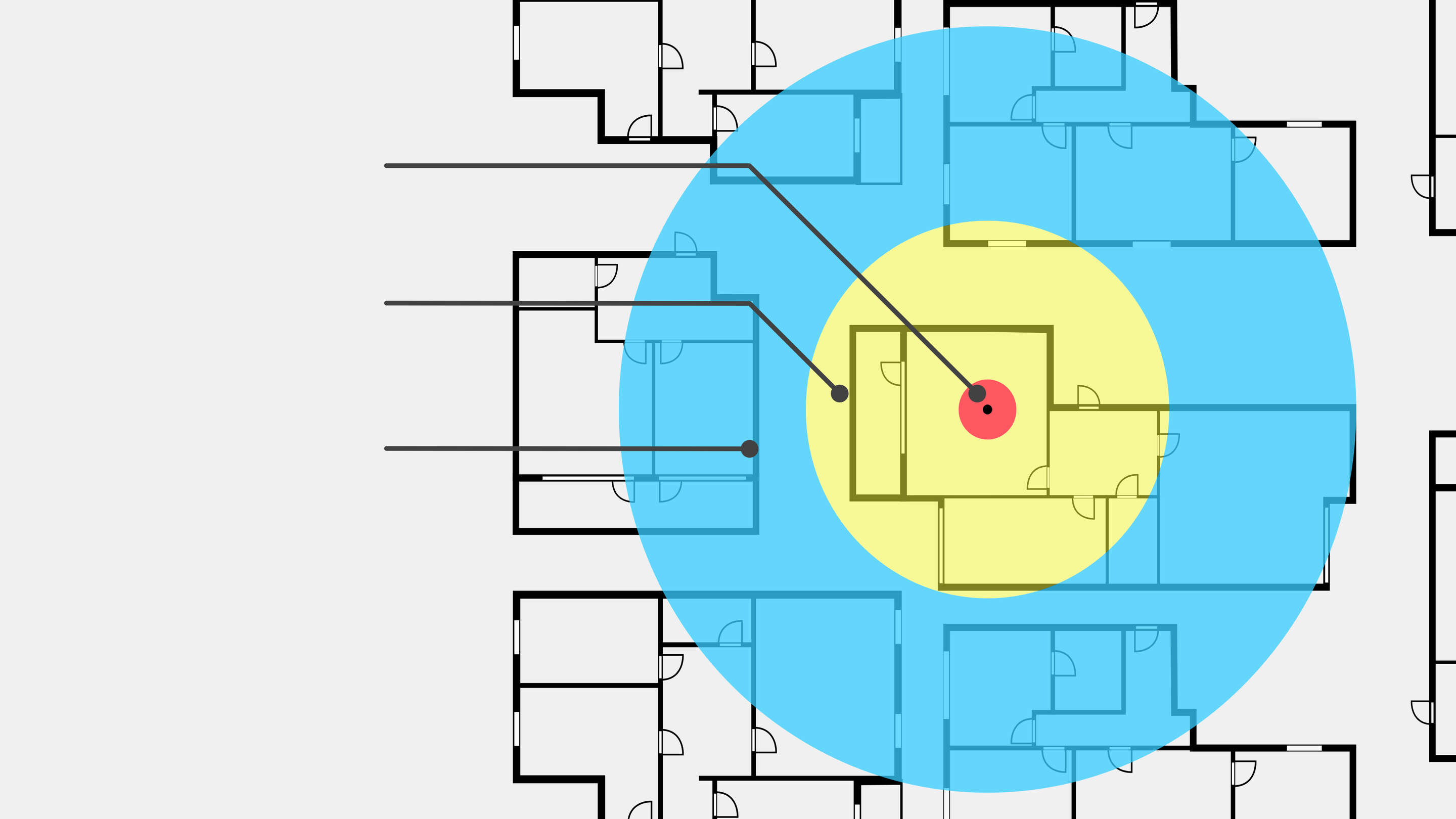

Zoneamento da OTAN

Define um método de medição de atenuação que permite que salas individuais dentro de um perímetro de segurança sejam classificadas em Zona 0, Zona 1, Zona 2 ou Zona 3, o que requer um padrão de teste de triagem para equipamentos que manipulam dados secretos nessas salas.

Nível A - OTAN SDIP-27

O nível Tempest A é o padrão mais estrito da norma da OTAN e, portanto, às vezes é chamado de "COMPLETO". O nível A se aplica a ambientes e equipamentos onde pode ocorrer interceptação imediata a partir da proximidade da sala adjacente (a aproximadamente 1 metro de distância). Este padrão, portanto, se aplica a equipamentos operados na Zona 0 da OTAN.

Nível B - OTAN SDIP-27

O Nível Tempest B é o próximo padrão mais rigoroso da OTAN, também conhecido como "IMEDIATO". Esta norma se aplica a equipamentos que não podem ser ouvidos a uma distância superior a 20 metros. Este padrão Tempest se aplica a equipamentos que operam dentro da Zona 1 da OTAN. Esta norma protege o equipamento localizados tanto de 20 metros de distância livres quanto a uma distância comparável com paredes e obstáculos.

Nível C - OTAN SDIP-27

O nível Tempest C também é referido como "TÁTICO". Este padrão se aplica a ambientes e equipamentos na Zona 2 da OTAN (onde supõe-se que os espiões estejam a pelo menos 100 metros de distância). Este padrão protege o equipamento de 100 metros de distância livres ou a uma distância comparável com paredes e obstáculos.

O termo "TEMPEST" é um codinome e acrônimo de um projeto secreto dos EUA que foi usado no final da década de 1960 para explorar e monitorar a radiação eletromagnética (EMR) e se proteger contra a exploração. Atualmente, o termo foi oficialmente substituído por EMSEC (Emissions Security), mas ainda é usado por civis on-line. O objetivo da Garantia da Informação (AI) dos Estados Unidos é garantir a disponibilidade, a integridade e a confidencialidade das informações e dos sistemas de informação, incluindo sistemas de armas, sistemas de gerenciamento de infraestrutura e redes que são usados para processar, armazenar, exibir, transmitir ou proteger as informações do Departamento de Defesa (DOD).

Dispositivos de computação e outros sistemas de informação são capazes de vazar dados de muitas maneiras peculiares.

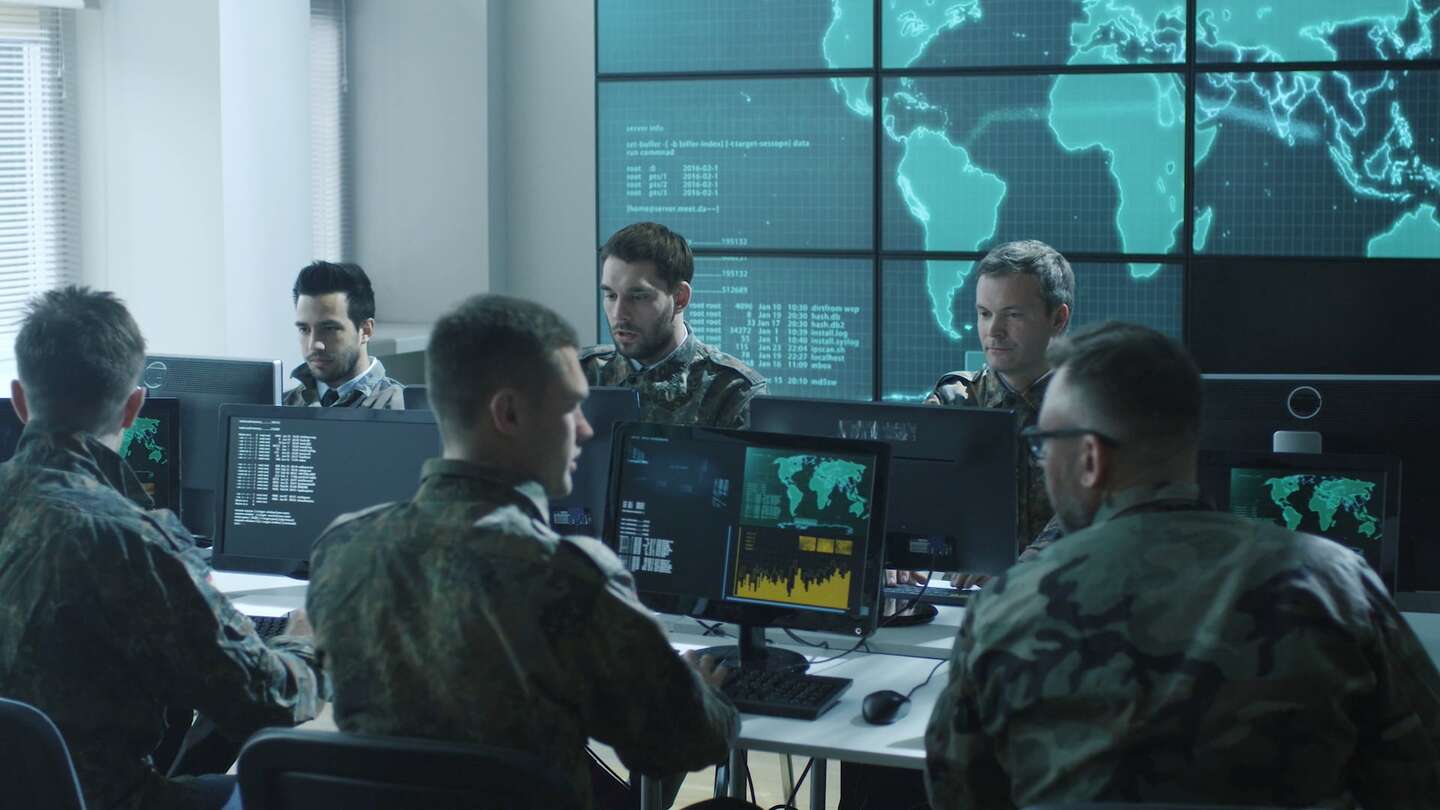

À medida que entidades maliciosas atacam e atacam cada vez mais infraestruturas principais, os métodos e políticas de segurança de TI para proteger locais altamente sensíveis e vulneráveis têm evoluído ao longo dos anos.

A vigilância de computadores e redes é o esforço contínuo para monitorar ativamente a atividade do dispositivo alvo, as principais ações e todos os dados que estão sendo carregados nos discos rígidos. O processo de monitoramento pode ser realizado por um único indivíduo, organizações criminosas, governos e grandes corporações e, com frequência, é feito de forma secreta. Atualmente, os governos e as grandes organizações possuem uma capacidade sem precedentes de monitorar continuamente a atividade de todos os usuários e cidadãos da Internet.

Um escudo coloca uma impedância (a resistência efetiva de um circuito elétrico ou componente à corrente alternada, decorrente dos efeitos combinados de resistência ôhmica e reatância) descontinuidade no caminho de uma onda eletromagnética irradiada propagante, refletindo-a e/ou absorvendo-a. Isso é conceitualmente muito semelhante à maneira como os filtros funcionam – eles colocam uma descontinuidade de impedância no caminho de um sinal conduzido indesejado. Quanto maior a relação de impedância, maior a efetividade do escudo (EP).

Os países da OTAN publicaram listas de laboratórios de testes credenciados e equipamentos que passaram nos testes necessários. O Canadian Industrialtempest Program, a BSI German Zoned Products List, o UK CESG Directory of InfoSec Assured Products e o NSAtempest Certification Program são exemplos dessas listas e instalações. A certificação deve aplicar-se a todo o sistema de informação ou dispositivo, não apenas a vários componentes individuais, uma vez que a ligação a um único componente não blindado pode alterar significativamente as características de RF do sistema.

Os sistemas informáticos de várias indústrias, governos e pessoas são suscetíveis a ciberataques, sendo os maiores alvos instituições financeiras, websites, aplicações e estruturas microfinanceiras. Sistemas computacionais também são empregados em empresas de telecomunicações, sistemas de água e gás e usinas nucleares, tornando-as vulneráveis a ataques. Aparelhos pessoais e domésticos, grandes corporações, prontuários médicos e veículos também são alvos comuns, com alguns ataques visando ganhos financeiros e outros visando paralisar a empresa. A Internet das Coisas (IoT) está sendo desenvolvida sem a devida consideração dos desafios de segurança envolvidos e, à medida que a IoT se espalha, os ataques cibernéticos provavelmente se tornarão uma ameaça cada vez mais física.

TEMPEST não é apenas um campo esotérico de espionagem que apenas os ramos militares de alto escalão podem usar. Um programa bastante frívolo conhecido como "TEMPEST para Eliza" pode ser usado por quase qualquer pessoa no conforto de suas casas. TEMPEST para Eliza é um hack Linux rápido que reproduz música pelo rádio de sua escolha, exibindo pixels pretos e brancos alternados em seu monitor na frequência certa. Isso reproduz música para os federais apontando sua antena TEMPEST-sniffer para o seu monitor.

O princípio vermelho/preto, também conhecido como arquitetura rubro-negra ou engenharia rubro-negra, é um princípio criptográfico que separa sinais que contêm informações sensíveis ou classificadas de texto simples daqueles que carregam informações criptografadas. Todas as normastempest exigem uma rigorosa "separação RED/BLACK ou a instalação de agentes de blindagem com SE satisfatório, entre todos os circuitos e equipamentos que transmitem dados classificados e não classificados". A fabricação de equipamentos aprovados paratempestdeve ser feita sob cuidadoso controle de qualidade para garantir que unidades adicionais sejam construídas exatamente da mesma forma que as unidades que foram testadas, pois a troca de um único fio pode invalidar os testes.

O monitoramento à distância de computadores ou sistemas de informação similares é possível detectando, capturando e decifrando a radiação emitida pelo monitor de tubo de raios catódicos (CRT).

Esta forma bastante desconhecida de vigilância de computadores de longa distância é conhecida como TEMPEST, e envolve a leitura de emanações eletromagnéticas de dispositivos de computação, que podem estar a centenas de metros de distância, e a extração de informações que são posteriormente decifradas para reconstruir dados inteligíveis.

Resistente à EMC

Oferecemos uma variedade de materiais especiais e refinamentos técnicos para soluções de tela sensível ao toque resistentes à EMC – precisamente adaptadas às suas necessidades e à área de aplicação. Soluções especiais específicas do cliente são a nossa força.

As aplicações militares representam um grande desafio para a integração de telas sensíveis ao toque. Uma tela sensível ao toque para aplicações militares deve suportar condições extremas, funcionar de forma altamente confiável e estar em conformidade com todas as especificações da EMC.

Escudos RF

A blindagem da EMC nem sempre precisa ser cara. Ficaremos felizes em desenvolver soluções eficientes para você de acordo com as especificações da norma relevante. Temos acesso a um grande portfólio de projetos implementados e já oferecemos muitas soluções padrão sem maiores esforços de desenvolvimento. Materiais especiais de blindagem estão em estoque em nosso armazém.

Aumento da demanda civil

Nas forças armadas, o equipamento certificado Tempest é uma obrigação para garantir proteção contra a espionagem. Casos cada vez mais frequentes de espionagem industrial estão tornando as soluções da Tempest um tema importante também no setor privado.

O aumento da demanda civil mostra que mais e mais empresas estão reconhecendo as ameaças e os riscos da moderna sociedade da informação.

Impactinator® vidro IK10 oferece resistência ao impacto incomparável, tornando-o uma escolha superior para aplicações que exigem durabilidade excepcional. Esta família inovadora de vidros especiais revolucionou a indústria, permitindo soluções de vidro anteriormente consideradas impossíveis.

Projetado para aplicações de tela sensível ao toque e vidro de proteção, o vidro Impactinator® atende aos rigorosos padrões de segurança e vandalismo da EN/IEC62262 IK10 e IK11. Ele se destaca em situações em que resistência ao impacto, redução de peso, qualidade de imagem e confiabilidade são críticas.

Escolha Impactinator® vidro para um desempenho robusto e confiável em ambientes exigentes. Experimente o futuro da tecnologia de vidro com nossas soluções de ponta que garantem a máxima proteção e eficiência.