通过检测、捕获和破译阴极射线管(CRT)监视器发出的辐射,可以从远处监控计算机或类似的信息系统。 这种相当陌生的远程计算机监视形式被称为 TEMPEST,涉及从数百米外的计算设备读取电磁辐射,并提取信息,然后破译以重建可理解的数据。

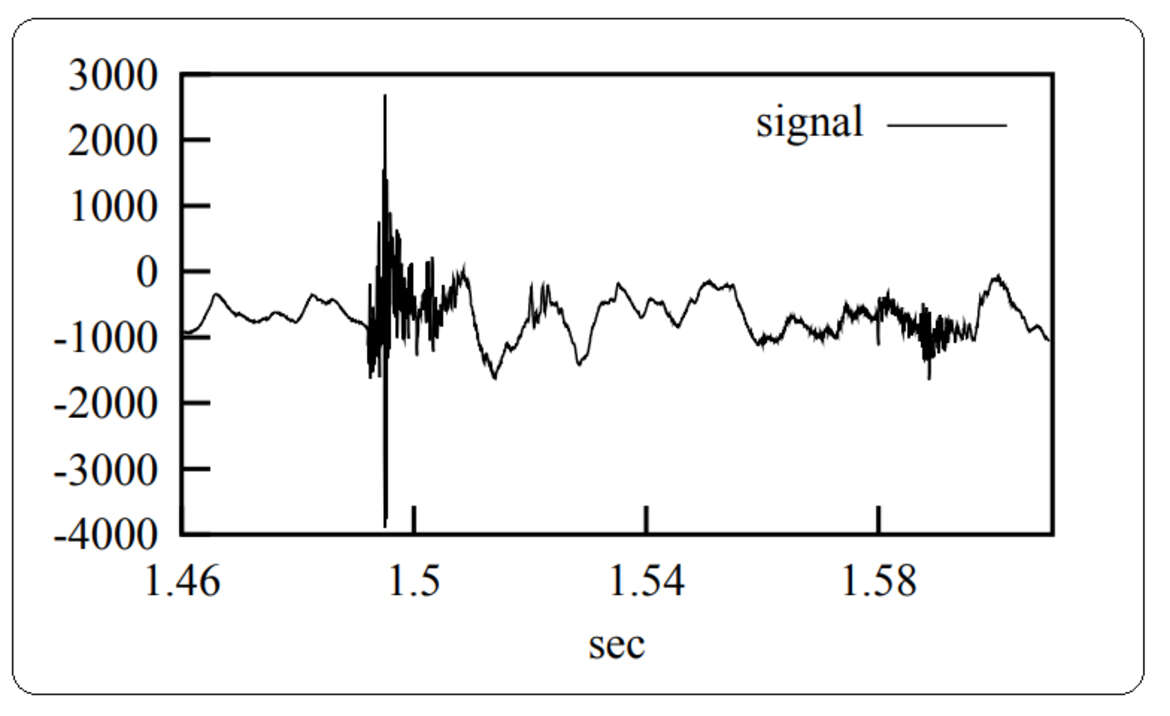

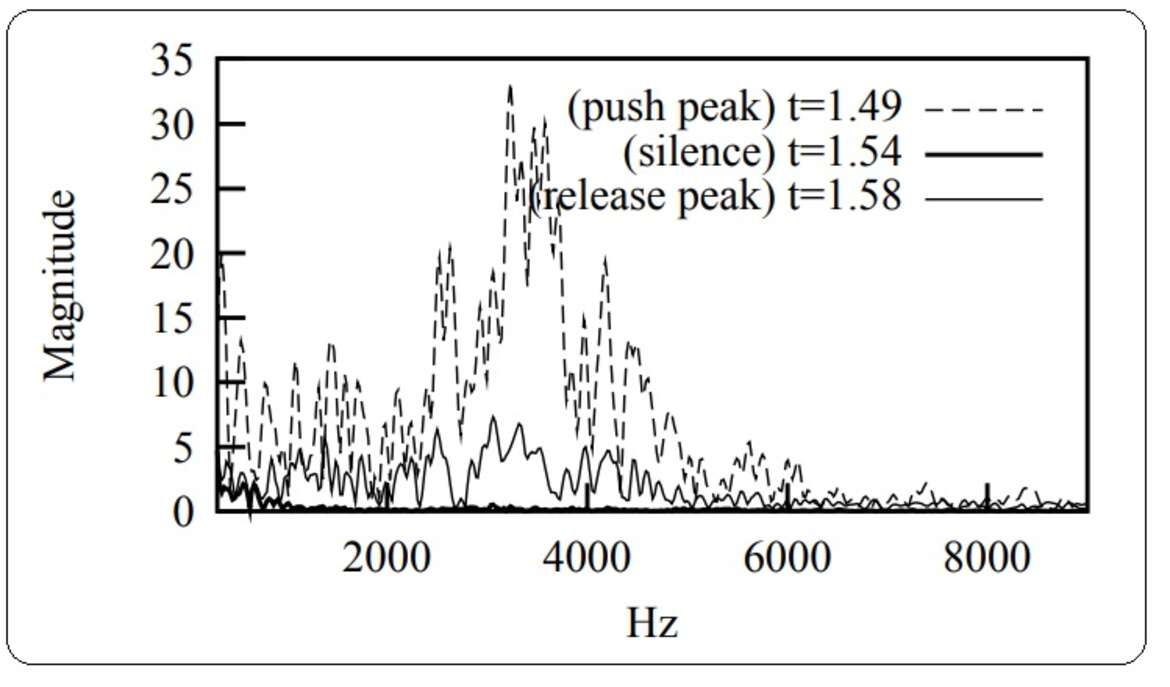

图1中显示的文本显示了阴极射线管监视器(上图)和 TEMPEST 窃听者看到的信号(下图)。 与 TEMPEST类似,加拿大、美国和英国的执法机构使用被称为“StingRays”的设备,这些设备是IMSI捕手,具有被动(数字分析仪)和主动(蜂窝基站模拟器)功能。在活动模式下运行时,这些设备模仿无线载波蜂窝塔,以强制所有附近的移动电话和其他蜂窝数据设备连接到它们。 2015年,加利福尼亚州的立法者通过了“电子通信隐私法”,该法案禁止该州的任何调查人员强迫企业在没有搜查令的情况下交出数字通信。 除了读取电磁辐射之外,IBM研究人员还发现,对于大多数设备,计算机键盘上的各个键在按下时会产生略有不同的声音,可以在高度复杂的机器的帮助下在适当的条件下破译。与必须在计算机上安装键盘以记录键盘击键的键盘记录软件/恶意软件不同,这种类型的声学间谍可以从远处秘密完成。简单的PC麦克风可用于长达1米的短距离,抛物面麦克风用于长距离窃听。 用户平均每分钟键入约300个字符,为计算机留出足够的时间来隔离每个击键的声音,并根据英语文本的统计特征对字母进行分类。例如,字母“th”比“tj”更频繁地出现在一起,而单词“yet”比“yrg”更常见。图例.2表示单个键盘点击的声音信号以及声音消失的必要时间。图3描绘了与图2相同的声音信号,但它显示了与“推峰”(完全按下键盘按钮)、“静音”(键盘按钮松开前的无限小停顿)和“释放峰值”(键盘按钮完全释放)相对应的所有频谱。| 键盘 A,ADCS:1.99 | ||||||

|---|---|---|---|---|---|---|

| 按键 | q | w | e | r | t | y |

| 认可 | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| 按键 | u | 我 | o | 一个 | s | |

| 认可 | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| 按键 | d | f | g | h | j | k |

| 认可 | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| 按键 | l | ; | z | x | c | v |

| 认可 | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| 按键 | b | n | m | , | . | / |

| 认可 | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

无花果。图4显示了每个QWERTY键盘键及其三个伴随的顺序反向传播神经网络值。这些值是使用高度敏感的模拟器程序创建的,该程序能够捕获各种声音频率,简化和标记从 1 到 10 的频率,最重要的是 - 重建可理解的数据。 来自类似键盘的输入设备的声学发射可用于识别正在键入的内容。不言而喻,无声(非机械)键盘是此类窃听攻击的适当对策。