Výpočetní zařízení a další informační systémy jsou schopny unikat data mnoha zvláštními způsoby.

Vzhledem k tomu, že škodlivé subjekty se stále častěji zaměřují na základní infrastruktury a napadají je, metody a zásady zabezpečení IT pro ochranu vysoce citlivých a zranitelných míst se v průběhu let vyvíjejí.

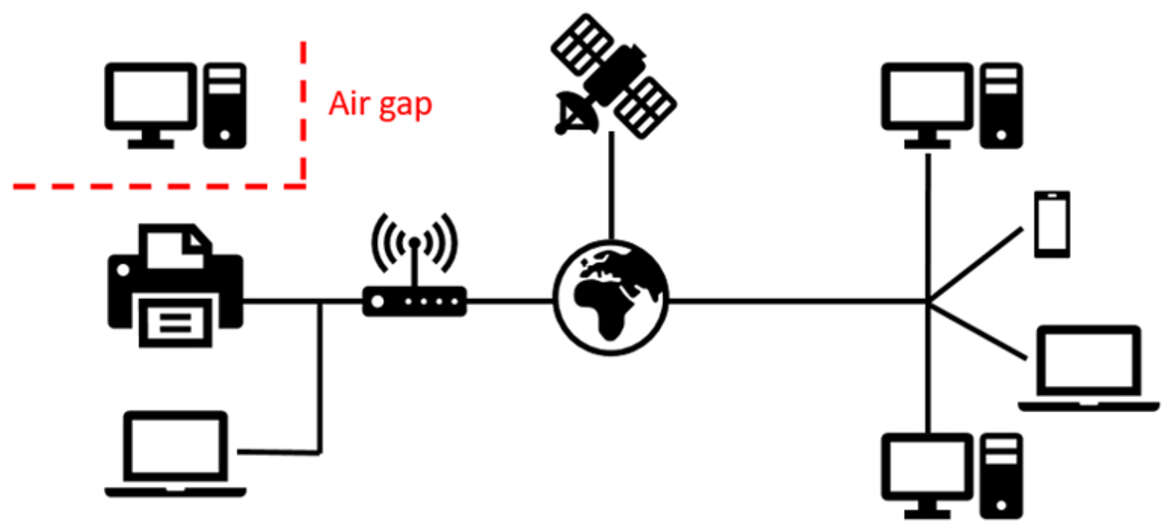

Implementace silných bezpečnostních protokolů, jako je metodika "vzduchových mezer", má potenciál ochránit všechna zranitelná zařízení.

Vzduchové mezery jsou souborem postupů stínění prováděných postupně, aby se zajistilo, že zranitelný počítač nebo jakýkoli jiný informační systém je fyzicky izolován od všech nezabezpečených sítí, jako je veřejný internet nebo nezabezpečená místní síť (LAN).

Vzduchové mezery mohou zahrnovat odstranění všech potenciálních vektorů úniku dat, například: mikrofony, reproduktory, grafické karty, kamery, jednotky CD/DVD-ROM, pevné disky, internetové karty, porty USB.

Existuje však také mnoho metod, jak vzdáleně monitorovat a špehovat počítač nebo informační systém, které nevyžadují žádný předchozí zásah.

Bylo prokázáno, že je možné sledovat záření emitované monitorem katodové trubice (CRT) nebo dokonce moderním displejem z tekutých krystalů (LCD). Tato forma sledování je často označována jako Van Eck phreaking nebo jako TEMPEST.

Je také možné poslouchat klávesnici počítače s parabolickým mikrofonem a zaznamenávat jednotlivé stisky kláves, aniž by to skutečně vyžadovalo protokolování malwaru / softwaru.

Dokonce i vysokofrekvenční zvuky vydávané procesorem počítače mohou obsahovat citlivé informace o prováděných programech nebo instrukcích.

Vzhledem k širokému spektru a odlišné povaze všech skrytých kanálů vzduchovou mezerou jsou často umisťovány do kategorií podle fyzického kanálu, ve kterém působí, jako jsou:

- Fyzická média -Akustický -Světlo -Seismický -Magnetický -Tepelný -Elektromagnetický

Akustický

Hackeři často využívají akustické skryté kanály, protože jsou nezasvěcenými mylně považovány za neškodné a bezvýznamné. Všechny počítače a jejich doprovodná zařízení, jako jsou tiskárny, klávesnice, myši, chladicí ventilátory, procesory a většina dalších informačních systémů, však vydávají ultrazvukové zvuky. Tyto zvuky mohou být zachyceny buď běžnými mikrofony (na krátké vzdálenosti) nebo parabolickými mikrofony (na dlouhé vzdálenosti) a poté mohou být dešifrovány za účelem rekonstrukce srozumitelných dat.

"Fansmitter" je typickým příkladem malwaru, který může akusticky exfiltrovat citlivé informace ze zranitelných počítačů s uzavřeným vzduchem, i když nejsou přítomny žádné reproduktory nebo zvuk zvukového hardwaru, protože využívá hluk vyzařovaný ventilátory CPU a šasi.

"DiskFiltration" je další komplexní software pro zpracování dat, který je schopen exfiltrovat data pomocí akustických signálů vysílaných z pevného disku manipulací s pohyby aktuátoru pevného disku a pomocí vyhledávacích operací, čímž se pevný disk "pohybuje" specifickými způsoby, které generují zvuk.

Fyzická média

I když je šíření malwaru prostřednictvím fyzických médií v dnešní době většinou zastaralé, v minulosti to byl hlavní způsob, jak se počítače infikovaly škodlivým softwarem. Přibližně před 2-3 desetiletími byly hmatatelné informační vektory, jako jsou diskety a CD-ROMy, škodlivým médiem pro všechny hackery, ale v současné době jsou viry jako "Stuxnet" primárně přenášeny prostřednictvím USB disků. Počítačový červ Stuxnet překlenuje vzduchovou mezeru pomocí USB disku, takže pak může odesílat / přijímat požadavky od operátora prostřednictvím skrytého úložného prostoru vytvořeného v surové struktuře FAT (File Allocation Table).

Světlo

Kromě samozřejmého a primárního zdroje světelného vyzařování pro jakýkoli počítačový systém, tj. monitor (CRT nebo LCD), mohou citlivé světelné vyzařování unikat jinými vektory, jako jsou klávesnice, LED diody, tiskárny nebo modemy.

Je možné rekonstruovat obsah obrazovky CRT analýzou intenzity světla difúzního odrazu displeje od blízké stěny. Zatímco obsah LCD obrazovky by mohl být rekonstruován analýzou rozptýlených odrazů od objektů v relativně těsné blízkosti displeje, jako jsou brýle, lahve a dokonce i příbory až do vzdálenosti 30 metrů, pokud jsou použity dostatečně silné teleskopické čočky.

V jemnějších případech může určitý typ softwaru přenášet ASCII data modulací LED Caps Lock se sériovými daty rychlostí 50 bitů/s. Podobně jako signalizace Morseovy abecedy, nepravidelné blikání LED nevyvolá podezření u průměrného uživatele počítače.

Jiný malware může infikovat počítač ve vzdušné síti a přimět ho, aby přijímal a odesílal příkazy k útoku prostřednictvím multifunkční tiskárny/skeneru, ke kterému je počítač připojen.

Tepelný

Všechna elektronická zařízení vytvářejí přebytečné teplo a vyžadují tepelné řízení, aby se zlepšila spolehlivost a zabránilo se předčasnému selhání. Počítače nejsou výjimkou. To se obvykle provádí s ventilátory a již jsme viděli, jak mohou být zneužity k poskytnutí exfiltračního kanálu. Změny teploty se ukazují jako účinný, i když bolestně pomalý datový kanál.

Malware může být použit k dálkovému ovládání a připojení k internetu klimatizačního systému pomocí jednosměrného tepelného skrytého kanálu. Některé programy jsou schopny překlenout vzduchovou mezeru mezi sousedními kompromitovanými počítači (až 40 cm) pomocí svých tepelných emisí a vestavěných tepelných senzorů k vytvoření skrytého obousměrného komunikačního kanálu (až 8 bitů za hodinu).

Seismický

Seismická nebo vibrační komunikace je proces, při kterém dochází k výměně dat a informací prostřednictvím mechanických kmitů nebo vibrací. Za určitých podmínek je zcela možné vyvolat čitelné vibrace prostřednictvím reproduktoru počítače. Navíc téměř všechny telefony a smartphony mají schopnost produkovat seismické vlny pomocí svého vibračního generátoru.

Bylo veřejně prokázáno, že určitý typ malwaru může být úspěšný při rekonstrukci úhozů na klávesnici umístěné v těsné blízkosti (jen pár centimetrů od něj) mobilního telefonu vybaveného akcelerometrem. Stisknutí kláves bylo detekováno pouze pomocí vibrací a nikoli zvuku stisknuté klávesy.

Jiné metody seismického hackingu zahrnují použití reproduktorů počítačového systému k vytvoření nízkofrekvenčních zvuků, které zase produkují srozumitelné vibrace, které mohou být zachyceny blízkým akcelerometrem.

Magnetický

Prakticky všechna současná chytrá zařízení mají nějakou formu magnetometrického čipu, který slouží jako kompas a má schopnost měřit magnetická pole, čímž detekuje skutečný sever a jih. Takový senzor však může být také zneužit a přeměněn na komunikační kanál.

Hypotéza malwaru přijímajícího příkazy prostřednictvím magnetometru byla již dříve prozkoumána a bylo prokázáno, že bezchybná komunikace pomocí na míru vyrobeného elektromagnetu, který indukuje změny v magnetickém poli cílového zařízení, může probíhat relativně snadno až do 3,5 palce, ale větší vzdálenosti jsou také možné se silnějším elektromagnetem.

Elektromagnetický

Emise elektromagnetického záření jsou prakticky všudypřítomné ve všech elektronických zařízeních, zejména pokud nejsou stíněné.

Van Eckova metodika, pojmenovaná po holandském počítačovém výzkumníkovi Wimu van Eckovi, umožňuje odposlouchávači klonovat obsah CRT monitoru dálkovou detekcí jeho elektromagnetických (EM) emisí. U nestíněného CRT monitoru byly testy úspěšně provedeny ze vzdálenosti 1 km a také ze vzdálenosti 200 m pro stíněný monitor.

Navíc všechny grafické karty unikají obrovské množství emisí EM, které mohou být manipulovány pro přenos dat. "AirHopper" je příkladem malwaru, který změní grafickou kartu počítače na FM vysílač, který může být zachycen standardním FM rádiem, dokonce i těmi, které jsou zabudovány do smartphonu.