Was ist US NATO Tempest

TEMPEST befasst sich mit den abgestrahlten elektromagnetischen Wellen von Geräten (sowohl gestrahlt als auch geleitet) und bewertet das Abhörrisiko.

Alle elektrischen und elektronischen Geräte erzeugen elektromagnetische Strahlung. In der EMV Abstrahlung von Daten verarbeitenden Geräten, wie Laptops oder Mobiltelefonen sind schützenswerte Informationen enthalten, die leicht abgehört werden können.

Ein Empfänger kann diese Signale unerkannt auswerten, ohne direkten Zugang zum Originalgerät zu haben.

WAS IST DER US-NATO TEMPEST

TEMPEST befasst sich mit abgestrahlten elektromagnetischen Wellen von Geräten (sowohl gestrahlt als auch geleitet) und bewertet das Abhörrisiko.

Alle elektrischen und elektronischen Geräte erzeugen elektromagnetische Strahlung (EMC). In der EMV enthält die Strahlung von Datenverarbeitungsgeräten wie Laptops, Industriemonitoren oder Militärischen Touchscreen-Displays sensible Informationen, die leicht abgefangen werden können.

Ein Empfänger kann diese Signale unbemerkt interpretieren, ohne direkten Zugriff auf das Originalgerät.

Tempest Level

| Standard | Vollständig | Fortgeschritten | Taktisch |

|---|---|---|---|

| NATO SDIP-27 | Stufe A | Stufe B | Stufe C |

| NATO AMSG | AMSG 720B | AMSG 788A | AMSG 784 |

| USA NSTISSAM | Stufe I | Stufe II | Stufe III |

| NATO-Zonen | Zone 0 | Zone 1 | Zone 2 |

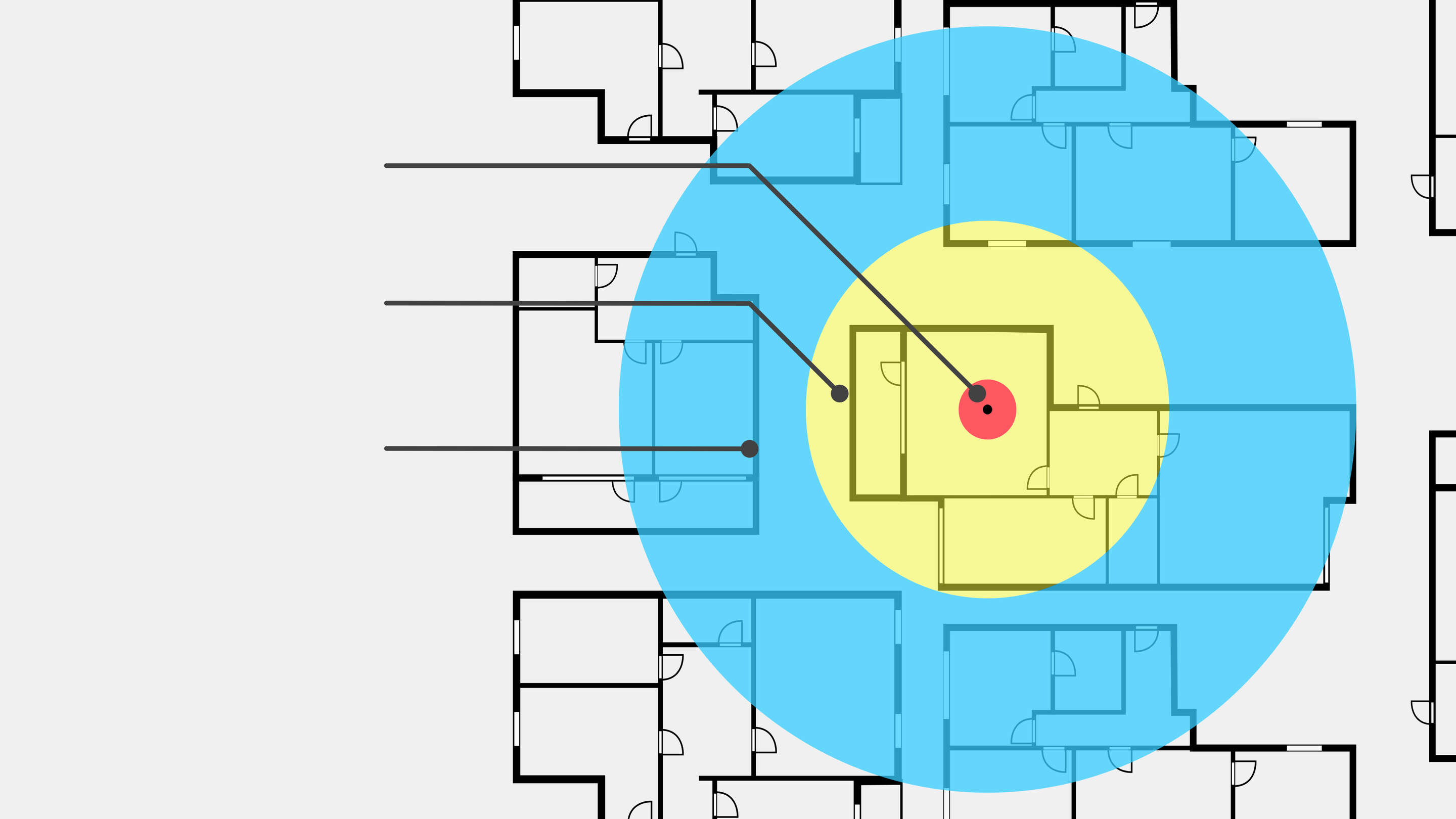

NATO Zoneneinteilung

Definiert ein Dämpfungsmessverfahren, nach dem einzelne Räume innerhalb eines Sicherheitsperimeters in die Zone 0, Zone 1, Zone 2 oder Zone 3 eingeteilt werden können, welcher Abschirmungsteststandard für Geräte, die geheime Daten in diesen Räumen verarbeiten, erforderlich ist.

Level A - NATO SDIP-27

Die Tempest Stufe A ist die strengste NATO-Norm und wird daher manchmal als “FULL” bezeichnet. Die Stufe A gilt für Umgebungen und Geräte, in denen ein sofortiges Abhören aus der Nähe des Nebenraums (ca. 1 Meter Entfernung) erfolgen kann. Diese Norm gilt somit für Geräte, die innerhalb der NATO-Zone 0 betrieben werden.

Level B - NATO SDIP-27

Die Tempest Stufe B ist die nächst strengere NATO-Norm, die auch als “IMMEDIATE” bezeichnet wird. Diese Norm wird auf Geräte angewendet, bei denen aus einer Entfernung von mehr als 20 Metern kein Abhören erfolgen kann. Dieser Tempest-Standard gilt für Geräte, die innerhalb der NATO-Zone 1 betrieben werden. Diese Norm schützt Geräte sowohl aus 20 Metern freier Entfernung als auch über einen vergleichbaren Abstand durch Mauern und Hindernisse.

Level C - Nato SDIP-27

Der Temperst Level C wird auch als “TACTICAL” bezeichnet. Diese Norm wird auf Umgebungen und Geräte innerhalb der NATO-Zone 2 angewendet (wo Lauscher in einer Entfernung von mindestens 100 Metern angenommen werden). Diese Norm schützt Geräte sowohl aus 100 Metern freier Entfernung oder über einen vergleichbaren Abstand durch Mauern und Hindernisse.

Der Begriff "TEMPEST" ist ein Codename und ein Akronym für ein geheimes US-Projekt, das in den späten 1960er Jahren zur Ausnutzung und Überwachung elektromagnetischer Strahlung (EMR) und zum Schutz vor Ausbeutung verwendet wurde. Heute ist der Begriff offiziell durch EMSEC (Emissions Security) ersetzt worden, wird aber immer noch von Zivilisten online verwendet. Das Ziel der Information Assurance (IA) der Vereinigten Staaten ist es, die Verfügbarkeit, Integrität und Vertraulichkeit von Informationen und Informationssystemen zu gewährleisten, einschließlich Waffensystemen, Infrastrukturmanagementsystemen und Netzwerken, die zur Verarbeitung, Speicherung, Anzeige, Übertragung oder zum Schutz von Informationen des Verteidigungsministeriums (Department of Defense, DOD) verwendet werden.

Computergeräte und andere Informationssysteme sind in der Lage, Daten auf viele besondere Arten preiszugeben.

Da böswillige Entitäten zunehmend auf Kerninfrastrukturen abzielen und diese angreifen, haben sich die IT-Sicherheitsmethoden und -richtlinien zum Schutz hochsensibler und anfälliger Standorte im Laufe der Jahre weiterentwickelt.

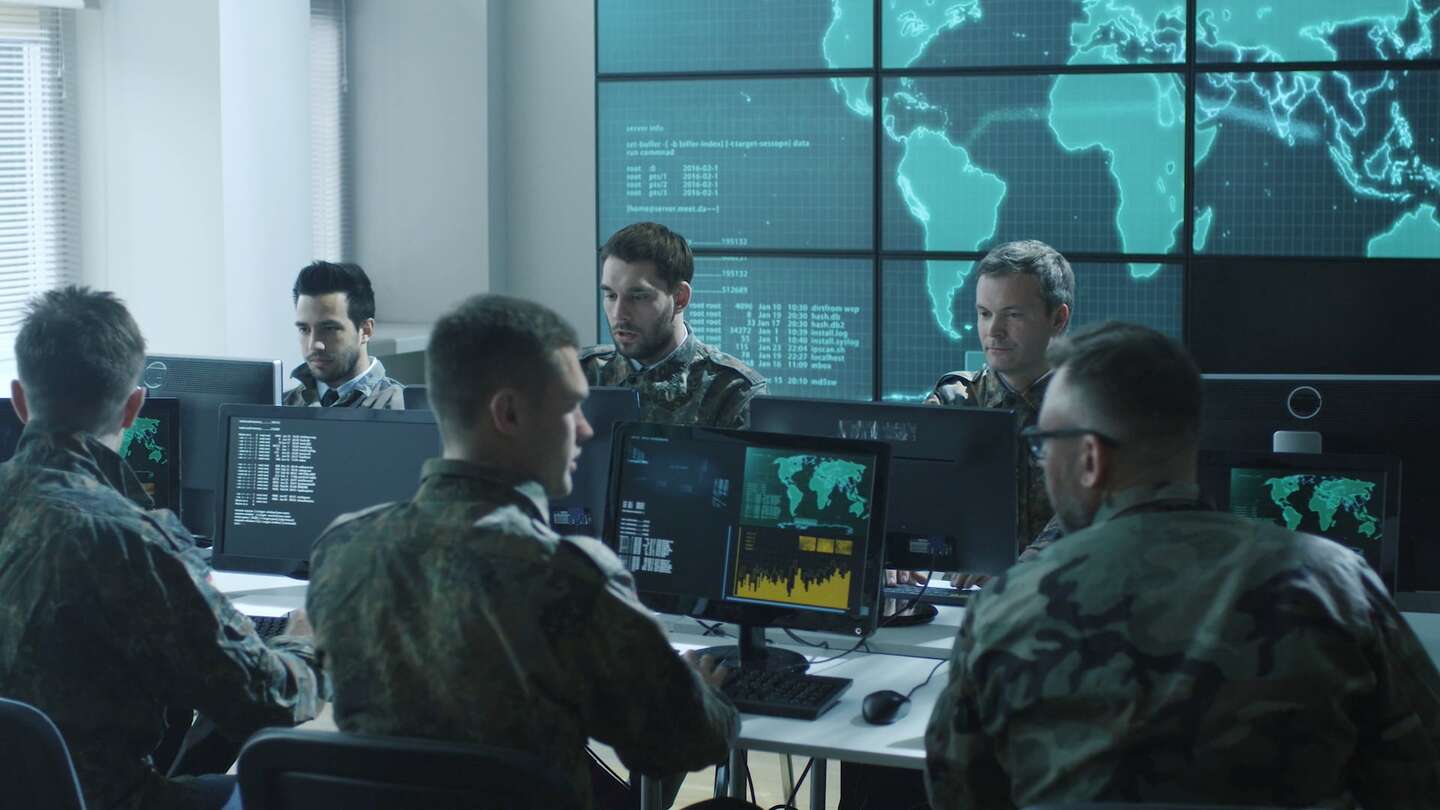

Unter Computer- und Netzwerküberwachung versteht man die ständige Bemühung, die Aktivitäten des Zielgeräts, die wichtigsten Aktionen und alle auf die Festplatten hochgeladenen Daten aktiv zu überwachen. Der Überwachungsprozess kann von einer einzelnen Person, kriminellen Organisationen, Regierungen und großen Unternehmen durchgeführt werden und erfolgt häufig verdeckt. Regierungen und große Organisationen verfügen derzeit über eine noch nie dagewesene Fähigkeit, die Aktivitäten aller Internetnutzer und Bürger kontinuierlich zu überwachen.

Eine Abschirmung legt eine Impedanzdiskontinuität (der effektive Widerstand eines Stromkreises oder einer Komponente gegen Wechselstrom, der sich aus den kombinierten Effekten von ohmschem Widerstand und Reaktanz ergibt) in den Weg einer sich ausbreitenden abgestrahlten elektromagnetischen Welle, reflektiert und/oder absorbiert sie. Dies ist konzeptionell der Funktionsweise von Filtern sehr ähnlich – sie setzen eine Impedanzdiskontinuität in den Weg eines unerwünschten leitungsgebundenen Signals. Je größer das Impedanzverhältnis, desto größer ist die Schirmwirkung (SE).

Die NATO-Länder haben Listen von akkreditierten Prüflabors und Geräten veröffentlicht, die die erforderlichen Tests bestanden haben. Beispiele für diese Listen und Einrichtungen sind das Canadian Industrialtempest Program, die BSI German Zoned Products List, das UK CESG Directory of InfoSec Assured Products und das NSAtempest Certification Program. Die Zertifizierung muss sich auf das gesamte Informationssystem oder -gerät beziehen, nicht nur auf mehrere einzelne Komponenten, da der Anschluss einer einzelnen ungeschirmten Komponente die HF-Eigenschaften des Systems erheblich verändern kann.

Die Computersysteme verschiedener Branchen, Regierungen und Menschen sind anfällig für Cyberangriffe, wobei die größten Ziele Finanzinstitute, Websites, Apps und Mikrofinanzstrukturen sind. Computersysteme werden auch in Telekommunikationsunternehmen, Wasser- und Gassystemen sowie Kernkraftwerken eingesetzt, was sie anfällig für Angriffe macht. Persönliche und Heimgeräte, große Unternehmen, Krankenakten und Fahrzeuge sind ebenfalls häufige Ziele, wobei einige Angriffe auf finanziellen Gewinn und andere darauf abzielen, das Unternehmen zu lähmen. Das Internet der Dinge (Internet of Things, IoT) wird ohne angemessene Berücksichtigung der damit verbundenen Sicherheitsherausforderungen entwickelt, und mit der Verbreitung des IoT werden Cyberangriffe wahrscheinlich zu einer zunehmend physischen Bedrohung.

TEMPEST ist nicht nur ein esoterisches Spionagegebiet, das nur die oberen militärischen Zweige nutzen können. Ein ziemlich frivoles Programm, das als "TEMPEST for Eliza" bekannt ist, kann von fast jedem bequem von zu Hause aus verwendet werden. TEMPEST für Eliza ist ein schneller Linux-Hack, der Musik über das Radio Ihrer Wahl abspielt, indem abwechselnd schwarze und weiße Pixel auf Ihrem Monitor mit genau der richtigen Frequenz angezeigt werden. Dies spielt Musik für die Feds ab, die ihre TEMPEST-Sniffer-Antenne auf Ihren Monitor richten.

Das Rot/Schwarz-Prinzip, auch bekannt als Rot/Schwarz-Architektur oder Rot/Schwarz-Engineering, ist ein kryptografisches Prinzip, das Signale, die sensible oder klassifizierte Klartextinformationen enthalten, von Signalen trennt, die verschlüsselte Informationen enthalten. Alletempest Normen verlangen eine strikte "ROT/SCHWARZ-Trennung oder die Installation von Abschirmungsmitteln mit zufriedenstellendem SE zwischen allen Schaltkreisen und Geräten, die klassifizierte und nicht klassifizierte Daten übertragen". Die Herstellung vontempestzugelassenen Geräten muss unter sorgfältiger Qualitätskontrolle erfolgen, um sicherzustellen, dass zusätzliche Einheiten genau so gebaut werden wie die getesteten Einheiten, da der Austausch auch nur eines einzigen Drahtes die Tests ungültig machen kann.

Die Überwachung von Computern oder ähnlichen Informationssystemen aus der Ferne ist möglich, indem die vom Kathodenstrahlröhrenmonitor (CRT) emittierte Strahlung erfasst, erfasst und entschlüsselt wird.

Diese ziemlich unbekannte Form der Computerüberwachung über große Entfernungen wird als TEMPESTbekannt und beinhaltet das Lesen elektromagnetischer Emanationen von Computergeräten, die Hunderte von Metern entfernt sein können, und das Extrahieren von Informationen, die später entschlüsselt werden, um verständliche Daten zu rekonstruieren.

Wir bieten Ihnen eine Vielzahl an speziellen Materialien und technischen Feinheiten für EMV beständige Touchscreen Lösungen – exakt an Ihre Anforderungen und den Einsatzbereich angepasst. Kundenspezifische Sonderlösungen sind unsere Stärke.

Militärische Applikationen stellen eine große Herausforderung für die Integration von Touchscreens dar. Ein Touchscreen für militärische Anwendungen muss extremen Bedingungen standhalten, höchst zuverlässig funktionieren und sämtlichen EMV Vorgaben entsprechen.

Eine EMV-Abschirmung muss nicht immer teuer sein. Gerne entwickeln wir für Sie effiziente Lösungen nach den Vorgaben der entsprechenden Norm. Wir greifen auf ein großes Portfolio an umgesetzten Projekten zurück und bieten Ihnen bereits viele Standardlösungen ohne weiteren Entwicklungsaufwand an. Spezielle Abschirmungsmaterialien sind in unserem Lager vorrätig.

Steigende Zivile Nachfrage

Innerhalb der Streitkräfte sind Tempest zertifizierte Geräte ein Muss um den Schutz vor Spionage zu gewährleisten. Immer häufigere Fälle von Industriespionage machen Tempestlösungen auch in der Privatwirtschaft zu einem wichtigen Thema.

Die steigende zivile Nachfrage zeigt, dass immer mehr Unternehmen die Bedrohungen und Risiken der modernen Informationsgesellschaft erkennen.

Impactinator® IK10-Glas bietet eine beispiellose Schlagfestigkeit und ist damit eine hervorragende Wahl für Anwendungen, die eine außergewöhnliche Haltbarkeit erfordern. Diese innovative Familie von Spezialgläsern hat die Branche revolutioniert und ermöglicht Glaslösungen, die bisher als unmöglich galten.

Impactinator® Glas wurde für Touchscreen- und Schutzglasanwendungen entwickelt und erfüllt die strengen Sicherheits- und Vandalismusnormen der EN/IEC62262 IK10 und IK11. Er eignet sich hervorragend für Situationen, in denen Schlagfestigkeit, Gewichtsreduzierung, Bildqualität und Zuverlässigkeit entscheidend sind.

Entscheiden Sie sich für Impactinator® Glas für robuste und zuverlässige Leistung in anspruchsvollen Umgebungen. Erleben Sie die Zukunft der Glastechnologie mit unseren innovativen Lösungen, die maximalen Schutz und Effizienz gewährleisten.