En qué consiste el programa Tempest de EE.UU. y de la OTAN

TEMPEST trabaja con las ondas electromagnéticas emitidas por los dispositivos (tanto radiados como conducidos) y evalúa el riesgo existente de escuchas telefónicas.

Todos los dispositivos eléctricos y electrónicos generan radiación electromagnética. La radiación EMC de los dispositivos de procesamiento de datos, tales como ordenadores portátiles o teléfonos móviles, contiene información confidencial que puede ser fácilmente interceptada.

Un receptor puede evaluar estas señales sin ser detectado y sin tener acceso directo al dispositivo original.

¿QUÉ ES LA OTAN ESTADOUNIDENSE TEMPEST?

TEMPEST se ocupa de las ondas electromagnéticas radiadas de los equipos (tanto radiadas como conducidas) y evalúa el riesgo de escucha.

Todos los equipos eléctricos y electrónicos generan radiación electromagnética (EMC). En EMC, la radiación de los equipos de procesamiento de datos, como ordenadores portátiles, monitores industriales o pantallas táctiles militares, contiene información sensible que puede ser fácilmente interceptada.

Un receptor puede interpretar estas señales sin ser detectado y sin tener acceso directo al dispositivo original.

Tempest nivel

| Estándar | Completo | Intermedio | Táctico |

|---|---|---|---|

| OTAN SDIP-27 | Nivel A | Nivel B | Nivel C |

| OTAN AMSG | AMSG 720B | AMSG 788A | AMSG 784 |

| EEUU NSTISSAM | Nivel I | Nivel II | Nivel III |

| Zonas OTAN | Zona 0 | Zona 1 | Zona 2 |

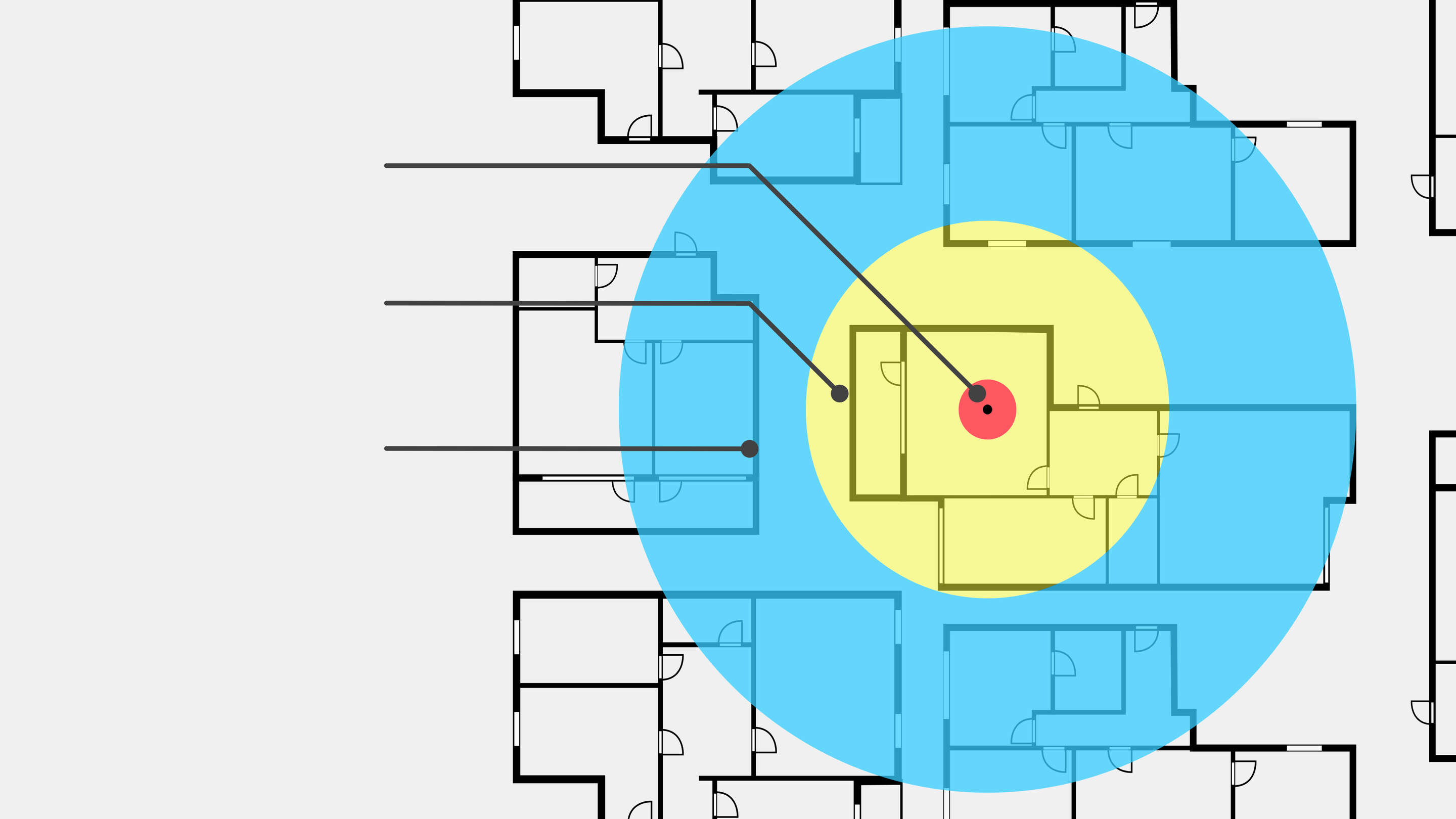

Zonificación de la OTAN

Define un procedimiento de medición de la atenuación según el cual los espacios concretos dentro de un perímetro de seguridad pueden dividirse en Zona 0, Zona 1, Zona 2 o Zona 3. En estas zonas se requiere un estándar de prueba de apantallamiento para los dispositivos que procesan datos secretos.

Nivel A - OTAN SDIP-27

El nivel A de Tempest es la norma más estricta de la OTAN y, por lo tanto, a veces se denomina «FULL». El nivel A se aplica a los entornos y equipos en los que puede producirse una interceptación inmediata desde la inmediaciones de la estancia adyacente (aproximadamente a 1 metro de distancia). Por lo tanto, esta norma se aplica a los equipos que operan dentro de la Zona 0 de la OTAN.

Nivel B - OTAN SDIP-27

El Nivel B de Tempest es la siguiente norma de la OTAN más estricta, también conocida como «IMMEDIATE». Esta norma se aplica a los equipos que no se pueden escuchar desde una distancia de más de 20 metros. Esta norma de Tempest se aplica a los equipos que operan dentro de la Zona 1 de la OTAN. Esta norma protege los dispositivos a una distancia libre de 20 metros y a una distancia equivalente a través de paredes y obstáculos.

Nivel C - OTAN SDIP-27

El nivel C de Tempest también se conoce como «TACTICAL». Esta norma se aplica a los entornos y equipos dentro de la Zona 2 de la OTAN (donde se supone que los intrusos están a una distancia de al menos 100 metros). Esta norma protege los dispositivos a una distancia libre de 100 metros y a una distancia equivalente a través de paredes y obstáculos.

El término "TEMPEST" es un nombre en clave y acrónimo de un proyecto estadounidense clasificado que se utilizó a finales de la década de 1960 para explotar y vigilar la radiación electromagnética (REM) y protegerse de su explotación. Hoy en día, el término ha sido sustituido oficialmente por EMSEC (Emissions Security), pero sigue siendo utilizado por civiles en línea. El objetivo de la Garantía de la Información (AI) de Estados Unidos es garantizar la disponibilidad, integridad y confidencialidad de la información y de los sistemas de información, incluidos los sistemas de armas, los sistemas de gestión de infraestructuras y las redes que se utilizan para procesar, almacenar, mostrar, transmitir o proteger la información del Departamento de Defensa (DOD).

Los dispositivos informáticos y otros sistemas de información son capaces de filtrar datos de muchas maneras peculiares.

A medida que las entidades maliciosas atacan y atacan cada vez más las infraestructuras centrales, los métodos y políticas de seguridad de TI para proteger ubicaciones altamente sensibles y vulnerables han evolucionado a lo largo de los años.

La vigilancia de ordenadores y redes es el esfuerzo continuo por controlar activamente la actividad del dispositivo objetivo, las acciones clave y todos los datos que se cargan en los discos duros. El proceso de vigilancia puede ser llevado a cabo por un solo individuo, organizaciones delictivas, gobiernos y grandes empresas, y con frecuencia se realiza de forma encubierta. Los gobiernos y las grandes organizaciones poseen actualmente una capacidad sin precedentes para vigilar continuamente la actividad de todos los usuarios de Internet y de los ciudadanos.

Un escudo pone una impedancia (la resistencia efectiva de un circuito eléctrico o componente a la corriente alterna, que surge de los efectos combinados de la resistencia óhmica y la reactancia) discontinuidad en el camino de una onda electromagnética radiada que se propaga, reflejándola y / o absorbiéndola. Esto es conceptualmente muy similar a la forma en que funcionan los filtros: ponen una discontinuidad de impedancia en la ruta de una señal conducida no deseada. Cuanto mayor sea la relación de impedancia, mayor será la efectividad del escudo (SE).

Los países de la OTAN han publicado listas de laboratorios de pruebas acreditados y equipos que han superado las pruebas requeridas. El Programa Canadiense detempest Industriales, la Lista Alemana de Productos Zonificados de BSI, el Directorio CESG del Reino Unido de Productos Asegurados InfoSec y el Programa de Certificación detempest de la NSA son ejemplos de estas listas e instalaciones. La certificación debe aplicarse a todo el sistema o dispositivo de información, no solo a varios componentes individuales, ya que la conexión de un solo componente no blindado podría alterar significativamente las características de RF del sistema.

Los sistemas informáticos de diversas industrias, gobiernos y personas son susceptibles a los ataques cibernéticos, y los objetivos más importantes son las instituciones financieras, los sitios web, las aplicaciones y las estructuras microfinancieras. Los sistemas informáticos también se emplean en empresas de telecomunicaciones, sistemas de agua y gas y centrales nucleares, lo que los hace vulnerables a los ataques. Los dispositivos personales y domésticos, las grandes corporaciones, los registros médicos y los vehículos también son objetivos comunes, con algunos ataques dirigidos a obtener ganancias financieras y otros destinados a paralizar a la empresa. El Internet de las cosas (IoT) se está desarrollando sin la consideración adecuada de los desafíos de seguridad involucrados, y a medida que IoT se extiende, es probable que los ataques cibernéticos se conviertan en una amenaza cada vez más física.

TEMPEST no es solo un campo esotérico de espionaje que solo las ramas militares de nivel superior pueden usar. Un programa bastante frívolo conocido como "TEMPEST para Eliza" puede ser utilizado por casi cualquier persona en la comodidad de sus hogares. TEMPEST para Eliza es un rápido truco de Linux que reproduce música a través de la radio de su elección mostrando píxeles alternos en blanco y negro en su monitor a la frecuencia correcta. Esto reproduce música para los federales que apuntan su antena TEMPEST-sniffer a su monitor.

El principio rojo/negro, también conocido como arquitectura rojo/negro o ingeniería rojo/negro, es un principio criptográfico que separa las señales que contienen información sensible o clasificada de texto plano de las que transportan información cifrada. Todas las normastempest requieren una estricta "separación ROJO/NEGRO o la instalación de agentes de blindaje con SE satisfactorio, entre todos los circuitos y equipos que transmiten datos clasificados y no clasificados". La fabricación de equipos aprobados portempestdebe realizarse bajo un cuidadoso control de calidad para garantizar que las unidades adicionales se construyan exactamente igual que las unidades que se probaron, ya que cambiar incluso un solo cable puede invalidar las pruebas.

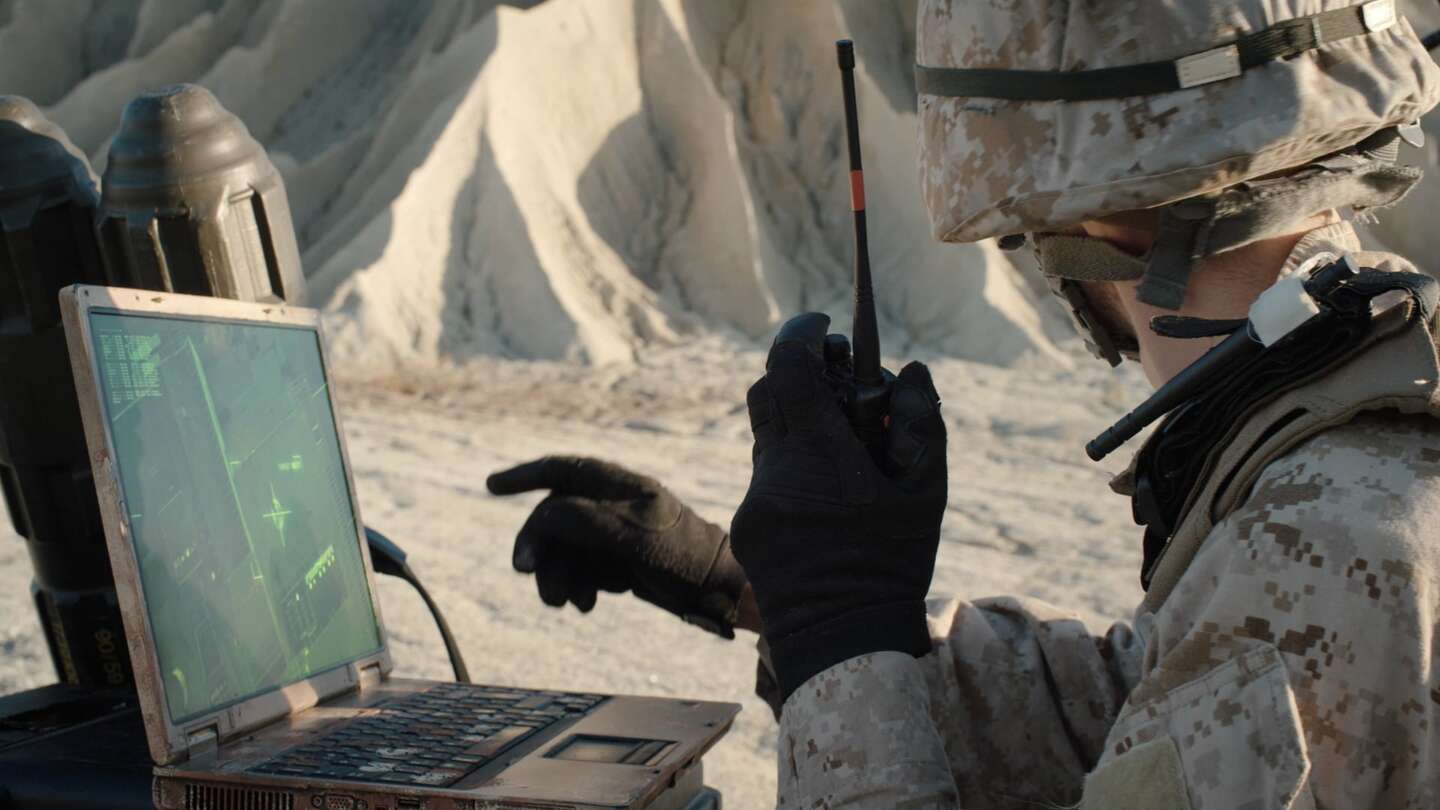

El monitoreo de computadoras o sistemas de información similares a distancia es posible detectando, capturando y descifrando la radiación emitida por el monitor de tubo de rayos catódicos (CRT).

Esta forma bastante desconocida de vigilancia informática a larga distancia se conoce como TEMPEST, e implica leer emanaciones electromagnéticas de dispositivos informáticos, que pueden estar a cientos de metros de distancia, y extraer información que luego se descifra para reconstruir datos inteligibles.

Resistente a EMC

Le ofrecemos una variedad de materiales especiales y refinamientos técnicos para soluciones de pantalla táctil resistentes a EMC, adaptadas con precisión a sus requisitos y al área de aplicación. Las soluciones especiales específicas para el cliente son nuestro punto fuerte.

Las aplicaciones militares plantean un gran desafío para la integración de pantallas táctiles. Una pantalla táctil para aplicaciones militares debe soportar condiciones extremas, funcionar de manera altamente confiable y cumplir con todas las especificaciones EMC.

Escudos RF

El blindaje EMC no siempre tiene que ser costoso. Estaremos encantados de desarrollar soluciones eficientes para usted de acuerdo con las especificaciones de la norma correspondiente. Tenemos acceso a una gran cartera de proyectos implementados y ya le ofrecemos muchas soluciones estándar sin más esfuerzo de desarrollo. Los materiales de blindaje especiales están en stock en nuestro almacén.

Creciente demanda civil

Dentro de las fuerzas armadas, un equipo certificado por Tempest es necesario para garantizar la protección contra el espionaje. Los cada vez más frecuentes casos de espionaje industrial están haciendo que las soluciones de Tempest también sean una cuestión importante en el sector privado.

La creciente demanda civil muestra que cada vez más compañías están identificando las amenazas y riesgos de la moderna sociedad de la información.

Impactinator® vidrio IK10 ofrece una resistencia al impacto sin igual, lo que lo convierte en una opción superior para aplicaciones que requieren una durabilidad excepcional. Esta innovadora familia de vidrios especiales ha revolucionado la industria, permitiendo soluciones de vidrio que antes se consideraban imposibles.

Diseñado para aplicaciones de pantallas táctiles y vidrio protector, Impactinator® vidrio cumple con los estrictos estándares de seguridad y vandalismo de EN/IEC62262 IK10 e IK11. Sobresale en situaciones en las que la resistencia al impacto, la reducción de peso, la calidad de la imagen y la fiabilidad son críticas.

Elija Impactinator® vidrio para obtener un rendimiento robusto y confiable en entornos exigentes. Experimente el futuro de la tecnología del vidrio con nuestras soluciones de vanguardia que garantizan la máxima protección y eficiencia.