دستگاه های محاسباتی و سایر سیستم های اطلاعاتی قادر به نشت داده ها به روش های عجیب و غریب هستند.

همانطور که نهادهای مخرب به طور فزاینده ای زیرساخت های اصلی را هدف قرار می دهند و به انها حمله می کنند، روش ها و سیاست های امنیتی فناوری اطلاعات برای محافظت از مکان های بسیار حساس و اسیب پذیر در طول سال ها تکامل یافته است.

اجرای پروتکل های امنیتی قوی، مانند روش "air-gapping"، پتانسیل حفاظت از تمام دستگاه های اسیب پذیر را دارد.

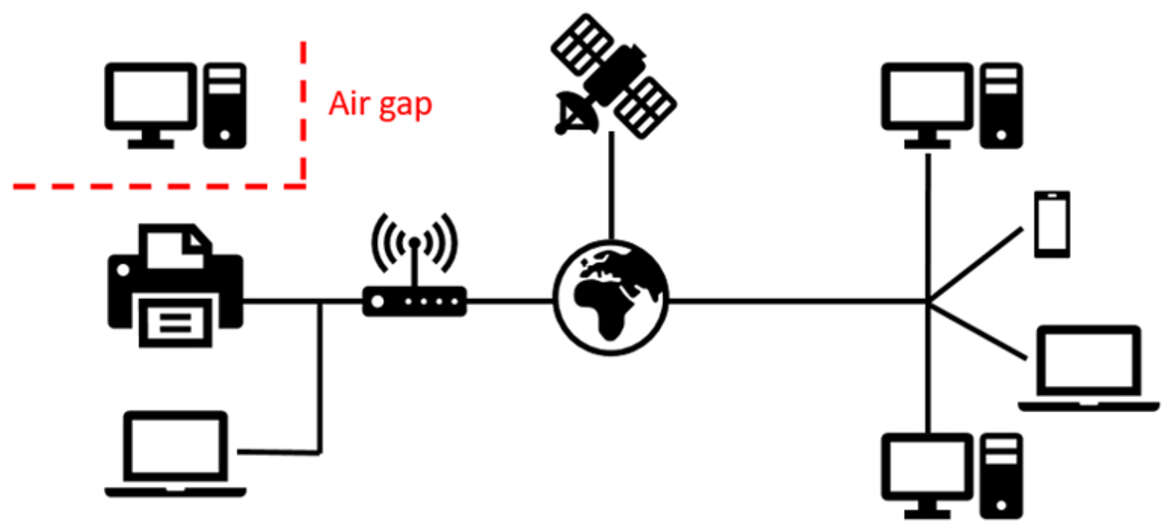

Air-gapping مجموعه ای از روش های محافظ است که به ترتیب انجام می شود تا اطمینان حاصل شود که کامپیوتر اسیب پذیر یا هر سیستم اطلاعاتی دیگر از لحاظ فیزیکی از تمام شبکه های ناامن مانند اینترنت عمومی یا شبکه محلی ناامن (LAN) جدا شده است.

Air-gapping ممکن است شامل حذف تمام بردارهای بالقوه نشت داده ها مانند: میکروفون، بلندگوها، کارت های ویدئویی، دوربین ها، درایوهای CD / DVD-ROM، هارد دیسک ها، کارت های اینترنت، پورت های USB باشد.

با این وجود، روش های متعددی برای نظارت و جاسوسی از راه دور بر روی یک کامپیوتر یا سیستم اطلاعاتی وجود دارد که نیازی به مداخله قبلی ندارد.

نشان داده شده است که امکان نظارت بر تابش ساطع شده توسط مانیتور لوله اشعه کاتدی (CRT) یا حتی یک صفحه نمایش کریستال مایع مدرن (LCD) وجود دارد. این نوع نظارت اغلب به عنوان ون اک phreaking یا به عنوان TEMPESTنامیده می شود.

همچنین امکان گوش دادن به صفحه کلید کامپیوتر با یک میکروفون سهموی و ورود به سیستم کلیدهای فردی بدون نیاز به بدافزار / نرم افزار ورود به سیستم وجود دارد.

حتی صداهای فرکانس بالا که توسط CPU کامپیوتر منتشر می شود می تواند شامل اطلاعات حساس در مورد برنامه ها یا دستورالعمل های اجرا شده باشد.

با توجه به طیف گسترده و ماهیت متفاوت تمام کانال های مخفی شکاف هوایی، انها اغلب با توجه به کانال فیزیکی که در ان فعالیت می کنند، مانند:

- رسانه های فیزیکی -آکوستیک -نور

- لرزه ای -مغناطیسی -حرارتی -الکترومغناطیسی

آکوستیک

هکرها اغلب از کانال های مخفی اکوستیک استفاده می کنند زیرا انها به اشتباه توسط نااشنا به عنوان بی ضرر و بی اهمیت در نظر گرفته می شوند. با این حال، تمام رایانه ها و لوازم جانبی همراه انها، مانند چاپگرها، صفحه کلید، موش ها، فن های خنک کننده، پردازنده ها و اکثر سیستم های اطلاعاتی دیگر صداهای اولتراسونیک را منتشر می کنند. این صداها را می توان توسط میکروفون های عمومی (برای مسافت های کوتاه) یا میکروفون های سهموی (برای مسافت های طولانی) ضبط کرد و سپس می تواند به منظور بازسازی داده های قابل فهم رمزگشایی شود.

"Fansmitter" نمونه ای از یک بدافزار است که می تواند به صورت صوتی اطلاعات حساس را از رایانه های اسیب پذیر هوا جدا کند، حتی زمانی که هیچ بلندگو یا سخت افزار صوتی صوتی وجود ندارد، زیرا از سر و صدای منتشر شده از CPU و طرفداران شاسی استفاده می کند.

"DiskFiltration" یکی دیگر از نرم افزارهای پردازش داده های پیچیده است که قادر به خروج داده ها با استفاده از سیگنال های صوتی منتشر شده از هارد دیسک با دستکاری حرکات محرک هارد دیسک و استفاده از عملیات seek است، بنابراین هارد دیسک را به روش های خاصی که صدا تولید می کند، حرکت می کند.

رسانه های فیزیکی

حتی اگر گسترش بدافزار از طریق رسانه های فیزیکی امروزه عمدتا منسوخ شده است، در گذشته، این راه اصلی کامپیوتر با نرم افزار مخرب الوده شد. تقریبا 2-3 دهه پیش، بردارهای اطلاعات ملموس مانند فلاپی دیسک ها و CD-ROM ها رسانه بدخیم انتخابی برای همه هکرها بودند، اما در حال حاضر ویروس هایی مانند "Stuxnet" در درجه اول از طریق درایوهای USB منتقل می شوند. کرم کامپیوتری Stuxnet شکاف هوا را با کمک یک درایو USB پل می کند تا بتواند درخواست ها را از طریق یک منطقه ذخیره سازی پنهان ایجاد شده در ساختار FAT خام (جدول تخصیص فایل) ارسال / دریافت کند.

نور

به غیر از منبع اشکار و اصلی انتشار نور برای هر سیستم کامپیوتری، یعنی مانیتور (یا CRT یا LCD)، تابش نور حساس را می توان از طریق بردارهای دیگر مانند LED های صفحه کلید، چاپگرها یا مودم ها به بیرون درز کرد.

این امکان وجود دارد که محتویات صفحه نمایش CRT را با تجزیه و تحلیل شدت نور بازتاب پراکنده صفحه نمایش از یک دیوار نزدیک بازسازی کنید. در حالی که محتویات یک صفحه نمایش LCD را می توان با تجزیه و تحلیل بازتاب های پراکنده از اشیاء در مجاورت نسبتا نزدیک صفحه نمایش، مانند عینک، بطری و حتی کارد و چنگال تا 30 متر دورتر، بازسازی کرد، اگر لنزهای تلسکوپی به اندازه کافی قوی استفاده شود.

در موارد ظریف تر، نوع خاصی از نرم افزار می تواند داده های ASCII را با تعدیل LED Caps Lock با داده های سریال با سرعت 50 بیت در ثانیه انتقال دهد. همانند سیگنالینگ کد مورس، چشمک زدن نامنظم LED در کاربر کامپیوتر به طور متوسط سوء ظن ایجاد نمی کند.

بدافزارهای دیگر می توانند یک کامپیوتر را در یک شبکه air-gapped الوده کنند و ان را از طریق یک چاپگر / اسکنر چند منظوره که کامپیوتر به ان متصل است، دریافت و ارسال کند.

حرارتی

تمام دستگاه های الکترونیکی گرمای اضافی تولید می کنند و نیاز به مدیریت حرارتی برای بهبود قابلیت اطمینان و جلوگیری از شکست زودرس دارند. کامپیوترها هم استثنا نیستند. این معمولا با طرفداران انجام می شود و ما قبلا دیده ایم که چگونه می توان انها را برای ارائه یک کانال خروج مورد سوء استفاده قرار داد. تغییرات دما نشان داده شده است که یک کانال داده موثر، هرچند دردناک اهسته است.

بدافزار می تواند برای کنترل از راه دور و سیستم تهویه مطبوع متصل به اینترنت با استفاده از یک کانال مخفی حرارتی یک طرفه استفاده شود. برخی از برنامه ها قادر به پر کردن شکاف هوا بین رایانه های مجاور (تا 40 سانتی متر) با استفاده از انتشار گرما و سنسورهای حرارتی داخلی برای ایجاد یک کانال ارتباطی دو طرفه پنهان (تا 8 بیت در ساعت) هستند.

لرزه ای

ارتباطات لرزه ای یا ارتعاشی فرایندی است که در ان تبادل داده ها و اطلاعات از طریق نوسانات مکانیکی یا ارتعاشات اتفاق می افتد. تحت شرایط خاص، القاء ارتعاشات قابل خواندن از طریق بلندگوی کامپیوتر کاملا ممکن است. علاوه بر این، تقریبا تمام تلفن ها و گوشی های هوشمند توانایی تولید امواج لرزه ای را با استفاده از ژنراتور ارتعاش خود دارند.

به طور عمومی نشان داده شده است که نوع خاصی از بدافزار می تواند در بازسازی ضربه های کلید تایپ شده بر روی یک صفحه کلید واقع در نزدیکی (فقط چند سانتی متر دورتر) به یک تلفن همراه مجهز به شتاب سنج موفق باشد. ضربه های کلید تنها با استفاده از ارتعاش و نه صدای کلید فشرده شده شناسایی شد.

روش های دیگر هک لرزه ای شامل استفاده از بلندگوهای سیستم کامپیوتری برای ایجاد صداهای فرکانس پایین است که به نوبه خود ارتعاشات قابل فهم را تولید می کند که می تواند توسط یک شتاب سنج در نزدیکی برداشت شود.

مغناطیسی

تقریبا تمام دستگاه های هوشمند فعلی دارای نوعی تراشه مغناطیس سنج هستند که به عنوان قطب نما عمل می کند و توانایی اندازه گیری میدان های مغناطیسی را دارد، بنابراین شمال و جنوب واقعی را تشخیص می دهد. با این حال، یک سنسور مانند این نیز می تواند مورد سوء استفاده قرار گیرد و به یک کانال ارتباطی تبدیل شود.

فرضیه یک بدافزار دریافت دستورات از طریق مغناطیس سنج قبلا مورد بررسی قرار گرفته است و ثابت شده است که ارتباطات بدون خطا، با استفاده از یک الکترو مغناطیسی سفارشی ساخته شده است که باعث تغییر در میدان مغناطیسی دستگاه هدف می شود، می تواند نسبتا به راحتی تا 3.5 اینچ اتفاق بیفتد، اما فاصله های بیشتر نیز با یک الکترومغناطیس قوی تر امکان پذیر است.

الکترومغناطیسی

انتشار تابش الکترومغناطیسی عملا در تمام تجهیزات الکترونیکی وجود دارد، به ویژه اگر بدون حفاظت باشد.

روش phreaking ون اک، به نام محقق کامپیوتر هلندی ویم ون اک، اجازه می دهد تا استراق سمع برای شبیه سازی محتویات مانیتور CRT از راه دور تشخیص انتشار الکترومغناطیسی (EM) ان. در یک مانیتور CRT بدون محافظ، ازمایشات با موفقیت از فاصله 1 کیلومتر و همچنین فاصله 200 متری برای یک مانیتور محافظ انجام شد.

علاوه بر این، تمام کارت های ویدئویی مقادیر زیادی از انتشار EM را نشت می دهند که می تواند برای انتقال داده ها دستکاری شود. "AirHopper" نمونه ای از یک بدافزار است که کارت ویدئویی کامپیوتر را به یک فرستنده FM تبدیل می کند که می تواند توسط یک رادیو FM استاندارد، حتی انهایی که در یک گوشی هوشمند ساخته شده اند، ضبط شود.