Mikä on Yhdysvaltojen ja NATO:n Tempest

TEMPEST liittyy laitteista säteileviin sähkömagneettisiin aaltoihin (sekä säteileviin että johdettuihin) sekä salakuunteluriskin arvioimiseen.

Kaikki sähkö- ja elektroniikkalaitteet tuottavat sähkömagneettista säteilyä. Kannettavien tietokoneiden tai matkapuhelimien kaltaisten tietojenkäsittelylaitteiden EMC-säteily sisältää arkaluonteisia tietoja, jotka voidaan helposti siepata.

Vastaanottaja voi tulkita näitä signaaleja tunnistamattomana ilman suoraa pääsyä alkuperäiselle laitteelle.

MIKÄ ON YHDYSVALTAIN NATO <span class="nottranslate">TEMPESTI</span>?

TEMPEST käsittelee laitteiden säteilemiä sähkömagneettisia aaltoja (sekä säteilyä että johtumista) ja arvioi salakuunteluriskiä.

Kaikki sähkö- ja elektroniikkalaitteet tuottavat sähkömagneettista säteilyä (EMC). EMC:ssä tietojenkäsittelylaitteiden, kuten kannettavien tietokoneiden, teollisuuden monitorien tai sotilaskäyttöön tarkoitettujen kosketusnäyttöjen, säteily sisältää arkaluonteista tietoa, joka voidaan helposti salakuunnella.

Vastaanotin voi tulkita näitä signaaleja huomaamatta ilman suoraa pääsyä alkuperäiseen laitteeseen.

Tempest taso

| Standardi | Täysi | Keskitaso | Taktinen |

|---|---|---|---|

| NATO SDIP-27 | Taso A | Taso B | Taso C |

| NATO AMSG | AMSG 720B | AMSG 788A | AMSG 784 |

| USA NSTISSAM | Taso I | Taso II | Taso III |

| Naton vyöhykkeet | Vyöhyke 0 | Vyöhyke 1 | Vyöhyke 2 |

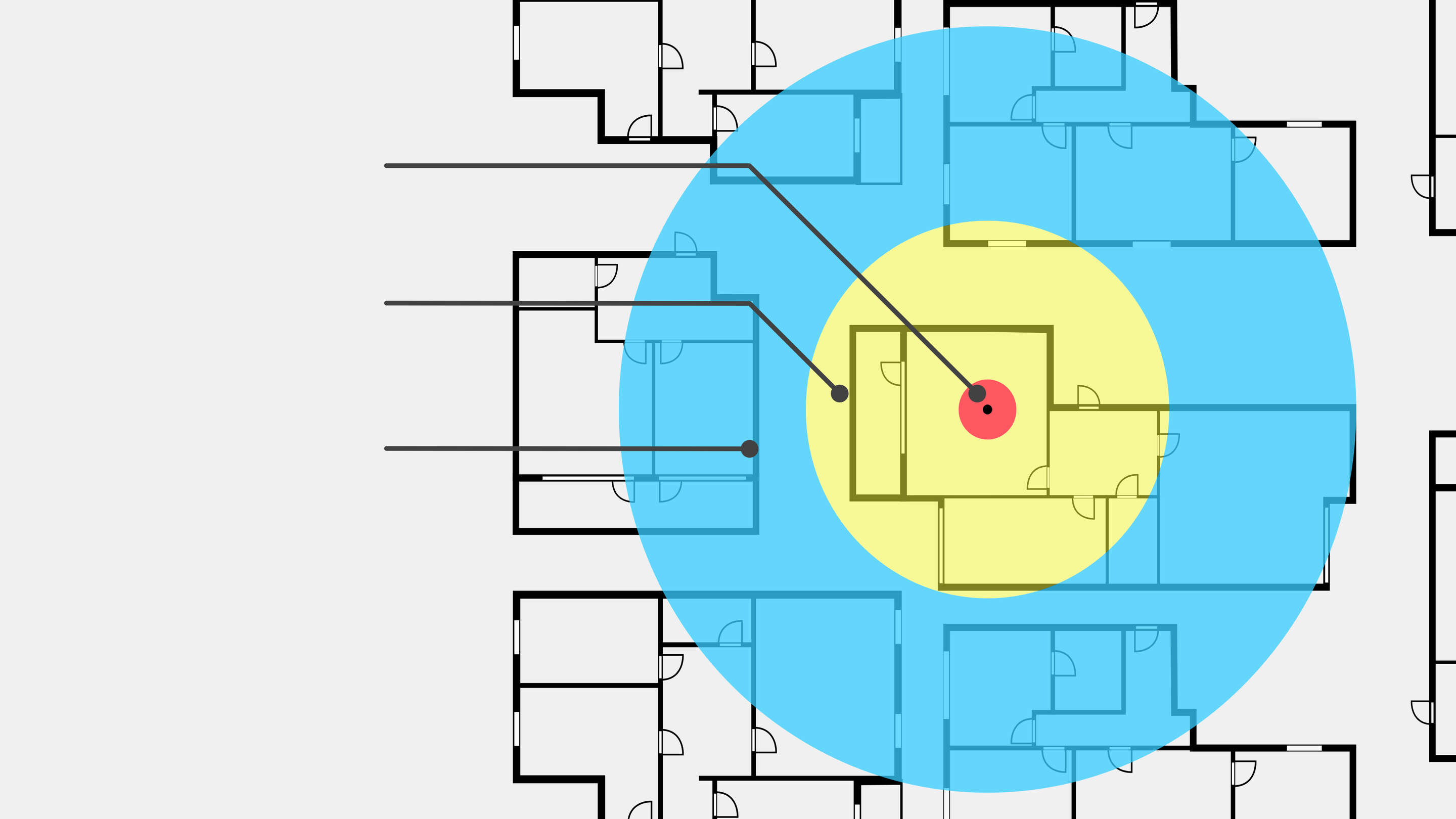

NATO-vyöhykejako

Määrittää vaimennusmittauksen, jonka pohjalta yksittäiset huoneet voidaan jakaa turvallisuusulottuvuudeltaan vyöhykkeisiin 0, 1, 2 ja 3 ja joka on näissä huoneissa salaisia tietoja käsittelevien laitteiden pakollinen suojaustestauksen standardi.

Taso A – NATO SDIP-27

Tempest-taso A on NATO:n tiukin standardi, josta käytetään joskus nimitystä "FULL". Taso A koskee ympäristöjä ja laitteita, joissa välitön salakuuntelu voi tapahtua viereisen huoneen läheisyydessä (noin 1 metrin etäisyydellä). Tämä standardi koskee siis laitteita, joita käytetään NATO-vyöhykkeen 0 sisäpuolella.

Taso B – NATO SDIP-27

Tempest-taso B on NATO:n toiseksi tiukin standardi, josta käytetään myös nimitystä "IMMEDIATE". Tämä standardi koskee laitteita, joita ei voida kuunnella yli 20 metrin etäisyydeltä. Tämä Tempest-standardi koskee laitteita, joita käytetään NATO-vyöhykkeen 1 sisäpuolella. Tämä standardi suojaa laitteita sekä 20 metrin vapaalla etäisyydellä että vastaavalla etäisyydellä seinien ja esteiden läpi.

Taso C – NATO SDIP-27

Tempest-tasosta C käytetään myös nimitystä “TACTICAL”. Tätä standardia sovelletaan ympäristöihin ja laitteisiin NATO-vyöhykkeen 2 sisäpuolella (kun salakuuntelun arvioidaan tapahtuvan vähintään 100 metrin etäisyydeltä). Tämä standardi suojaa laitteita sekä 100 metrin vapaalla etäisyydellä että vastaavalla etäisyydellä seinien ja esteiden läpi.

Termi "TEMPEST" on koodinimi ja lyhenne salaiselle yhdysvaltalaiselle hankkeelle, jota käytettiin 1960-luvun lopulla sähkömagneettisen säteilyn (EMR) hyödyntämiseen ja valvontaan sekä sen hyväksikäytön estämiseen. Nykyään termi on virallisesti korvattu termillä EMSEC (Emissions Security), mutta siviilit käyttävät sitä edelleen verkossa. Yhdysvaltojen Information Assurance (IA) -järjestelmän tavoitteena on varmistaa sellaisten tietojen ja tietojärjestelmien saatavuus, eheys ja luottamuksellisuus, mukaan lukien asejärjestelmät, infrastruktuurin hallintajärjestelmät ja verkot, joita käytetään puolustusministeriön (Department of Defense, DOD) tietojen käsittelyyn, tallentamiseen, esittämiseen, siirtämiseen tai suojaamiseen.

Tietokonelaitteet ja muut tietojärjestelmät pystyvät vuotamaan tietoja monilla erikoisilla tavoilla.

Koska haitalliset tahot kohdistavat yhä enemmän hyökkäyksiä ydininfrastruktuureihin ja hyökkäävät niihin, tietoturvamenetelmät ja -käytännöt erittäin arkaluonteisten ja haavoittuvien paikkojen suojaamiseksi ovat kehittyneet vuosien varrella.

Tietokoneen ja verkon valvonta on jatkuvaa pyrkimystä seurata aktiivisesti kohdelaitteen toimintaa, keskeisiä toimintoja ja kaikkia kiintolevyille ladattavia tietoja. Valvontaprosessin voi toteuttaa yksittäinen henkilö, rikollisjärjestöt, hallitukset ja suuryritykset, ja se tapahtuu usein salassa. Hallituksilla ja suurilla organisaatioilla on tällä hetkellä ennennäkemätön kyky valvoa jatkuvasti kaikkien internetin käyttäjien ja kansalaisten toimintaa.

Suojus asettaa impedanssin (sähköpiirin tai komponentin tehollinen vastus vaihtovirralle, joka johtuu ohmisen vastuksen ja reaktanssin yhteisvaikutuksista) epäjatkuvuuden etenevän säteilevän sähkömagneettisen aallon reitille, heijastaen sitä ja/tai absorboiden sen. Tämä on käsitteellisesti hyvin samanlainen kuin tapa, jolla suodattimet toimivat - ne asettavat impedanssin epäjatkuvuuden ei-toivotun johdetun signaalin tielle. Mitä suurempi impedanssisuhde, sitä suurempi suojan tehokkuus (SE).

Nato-maat ovat julkaisseet luettelot akkreditoiduista testauslaboratorioista ja laitteista, jotka ovat läpäisseet vaaditut testit. Canadian Industrialtempest Program, BSI German Zoned Products List, UK CESG Directory of InfoSec Assured Products ja NSAtempest Certification Program ovat esimerkkejä näistä luetteloista ja laitoksista. Sertifioinnin on koskettava koko tietojärjestelmää tai laitetta, ei vain useita yksittäisiä komponentteja, koska yhden suojaamattoman komponentin liittäminen voi muuttaa merkittävästi järjestelmän RF-ominaisuuksia.

Eri toimialojen, hallitusten ja ihmisten tietokonejärjestelmät ovat alttiita kyberhyökkäyksille, ja suurimmat kohteet ovat rahoituslaitokset, verkkosivustot, sovellukset ja mikrorahoitusrakenteet. Tietokonejärjestelmiä käytetään myös televiestintäyrityksissä, vesi- ja kaasujärjestelmissä sekä ydinvoimaloissa, mikä tekee niistä alttiita hyökkäyksille. Henkilökohtaiset ja kodin laitteet, suuryritykset, potilastiedot ja ajoneuvot ovat myös yleisiä kohteita, joista joillakin pyritään taloudelliseen hyötyyn ja toisilla yrityksen lamauttamiseen. Esineiden internetiä kehitetään ottamatta asianmukaisesti huomioon siihen liittyviä turvallisuushaasteita, ja esineiden internetin levitessä kyberhyökkäyksistä tulee todennäköisesti yhä fyysisempi uhka.

TEMPEST ei ole vain esoteerinen vakoilukenttä, jota vain ylemmän tason sotilashaarat voivat käyttää. Melko kevytmielistä ohjelmaa, joka tunnetaan nimellä "TEMPEST Elizalle", voi käyttää melkein kuka tahansa mukavasti kotonaan. TEMPEST for Eliza on nopea Linux-hakkerointi, joka toistaa musiikkia valitsemasi radion kautta näyttämällä vuorotellen mustavalkoisia pikseleitä näytölläsi juuri oikealla taajuudella. Tämä soittaa musiikkia fedsille osoittaen TEMPEST-sniffer-antenninsa näyttöösi. Jos sinua ei tällä hetkellä vakoilla, voit toistaa musiikkia itse kädessä pidettävän AM-radion avulla.

Punainen/musta-periaate, joka tunnetaan myös nimellä punainen/musta arkkitehtuuri tai punainen/musta tekniikka, on salausperiaate, joka erottaa signaalit, jotka sisältävät arkaluonteista tai luokiteltua pelkkää tekstiä, niistä, jotka sisältävät salattua tietoa. Kaikkitempest standardit edellyttävät tiukkaa "RED/BLACK-erottelua tai tyydyttävällä SE:llä varustettujen suoja-aineiden asentamista kaikkien turvaluokiteltua ja luokittelematonta tietoa välittävien piirien ja laitteiden välille".tempesthyväksyttyjen laitteiden valmistuksessa on noudatettava huolellista laadunvalvontaa, jotta varmistetaan, että lisäyksiköitä rakennetaan täsmälleen samalla tavalla kuin testatut yksiköt, sillä yhdenkin johtimen vaihtaminen voi mitätöidä testit.

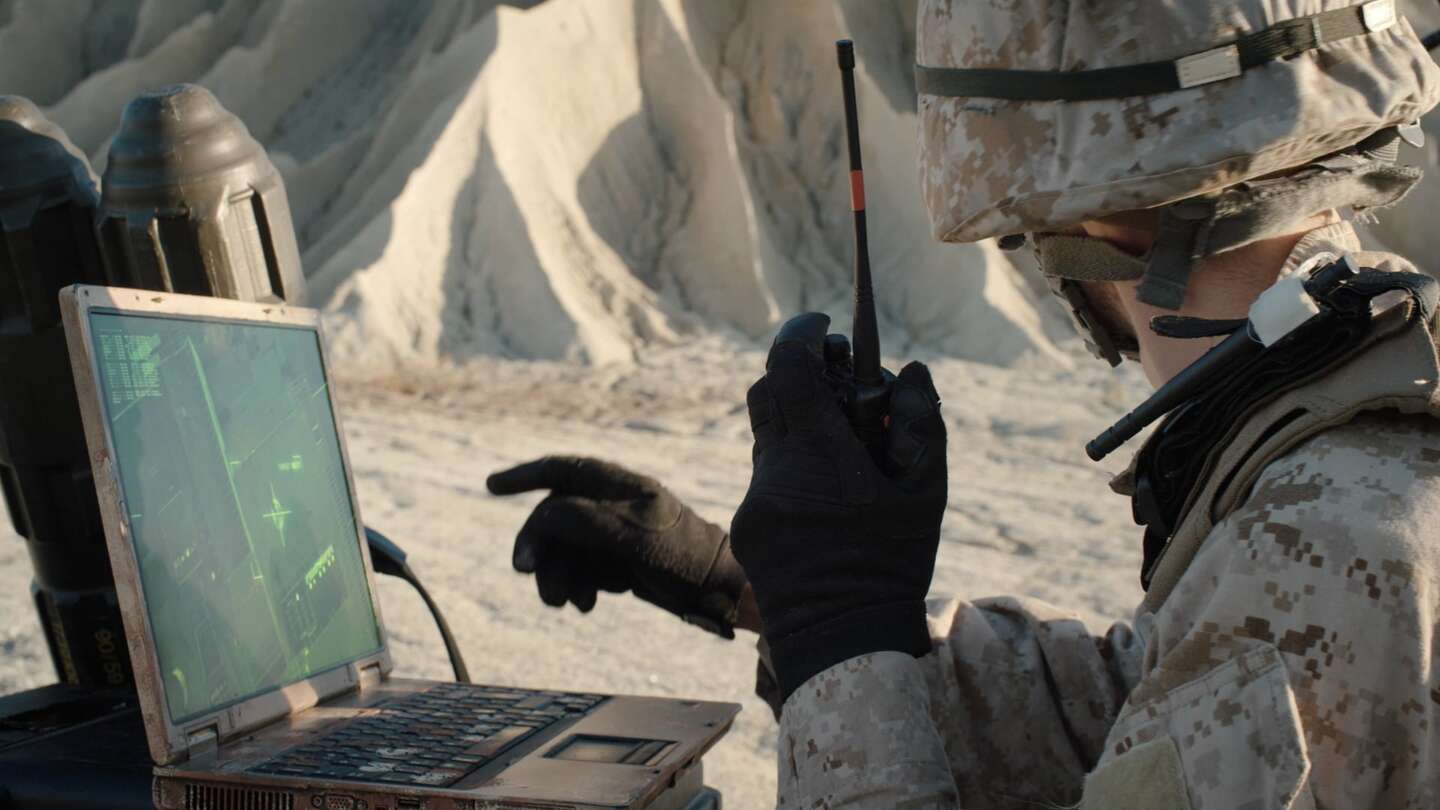

Tietokoneita tai vastaavia tietojärjestelmiä voidaan valvoa etäältä havaitsemalla, sieppaamalla ja tulkitsemalla katodisädeputkimonitorin lähettämä säteily.

Tämä melko tuntematon pitkän matkan tietokonevalvonnan muoto tunnetaan nimellä TEMPEST, ja siihen kuuluu sähkömagneettisten säteilyjen lukeminen tietokonelaitteista, jotka voivat olla satojen metrien päässä, ja tietojen poimiminen, jotka myöhemmin puretaan ymmärrettävien tietojen rekonstruoimiseksi.

EMC-kestävä

Tarjoamme erilaisia erikoismateriaaleja ja teknisiä parannuksia EMC-kestäviin kosketusnäyttöratkaisuihin – tarkasti mukautettuna tarpeisiisi ja käyttöalueeseesi. Asiakaskohtaiset erikoisratkaisut ovat vahvuutemme.

Sotilaalliset sovellukset ovat suuri haaste kosketusnäyttöjen integroinnille. Sotilaskäyttöön tarkoitetun kosketusnäytön on kestettävä äärimmäisiä olosuhteita, toimittava erittäin luotettavasti ja täytettävä kaikki EMC-vaatimukset.

RF-suojat

EMC-suojauksen ei aina tarvitse olla kallista. Kehitämme mielellämme tehokkaita ratkaisuja sinulle asiaankuuluvan standardin eritelmien mukaisesti. Meillä on käytössämme laaja valikoima toteutettuja projekteja ja tarjoamme jo nyt monia vakioratkaisuja ilman lisäkehitystyötä. Varastossamme on varastossa erikoissuojausmateriaaleja.

Kasvava kysyntä siviilipuolella

Armeijassa Tempest-sertifioidut laitteet ovat välttämättömyys vakoilulta suojautumiseksi. Teollisuusvakoilusta johtuen Tempest-ratkaisut ovat yhä useammin tärkeä teema myös yksityisissä yrityksissä.

Kasvava siviilipuolen kysyntä osoittaa, että yritykset tunnistavat lisääntyvässä määrin modernin informaatioyhteiskunnan uhat ja riskit.

Impactinator® IK10 -lasi tarjoaa vertaansa vailla olevan iskunkestävyyden, joten se on erinomainen valinta sovelluksiin, jotka vaativat poikkeuksellista kestävyyttä. Tämä innovatiivinen erikoislasiperhe on mullistanut alan mahdollistamalla aiemmin mahdottomina pidetyt lasiratkaisut.

Kosketusnäyttö- ja suojalasisovelluksiin suunniteltu Impactinator® lasi täyttää EN/IEC62262 IK10: n ja IK11: n tiukat turvallisuus- ja ilkivaltastandardit. Se on erinomainen tilanteissa, joissa iskunkestävyys, painonpudotus, kuvanlaatu ja luotettavuus ovat kriittisiä.

Valitse Impactinator® lasi, joka takaa vankan ja luotettavan suorituskyvyn vaativissa ympäristöissä. Koe lasiteknologian tulevaisuus huippuluokan ratkaisuillamme, jotka takaavat maksimaalisen suojan ja tehokkuuden.