Qu'est-ce que Tempest US de l'OTAN

TEMPEST est consacré aux ondes électromagnétiques émises des appareils (à la fois émises et dirigées) et évalue le risque d'interception.

Tous les appareils électriques et électroniques génèrent un rayonnement électromagnétique. Le rayonnement CEM provenant d'appareils de traitement de données, tels que les ordinateurs portables ou les téléphones portables, contiennent des informations sensibles qui peuvent être facilement interceptées.

Un récepteur peut évaluer ces signaux sans être détecté sans avoir un accès direct à l'appareil d'origine.

QU'EST-CE QUE L'OTAN DES ETATS-UNIS TEMPEST ?

TEMPEST traite des ondes électromagnétiques rayonnées des équipements (par rayonnement et par conduction) et évalue le risque d'écoute.

Tous les équipements électriques et électroniques génèrent des rayonnements électromagnétiques (CEM). En matière de CEM, les rayonnements émis par les équipements de traitement des données, tels que les ordinateurs portables, les moniteurs industriels ou les écrans tactiles militaires, contiennent des informations sensibles qui peuvent être facilement interceptées.

Un récepteur peut interpréter ces signaux sans être détecté et sans accès direct à l'appareil d'origine.

Tempest niveau

| Standard | Complet | Intermédiaire | Tactique |

|---|---|---|---|

| OTAN SDIP-27 | Niveau A | Niveau B | Niveau C |

| OTAN AMSG | AMSG 720B | AMSG 788A | AMSG 784 |

| USA NSTISSAM | Niveau I | Niveau II | Niveau III |

| Zones OTAN | Zone 0 | Zone 1 | Zone 2 |

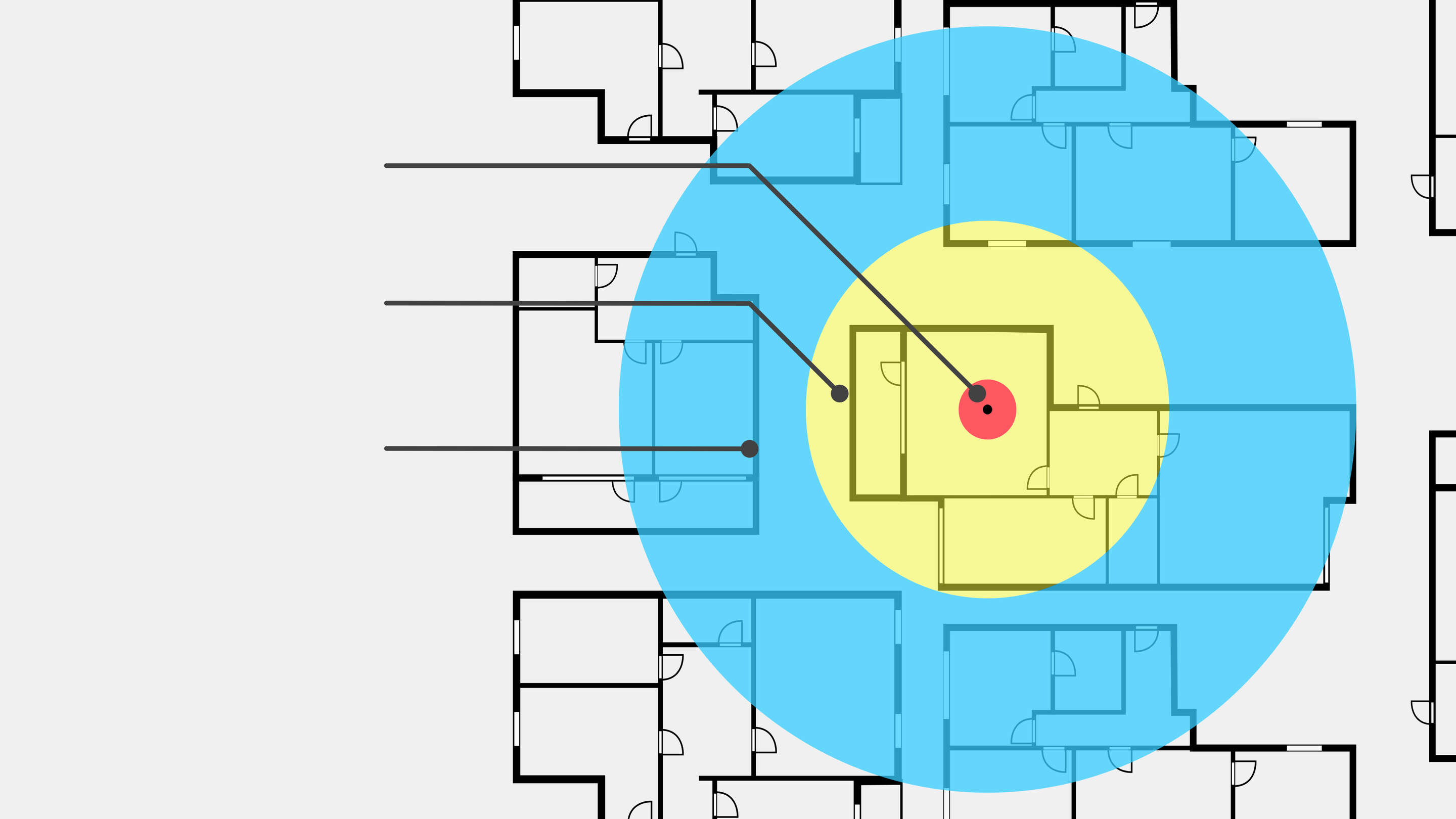

Répartition des zones de l'OTAN

Définit une méthode de mesure d'atténuation permettant de classer des pièces individuelles d'un périmètre de sécurité dans les zones 0, 1, 2 ou 3, ce qui nécessite une norme de test de blindage pour le traitement de données secrètes dans ces pièces.

Niveau A - OTAN SDIP-27

Le niveau Tempest A est la norme de l'OTAN la plus stricte et elle est donc parfois appelée « FULL ». Le niveau A s'applique aux environnements et équipements où une interception immédiate peut survenir à proximité de la pièce adjacente (à environ 1 mètre de distance). Par conséquent, cette norme s’applique aux appareils fonctionnant dans la zone 0 de l’OTAN.

Niveau B - OTAN SDIP-27

Le niveau Tempest B est la prochaine norme plus stricte de l'OTAN, également appelée « IMMEDIATE ». Cette norme s'applique aux appareils qui ne peuvent pas être interceptés à une distance supérieure à 20 mètres. Cette norme Tempest s'applique aux appareils fonctionnant dans la zone 1 de l'OTAN. Cette norme protège les appareils à la fois à une distance libre de 20 mètres et à une distance comparable à travers les murs et les obstacles.

Niveau C - OTAN SDIP-27

Le niveau Tempest C est également appelé « TACTICAL ». Cette norme s'applique aux environnements et aux appareils situés dans la zone 2 de l'OTAN (où l'on suppose que les oreilles indiscrètes se trouvent à au moins 100 mètres). Cette norme protège les appareils à une distance libre de 100 mètres ou à une distance comparable à travers les murs et les obstacles.

Le terme "TEMPEST" est un nom de code et un acronyme pour un projet américain classifié qui a été utilisé à la fin des années 1960 pour exploiter et surveiller les rayonnements électromagnétiques (EMR) et se prémunir contre leur exploitation. Aujourd'hui, le terme a été officiellement remplacé par EMSEC (Emissions Security), mais il est toujours utilisé par les civils en ligne. L'objectif de l'Information Assurance (IA) des États-Unis est de garantir la disponibilité, l'intégrité et la confidentialité des informations et des systèmes d'information, y compris les systèmes d'armes, les systèmes de gestion des infrastructures et les réseaux utilisés pour traiter, stocker, afficher, transmettre ou protéger les informations du ministère de la défense (DOD).

Les appareils informatiques et autres systèmes d’information sont capables de divulguer des données de nombreuses façons particulières.

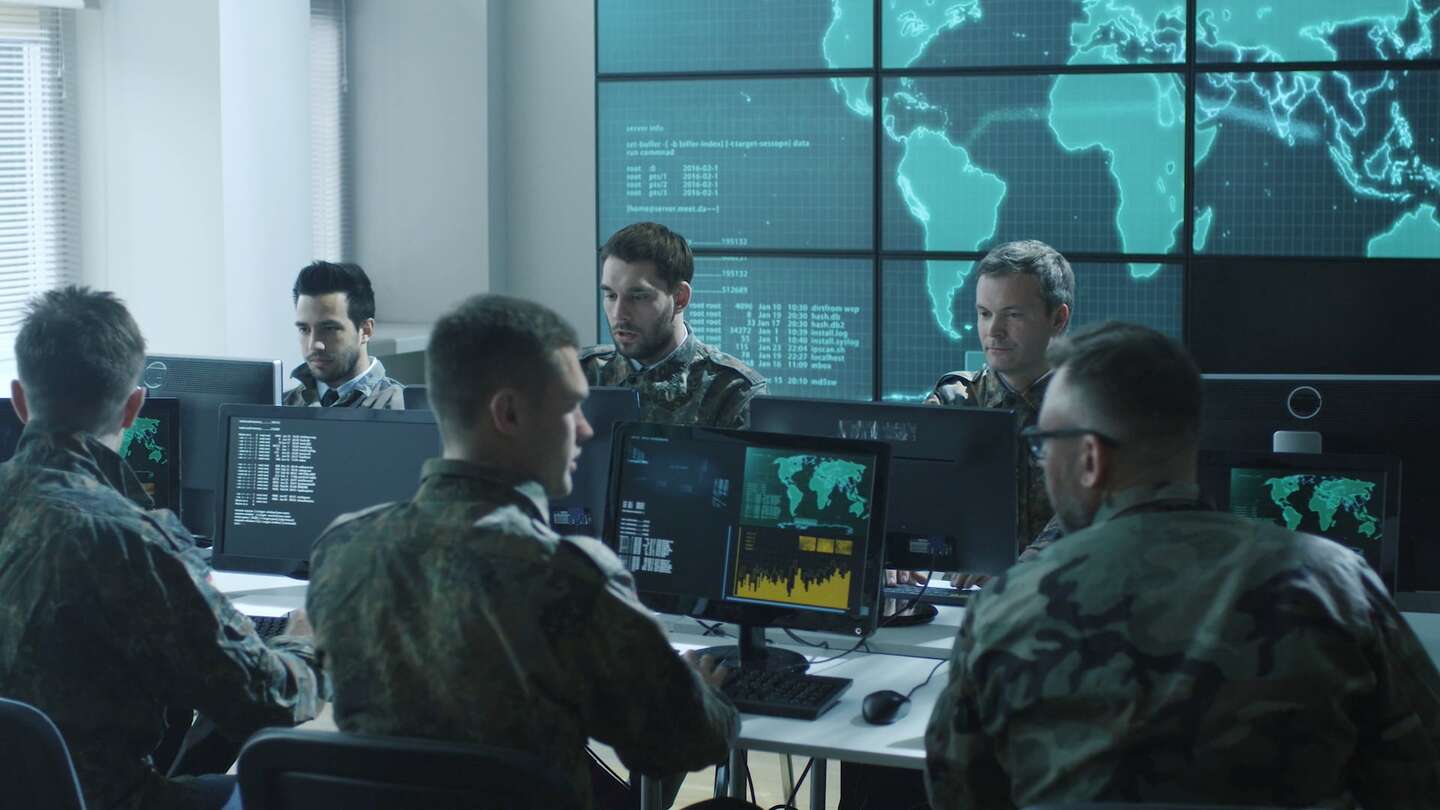

Alors que les entités malveillantes ciblent et attaquent de plus en plus les infrastructures centrales, les méthodes et les politiques de sécurité informatique pour protéger les sites hautement sensibles et vulnérables ont évolué au fil des ans.

La surveillance d'un ordinateur ou d'un réseau est un effort continu pour contrôler activement l'activité de l'appareil cible, les actions clés et toutes les données téléchargées sur les disques durs. Le processus de surveillance peut être mis en œuvre par un seul individu, des organisations criminelles, des gouvernements et de grandes entreprises, et il est souvent effectué de manière secrète. Les gouvernements et les grandes organisations disposent actuellement d'une capacité sans précédent pour surveiller en permanence l'activité de tous les utilisateurs d'Internet et de tous les citoyens.

Un bouclier place une discontinuité d’impédance (la résistance effective d’un circuit ou d’un composant électrique au courant alternatif, résultant des effets combinés de la résistance ohmique et de la réactance) sur le trajet d’une onde électromagnétique rayonnée qui se propage, la réfléchissant et/ou l’absorbant. Ceci est conceptuellement très similaire à la façon dont les filtres fonctionnent – ils mettent une discontinuité d’impédance sur le chemin d’un signal conduit indésirable. Plus le rapport d’impédance est élevé, plus l’efficacité du bouclier (SE) est grande.

Les pays de l’OTAN ont publié des listes de laboratoires d’essais accrédités et d’équipements qui ont passé avec succès les tests requis. Le Programme canadien detempest industrielle, la liste des produits zonés allemands de BSI, le répertoire des produits assurés InfoSec du Royaume-Uni et le programme de certification destempest de la NSA sont des exemples de ces listes et installations. La certification doit s’appliquer à l’ensemble du système d’information ou du dispositif, et pas seulement à plusieurs composants individuels, car la connexion d’un seul composant non blindé pourrait modifier considérablement les caractéristiques RF du système.

Les systèmes informatiques de diverses industries, gouvernements et personnes sont vulnérables aux cyberattaques, les plus grandes cibles étant les institutions financières, les sites Web, les applications et les structures microfinancières. Les systèmes informatiques sont également utilisés dans les entreprises de télécommunications, les systèmes d’eau et de gaz et les centrales nucléaires, ce qui les rend vulnérables aux attaques. Les appareils personnels et domestiques, les grandes entreprises, les dossiers médicaux et les véhicules sont également des cibles courantes, certaines attaques visant un gain financier et d’autres visant à paralyser l’entreprise. L’Internet des objets (IoT) est développé sans tenir compte des défis de sécurité impliqués, et à mesure que l’IoT se répand, les cyberattaques sont susceptibles de devenir une menace de plus en plus physique.

TEMPEST n’est pas seulement un domaine ésotérique d’espionnage que seules les branches militaires de l’échelon supérieur peuvent utiliser. Un programme plutôt frivole connu sous le nom de «TEMPEST for Eliza » peut être utilisé par presque tout le monde dans le confort de son foyer. TEMPEST for Eliza est un hack Linux rapide qui joue de la musique sur la radio de votre choix en affichant des pixels noirs et blancs alternés sur votre moniteur à la bonne fréquence. Cela joue de la musique pour les autorités qui pointent leur antenne renifleur TEMPESTsur votre moniteur.

Le principe rouge/noir, également connu sous le nom d’architecture rouge/noir ou ingénierie rouge/noir, est un principe cryptographique qui sépare les signaux contenant des informations sensibles ou classifiées en texte brut de ceux qui transportent des informations cryptées. Toutes les normestempest exigent une séparation stricte « ROUGE/NOIR ou l’installation d’agents de blindage avec un SE satisfaisant, entre tous les circuits et équipements qui transmettent des données classifiées et non classifiées ». La fabrication de l’équipement approuvé partempestdoit être effectuée sous un contrôle de qualité minutieux pour s’assurer que les unités supplémentaires sont construites exactement de la même manière que les unités qui ont été testées, car le changement même d’un seul fil peut invalider les essais.

La surveillance à distance d’ordinateurs ou de systèmes d’information similaires est possible en détectant, capturant et déchiffrant le rayonnement émis par le moniteur à tube cathodique (CRT).

Cette forme assez peu familière de surveillance informatique à longue distance est connue sous le nom de TEMPEST, et consiste à lire les émanations électromagnétiques d’appareils informatiques, qui peuvent être à des centaines de mètres, et à extraire des informations qui sont ensuite déchiffrées afin de reconstruire des données intelligibles.

Résistant à la CEM

Nous vous proposons une variété de matériaux spéciaux et de raffinements techniques pour des solutions d’écrans tactiles résistants à la CEM, précisément adaptées à vos besoins et à votre domaine d’application. Les solutions spéciales spécifiques au client sont notre force.

Les applications militaires posent un défi majeur pour l’intégration des écrans tactiles. Un écran tactile pour applications militaires doit résister à des conditions extrêmes, fonctionner de manière très fiable et être conforme à toutes les spécifications CEM.

Blindages RF

Le blindage EMC ne doit pas toujours être coûteux. Nous serions heureux de développer pour vous des solutions efficaces conformément aux spécifications de la norme pertinente. Nous avons accès à un large portefeuille de projets mis en œuvre et vous proposons déjà de nombreuses solutions standard sans effort de développement supplémentaire. Des matériaux de blindage spéciaux sont en stock dans notre entrepôt.

Demande civile croissante

Au sein des forces armées, les appareils certifiés Tempest sont indispensable afin d'assurer la protection contre l’espionnage. Les cas d'espionnage industriel de plus en plus fréquents font des solutions Tempest un sujet important dans le secteur privé.

L'augmentation de la demande civile montre que de plus en plus d'entreprises reconnaissent les menaces et les risques de la société moderne de l'information.

Impactinator® verre IK10 offre une résistance aux chocs inégalée, ce qui en fait un choix supérieur pour les applications nécessitant une durabilité exceptionnelle. Cette famille innovante de verres spéciaux a révolutionné l’industrie, permettant des solutions en verre auparavant considérées comme impossibles.

Conçu pour les applications d’écrans tactiles et de verre de protection, le verre Impactinator® répond aux normes strictes de sécurité et de vandalisme EN /IEC62262 IK10 et IK11. Il excelle dans les situations où la résistance aux chocs, la réduction du poids, la qualité d’image et la fiabilité sont essentielles.

Choisissez le verre Impactinator® pour des performances robustes et fiables dans des environnements exigeants. Découvrez l’avenir de la technologie du verre avec nos solutions de pointe qui garantissent une protection et une efficacité maximales.