התקני מחשוב ומערכות מידע אחרות מסוגלים לדלוף נתונים בדרכים מוזרות רבות.

ככל שישויות זדוניות תוקפות יותר ויותר תשתיות ליבה, שיטות אבטחת המידע והמדיניות להגנה על מיקומים רגישים ופגיעים ביותר מתפתחות לאורך השנים.

יישום פרוטוקולי אבטחה חזקים, כגון מתודולוגיית "air-gapping", הוא בעל פוטנציאל להגן על כל המכשירים הפגיעים.

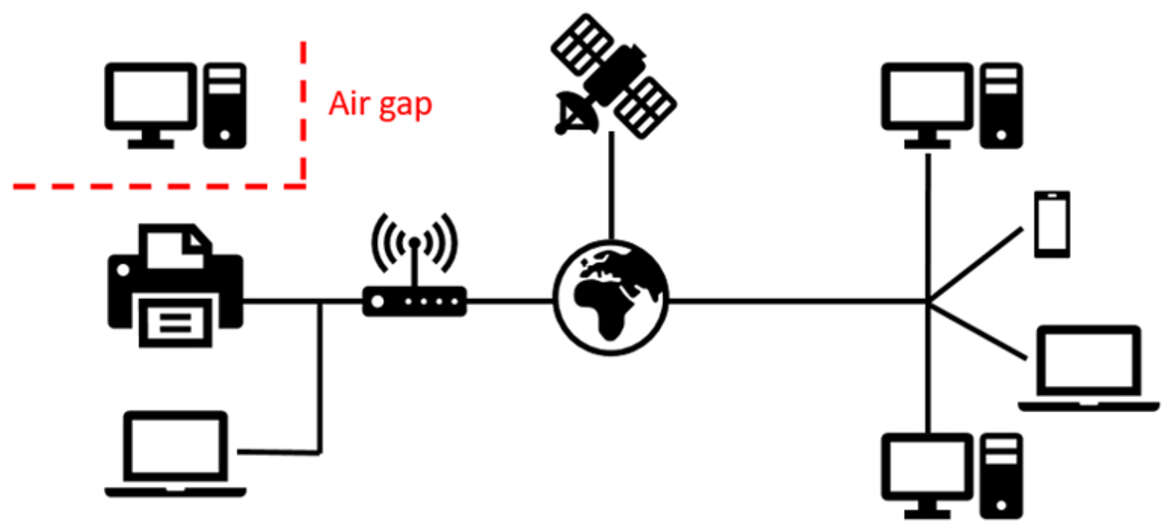

Air-gapping היא סדרה של נהלי מיגון המבוצעים ברצף על מנת להבטיח שהמחשב הפגיע או כל מערכת מידע אחרת מבודדים פיזית מכל הרשתות הלא מאובטחות, כגון האינטרנט הציבורי או רשת תקשורת מקומית לא מאובטחת (LAN).

התכונה Air-gapping עשויה לכלול הסרה של כל הווקטורים הפוטנציאליים לדליפה של נתונים, כגון: מיקרופונים, רמקולים, כרטיסי מסך, מצלמות, כונני CD/DVD-ROM, דיסקים קשיחים, כרטיסי אינטרנט, יציאות USB.

עם זאת, ישנן גם שיטות רבות לניטור וריגול מרחוק אחר מחשב או מערכת מידע שאינן דורשות התערבות קודמת.

הוכח כי ניתן לנטר את הקרינה הנפלטת על ידי צג שפופרת קרן קתודית (CRT) או אפילו צג גביש נוזלי מודרני (LCD). צורה זו של מעקב מכונה לעתים קרובות ואן אק phreaking או כמו TEMPEST.

ניתן גם להאזין למקלדת המחשב באמצעות מיקרופון פרבולי ולרשום הקשות בודדות מבלי לדרוש רישום תוכנות זדוניות/תוכנה.

אפילו הרעשים בתדר גבוה הנפלטים מהמעבד של המחשב יכולים לכלול מידע רגיש אודות התוכניות או ההוראות המבוצעות.

בשל הספקטרום הרחב והאופי השונה של כל הערוצים הסמויים של פער האוויר, הם ממוקמים לעתים קרובות בקטגוריות על פי הערוץ הפיזי שבו הם פועלים, כגון:

- מדיה פיזית -אקוסטית -אור -סיסמיים -מגנטי -תרמי -אלקטרומגנטי

אקוסטית

האקרים מנצלים לעתים קרובות ערוצים אקוסטיים סמויים מכיוון שהם נחשבים בטעות כבלתי מזיקים וחסרי חשיבות על ידי הבלתי יזומים. עם זאת, כל המחשבים והאביזרים הנלווים אליהם, כגון מדפסות, מקלדות, עכברים, מאווררי קירור, מעבדים ורוב מערכות המידע האחרות פולטים צלילים על-קוליים. צלילים אלה יכולים להיקלט על ידי מיקרופונים גנריים (למרחקים קצרים) או מיקרופונים פרבוליים (למרחקים ארוכים) ולאחר מכן ניתן לפענח אותם על מנת לשחזר נתונים מובנים.

"Fansmitter" הוא הדוגמה המובהקת לתוכנה זדונית שיכולה לחלץ אקוסטית מידע רגיש ממחשבים פגיעים עם מרווח אוויר, גם כאשר אין רמקולים או שמע של חומרת שמע, מכיוון שהיא מנצלת את הרעש הנפלט ממאווררי המעבד המרכזי והמארז.

"DiskFiltration" היא תוכנת עיבוד נתונים מורכבת נוספת המסוגלת לחלץ נתונים באמצעות אותות אקוסטיים הנפלטים מהכונן הקשיח על ידי מניפולציה של תנועות מפעיל הכונן הקשיח ושימוש בפעולות חיפוש, ובכך לגרום לכונן הקשיח "לנוע" בדרכים ספציפיות המייצרות צליל.

מדיה פיזית

למרות שהפצת תוכנות זדוניות באמצעות מדיה פיזית היא כיום מיושנת ברובה, בעבר, זו הייתה הדרך העיקרית שבה מחשבים נדבקו בתוכנות זדוניות. לפני כ 2-3 עשורים, וקטורי מידע מוחשיים כגון תקליטונים ותקליטורים היו המדיום הממאיר המועדף על כל ההאקרים, אך כיום, וירוסים כמו "Stuxnet" מועברים בעיקר באמצעות כונני USB. תולעת המחשבים Stuxnet מגשרת על פער האוויר בעזרת כונן USB, כך שהיא יכולה לשלוח/לקבל בקשות אל המפעיל וממנו דרך אזור אחסון נסתר שנוצר במבנה FAT (טבלת מיקומי קבצים) גולמי.

אור

מלבד המקור הראשוני והמובן מאליו של פליטת אור עבור כל מערכת מחשב, כלומר הצג (CRT או LCD), פליטות אור רגישות יכולות לדלוף דרך וקטורים אחרים, כגון נוריות ה-LED של המקלדות, המדפסות או המודמים.

ניתן לשחזר את תוכן מסך CRT על ידי ניתוח עוצמת האור של ההשתקפות המפוזרת של התצוגה מקיר סמוך. ואילו, ניתן לשחזר את התוכן של מסך LCD על ידי ניתוח השתקפויות מפוזרות מעצמים הנמצאים בסמיכות יחסית לתצוגה, כגון משקפיים, בקבוקים ואפילו סכו"ם במרחק של עד 30 מטרים, אם משתמשים בעדשות טלסקופיות חזקות מספיק.

במקרים בעלי ניואנסים רבים יותר, סוג מסוים של תוכנה יכול לשדר נתוני ASCII על ידי אפנון נורית ה-LED Caps Lock עם נתונים טוריים במהירות של 50 סיביות לשנייה. בדומה לאיתות קוד מורס, הבהוב לא סדיר של נורית ה-LED לא יעורר חשד אצל משתמש המחשב הממוצע.

תוכנות זדוניות אחרות יכולות להדביק מחשב ברשת עם מרווח אוויר ולגרום לו לקבל ולשלוח פקודות תקיפה דרך מדפסת/סורק רב-תכליתיים שהמחשב מחובר אליהם.

תרמי

כל המכשירים האלקטרוניים מייצרים חום עודף ודורשים ניהול תרמי כדי לשפר את האמינות ולמנוע כשל בטרם עת. מחשבים אינם יוצאי דופן. זה נעשה בדרך כלל עם אוהדים וכבר ראינו איך אפשר לנצל אותם לרעה כדי לספק ערוץ חילוץ. שינויים בטמפרטורה הוכחו כערוץ נתונים יעיל, אם כי איטי עד כאב.

ניתן להשתמש בתוכנות זדוניות כדי לשלוט מרחוק במערכת מיזוג אוויר המחוברת לאינטרנט באמצעות ערוץ תרמי סמוי חד-כיווני. תוכניות מסוימות מסוגלות לגשר על פער האוויר בין מחשבים סמוכים שנפרצו (עד 40 ס"מ) באמצעות פליטת החום שלהם וחיישנים תרמיים מובנים ליצירת ערוץ תקשורת דו-כיווני סמוי (עד 8 סיביות לשעה).

סיסמיים

תקשורת סייסמית או רטט היא תהליך שבו חילופי נתונים ומידע מתרחשים באמצעות תנודות מכניות או תנודות. בתנאים מסוימים, ניתן בהחלט לגרום לתנודות קריאות דרך הרמקול של המחשב. יתר על כן, כמעט לכל הטלפונים והטלפונים החכמים יש את היכולת לייצר גלים סייסמיים באמצעות מחולל הרטט שלהם.

הוכח בפומבי כי סוג מסוים של תוכנה זדונית יכול להצליח לשחזר את הקשות שהוקלדו על מקלדת הממוקמת בסמיכות (רק סנטימטרים ספורים) לטלפון סלולרי מצויד במד תאוצה. ההקשות זוהו רק באמצעות הרטט ולא באמצעות צליל הלחיצה על המקש.

שיטות אחרות של פריצה סייסמית כוללות שימוש ברמקולים של מערכת מחשב כדי ליצור צלילים בתדר נמוך, אשר בתורם מייצרים תנודות מובנות שניתן לקלוט על ידי מד תאוצה סמוך.

מגנטי

כמעט לכל המכשירים החכמים הנוכחיים יש צורה כלשהי של שבב מגנטומטר המשמש כמצפן ויש לו את היכולת למדוד את השדות המגנטיים, ובכך לזהות צפון ודרום אמיתיים. עם זאת, חיישן כזה יכול גם להיות מנוצל לרעה ולהפוך לערוץ תקשורת.

ההשערה של תוכנה זדונית המקבלת פקודות באמצעות מגנטומטר נחקרה בעבר והוכח כי תקשורת נטולת שגיאות, באמצעות אלקטרומגנט שנבנה בהתאמה אישית וגורם לשינויים בשדה המגנטי של מכשיר היעד, יכולה להתרחש בקלות יחסית עד 3.5 אינץ', אך מרחקים גדולים יותר אפשריים גם עם אלקטרומגנט חזק יותר.

אלקטרומגנטי

פליטות קרינה אלקטרומגנטית נמצאות כמעט בכל מקום בכל ציוד אלקטרוני, במיוחד אם אינו מוגן.

מתודולוגיית ואן אק, הקרויה על שם חוקר המחשבים ההולנדי וים ואן אק, מאפשרת לצותת לשכפל תוכן של צג CRT על ידי זיהוי מרחוק של פליטות אלקטרומגנטיות (EM) שלו. בצג CRT לא מסוכך, נערכו בהצלחה בדיקות ממרחק של 1 ק"מ וכן ממרחק של 200 מטר עבור צג מוגן.

בנוסף, כל כרטיסי המסך דולפים כמויות עצומות של פליטות EM, אשר ניתן לתפעל כדי להעביר נתונים. "AirHopper" הוא דוגמה לתוכנה זדונית שהופכת את כרטיס המסך של המחשב למשדר FM, שניתן ללכוד על ידי רדיו FM סטנדרטי, אפילו אלה המובנים בסמארטפון.