Cos'è Tempest USA e NATO

TEMPEST si occupa delle onde elettromagnetiche irradiate delle apparecchiature (sia radiate che condotte) e valuta il rischio di intercettazione.

Tutte le apparecchiature elettriche ed elettroniche generano radiazioni elettromagnetiche. Nelle radiazioni EMC da apparecchiature di elaborazione dati, come computer portatili o cellulari sono contenute informazioni sensibili che possono essere facilmente intercettate.

Un apparecchio ricevitore può interpretare questi segnali in modo inosservato e senza accesso diretto al dispositivo originale.

CHE COSA È LA NATO USA TEMPEST

TEMPEST si occupa delle onde elettromagnetiche irradiate delle apparecchiature (sia irradiate che condotte) e valuta il rischio di intercettazioni.

Tutte le apparecchiature elettriche ed elettroniche generano radiazioni elettromagnetiche (EMC). Nell'ambito dell'EMC, le radiazioni provenienti da apparecchiature di elaborazione dati, come computer portatili, monitor industriali o display touch screen militari, contengono informazioni sensibili che possono essere facilmente intercettate.

Un ricevitore può interpretare questi segnali senza essere individuato e senza avere accesso diretto al dispositivo originale.

Tempest livello

| Standard | Completo | Intermedio | Tattico |

|---|---|---|---|

| NATO SDIP-27 | Livello A | Livello B | Livello C |

| NATO AMSG | AMSG 720B | AMSG 788A | AMSG 784 |

| USA NSTISSAM | Livello I | Livello II | Livello III |

| Zone NATO | Zona 0 | Zona 1 | Zona 2 |

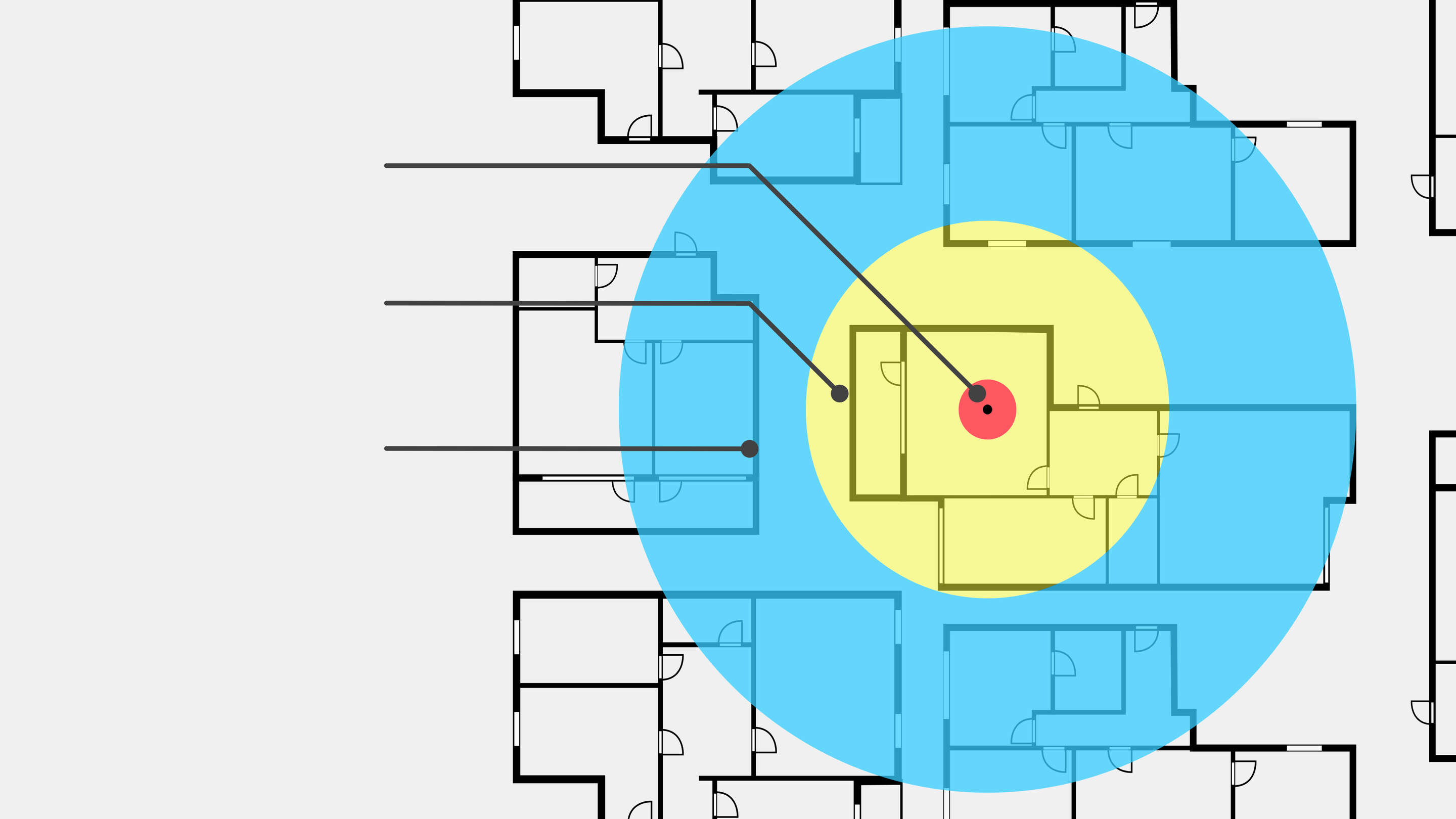

Ripartizione in zone della NATO

Definisce un metodo di misurazione dell'attenuazione di emissione che consente di classificare le singole stanze all'interno di un perimetro di sicurezza in Zona 0, Zona 1, Zona 2 o Zona 3, che corrisponde a uno standard di schermatura necessario per le apparecchiature che gestiscono dati segreti in queste stanze.

Livello A - NATO SDIP-27

Il livello Tempest A è lo standard NATO più severo e viene quindi a volte chiamato "FULL". Il livello A si applica agli ambienti e alle apparecchiature in cui l'intercettazione immediata può verificarsi da una stanza attigua molto vicina (a circa 1 metro di distanza). Questo standard si applica quindi alle apparecchiature utilizzate all'interno della zona NATO 0

Livello B - NATO SDIP-27

Il livello Tempest B è lo standard NATO successivo più severo, noto anche come "IMMEDIATE". Questo standard si applica alle apparecchiature che non possono essere intercettate da una distanza inferiore a 20 metri. Questo standard Tempest si applica alle apparecchiature che operano all'interno della Zona NATO 1. Questo standard protegge le apparecchiature da intercettazioni a distanza di 20 metri senza ostacoli e da una distanza proporzionale attraverso pareti e ostacoli.

Livello C - Nato SDIP-27

Il livello Tempest C viene anche definito "TACTICAL". Questo standard si applica agli ambienti e alle apparecchiature all'interno della Zona NATO 2 (dove si presume che gli intercettatori siano distanti almeno 100 metri). Questo standard protegge l'apparecchiatura da intercettazioni a 100 metri di distanza senza ostacoli o a una distanza proporzionale attraverso muri e ostacoli.

Il termine "TEMPEST" è il nome in codice e l'acronimo di un progetto statunitense classificato utilizzato alla fine degli anni '60 per sfruttare e monitorare le radiazioni elettromagnetiche (EMR) e proteggersi dallo sfruttamento. Oggi il termine è stato ufficialmente sostituito da EMSEC (Emissions Security), ma è ancora utilizzato dai civili online. L'obiettivo dell'Information Assurance (IA) degli Stati Uniti è assicurare la disponibilità, l'integrità e la riservatezza delle informazioni e dei sistemi informativi, compresi i sistemi d'arma, i sistemi di gestione delle infrastrutture e le reti utilizzate per elaborare, memorizzare, visualizzare, trasmettere o proteggere le informazioni del Dipartimento della Difesa (DOD).

I dispositivi informatici e altri sistemi informativi sono in grado di divulgare dati in molti modi particolari.

Poiché le entità dannose prendono sempre più di mira e attaccano le infrastrutture principali, i metodi e le politiche di sicurezza IT per proteggere i luoghi altamente sensibili e vulnerabili si sono evoluti nel corso degli anni.

La sorveglianza di computer e reti è il continuo sforzo di monitorare attivamente l'attività del dispositivo bersaglio, le azioni chiave e tutti i dati caricati sui dischi rigidi. Il processo di monitoraggio può essere effettuato da un singolo individuo, da organizzazioni criminali, da governi e da grandi aziende e spesso avviene in modo occulto. I governi e le grandi organizzazioni possiedono attualmente una capacità senza precedenti di monitorare continuamente l'attività di tutti gli utenti di Internet e dei cittadini.

Uno schermo mette un'impedenza (la resistenza effettiva di un circuito elettrico o di un componente alla corrente alternata, derivante dagli effetti combinati della resistenza ohmica e della reattanza) discontinuità nel percorso di un'onda elettromagnetica irradiata che si propaga, riflettendola e/o assorbendola. Questo è concettualmente molto simile al modo in cui funzionano i filtri: mettono una discontinuità di impedenza nel percorso di un segnale condotto indesiderato. Maggiore è il rapporto di impedenza, maggiore è l'efficacia dello schermo (SE).

I paesi della NATO hanno pubblicato elenchi di laboratori di prova accreditati e attrezzature che hanno superato i test richiesti. Il Canadian Industrialtempest Program, il BSI German Zoned Products List, il UK CESG Directory of InfoSec Assured Products e il NSAtempest Certification Program sono esempi di questi elenchi e strutture. La certificazione deve applicarsi all'intero sistema o dispositivo informativo, non solo a diversi singoli componenti, poiché il collegamento di un singolo componente non schermato potrebbe alterare significativamente le caratteristiche RF del sistema.

I sistemi informatici di vari settori, governi e persone sono suscettibili agli attacchi informatici, con i maggiori obiettivi di istituzioni finanziarie, siti Web, app e strutture microfinanziarie. I sistemi informatici sono impiegati anche in tutte le società di telecomunicazioni, nei sistemi idrici e del gas e nelle centrali nucleari, rendendoli vulnerabili agli attacchi. Anche i dispositivi personali e domestici, le grandi aziende, le cartelle cliniche e i veicoli sono obiettivi comuni, con alcuni attacchi mirati al guadagno finanziario e altri volti a paralizzare l'azienda. L'Internet of Things (IoT) viene sviluppato senza un'adeguata considerazione delle sfide di sicurezza coinvolte e, man mano che l'IoT si diffonde, è probabile che gli attacchi informatici diventino una minaccia sempre più fisica.

TEMPEST non è solo un campo esoterico di spionaggio che solo i rami militari di alto livello possono utilizzare. Un programma piuttosto frivolo noto come "TEMPEST for Eliza" può essere utilizzato da quasi tutti comodamente da casa. TEMPEST per Eliza è un rapido hack di Linux che riproduce musica sulla radio di tua scelta visualizzando pixel alternati in bianco e nero sul tuo monitor alla giusta frequenza. Questo riproduce musica per i federali che puntano la loro antenna TEMPEST-sniffer sul tuo monitor.

Il principio rosso/nero, noto anche come architettura rosso/nero o ingegneria rosso/nero, è un principio crittografico che separa i segnali che contengono informazioni di testo in chiaro sensibili o classificate da quelli che trasportano informazioni crittografate. Tutti gli standardtempest richiedono una rigorosa "separazione ROSSO/NERO o l'installazione di agenti schermanti con SE soddisfacente, tra tutti i circuiti e le apparecchiature che trasmettono dati classificati e non classificati". La produzione di apparecchiature approvatetempestdeve essere effettuata sotto un attento controllo di qualità per garantire che le unità aggiuntive siano costruite esattamente come le unità testate, poiché la modifica anche di un singolo filo può invalidare i test.

Il monitoraggio di computer o sistemi informativi simili a distanza è possibile rilevando, catturando e decifrando la radiazione emessa dal monitor a tubo catodico (CRT).

Questa forma abbastanza sconosciuta di sorveglianza informatica a lunga distanza è nota come TEMPESTe comporta la lettura di emanazioni elettromagnetiche da dispositivi di calcolo, che possono trovarsi a centinaia di metri di distanza, e l'estrazione di informazioni che vengono successivamente decifrate per ricostruire dati intelligibili.

Resistente alle EMC

Vi offriamo una varietà di materiali speciali e perfezionamenti tecnici per soluzioni touchscreen resistenti EMC, adattate con precisione alle vostre esigenze e al campo di applicazione. Le soluzioni speciali specifiche per il cliente sono il nostro punto di forza.

Le applicazioni militari rappresentano una grande sfida per l'integrazione dei touchscreen. Un touchscreen per applicazioni militari deve resistere a condizioni estreme, funzionare in modo altamente affidabile e rispettare tutte le specifiche EMC.

Schermature RF

La schermatura EMC non deve essere sempre costosa. Saremo lieti di sviluppare per voi soluzioni efficienti in conformità con le specifiche della norma pertinente. Abbiamo accesso a un ampio portafoglio di progetti implementati e vi offriamo già molte soluzioni standard senza ulteriori sforzi di sviluppo. Speciali materiali schermanti sono disponibili nel nostro magazzino.

Domanda crescente del settore civile

All'interno delle forze armate, le attrezzature certificate Tempest sono un must per garantire la protezione contro lo spionaggio. Casi sempre più frequenti di spionaggio industriale rendono le soluzioni Tempest una realtà importante anche nel settore privato.

La crescente domanda del settore civile dimostra che sempre più aziende riconoscono le minacce e i rischi della società dell'informazione moderna.

Impactinator® vetro IK10 offre una resistenza agli urti senza pari, rendendolo una scelta superiore per applicazioni che richiedono una durata eccezionale. Questa innovativa famiglia di vetri speciali ha rivoluzionato il settore, consentendo soluzioni in vetro precedentemente ritenute impossibili.

Progettato per applicazioni touchscreen e vetri protettivi, Impactinator® vetro soddisfa i rigorosi standard di sicurezza e antivandalismo EN/IEC62262 IK10 e IK11. Eccelle in situazioni in cui la resistenza agli urti, la riduzione del peso, la qualità dell'immagine e l'affidabilità sono fondamentali.

Scegli Impactinator® vetro per prestazioni robuste e affidabili in ambienti difficili. Vivi il futuro della tecnologia del vetro con le nostre soluzioni all'avanguardia che garantiscono la massima protezione ed efficienza.