Databehandlingsenheter og andre informasjonssystemer er i stand til å lekke data på mange særegne måter.

Etter hvert som ondsinnede enheter i økende grad målretter og angriper kjerneinfrastrukturer, har IT-sikkerhetsmetodene og retningslinjene for å beskytte svært sensitive og sårbare steder utviklet seg gjennom årene.

Implementering av sterke sikkerhetsprotokoller, for eksempel "air-gapping" -metodikken, har potensial til å beskytte alle sårbare enheter.

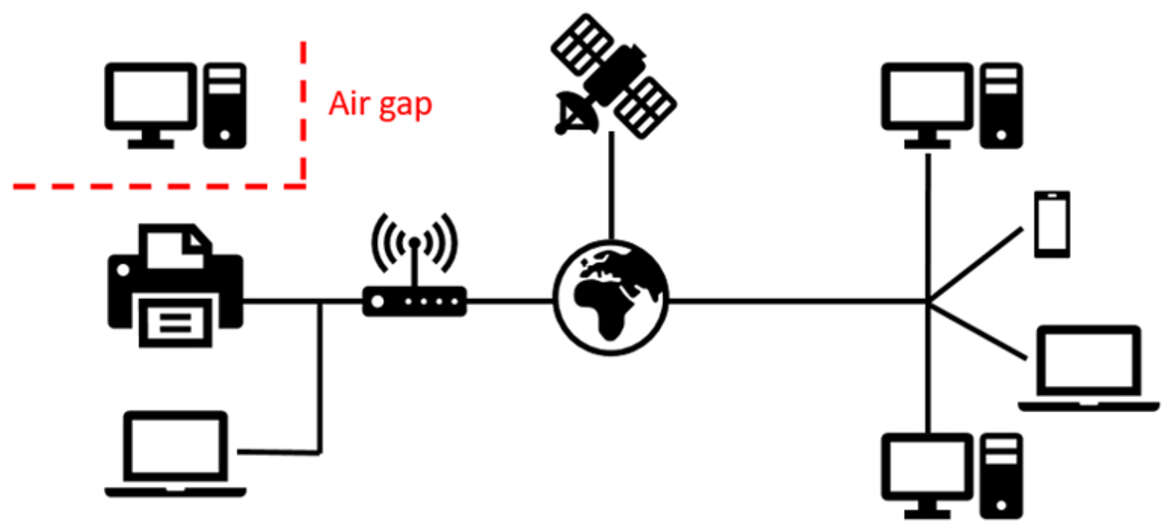

Air-gapping er et sett med skjermingsprosedyrer som gjøres sekvensielt for å sikre at den sårbare datamaskinen eller et annet informasjonssystem er fysisk isolert fra alle usikrede nettverk, for eksempel det offentlige Internett eller et usikret lokalnettverk (LAN).

Air-gapping kan omfatte fjerning av alle potensielle datalekkende vektorer, for eksempel: Mikrofoner, høyttalere, skjermkort, kameraer, CD / DVD-ROM-stasjoner, harddisker, Internett-kort, USB-porter.

Ikke desto mindre er det også mange metoder for å eksternt overvåke og spionere på en datamaskin eller et informasjonssystem som ikke krever noen tidligere inngrep.

Det har blitt demonstrert at det er mulig å overvåke strålingen som sendes ut av en katodestrålerørmonitor (CRT) eller til og med en moderne LCD-skjerm (LCD). Denne formen for overvåking blir ofte referert til som Van Eck phreaking eller som TEMPEST.

Det er også mulig å lytte til datamaskinens tastatur med en parabolsk mikrofon og logge individuelle tastetrykk uten å faktisk kreve logging av skadelig programvare / programvare.

Selv høyfrekvente lyder som sendes ut av datamaskinens CPU, kan inneholde sensitiv informasjon om programmene eller instruksjonene som utføres.

På grunn av det brede spekteret og ulik naturen til alle skjulte kanaler med luftgap, blir de ofte plassert i kategorier i henhold til den fysiske kanalen de opererer i, for eksempel:

- Fysiske medier -Akustisk -Lys -Seismisk -Magnetisk -Termisk -Elektromagnetisk

Akustisk

Hackere utnytter ofte akustiske skjulte kanaler fordi de feilaktig anses som uskyldige og inkonsekvente av de uinnvidde. Imidlertid avgir alle datamaskiner og tilhørende utstyr, for eksempel skrivere, tastaturer, mus, kjølevifter, prosessorer og de fleste andre informasjonssystemer, ultralydlyder. Disse lydene kan fanges opp av enten generiske mikrofoner (for korte avstander) eller parabolske mikrofoner (for lange avstander) og kan deretter dekrypteres for å rekonstruere forståelige data.

"Fansmitter" er det typiske eksempelet på en skadelig programvare som akustisk kan eksfiltrere sensitiv informasjon fra sårbare datamaskiner med luftgap, selv når ingen høyttalere eller lyd fra lydmaskinvare er til stede, fordi den utnytter støyen fra CPU- og chassisviftene.

"DiskFiltration" er en annen kompleks databehandlingsprogramvare som er i stand til å eksfiltrere data ved hjelp av akustiske signaler som sendes ut fra harddisken ved å manipulere bevegelsene til harddiskaktuatoren og bruke søkeoperasjoner, og dermed få harddisken til å "bevege seg" på bestemte måter som genererer lyd.

Fysiske medier

Selv om spredning av skadelig programvare gjennom fysiske medier i dag for det meste er foreldet, var dette tidligere den viktigste måten datamaskiner ble infisert med skadelig programvare. For omtrent 2-3 tiår siden var materielle informasjonsvektorer som disketter og CD-ROM det ondartede mediet for alle hackere, men for tiden overføres virus som "Stuxnet" primært via USB-stasjoner. Stuxnet-dataormen bygger bro over luftspalten ved hjelp av en USB-stasjon, slik at den deretter kan sende/motta forespørsler til og fra operatøren via et skjult lagringsområde opprettet i rå FAT-struktur (File Allocation Table).

Lys

Bortsett fra den selvinnlysende og viktigste kilden til lysutslipp for ethvert datasystem, dvs. skjermen (enten en CRT eller LCD), kan følsomme lysutstrålinger lekke gjennom andre vektorer, for eksempel tastaturer, lysdioder, skrivere eller modemer.

Det er mulig å rekonstruere innholdet på en CRT-skjerm ved å analysere lysintensiteten til skjermens diffuse refleksjon fra en nærliggende vegg. Mens innholdet på en LCD-skjerm kan rekonstrueres ved å analysere diffuse refleksjoner fra gjenstander i relativt nær skjermen, for eksempel briller, flasker og til og med bestikk opptil 30 meter unna, hvis sterke nok teleskoplinser brukes.

I mer nyanserte tilfeller kan visse typer programvare overføre ASCII-data ved å modulere Caps Lock LED med serielle data ved 50 bits/s. I likhet med morsekodesignalering, vil den uregelmessige blinkingen av LED-lampen ikke vekke mistanke hos den gjennomsnittlige datamaskinbrukeren.

Annen skadelig programvare kan infisere en datamaskin i et nettverk med luftgap og få den til å motta og sende angrepskommandoer gjennom en multifunksjonsskriver/skanner som datamaskinen er koblet til.

Termisk

Alle elektroniske enheter genererer overflødig varme og krever termisk styring for å forbedre påliteligheten og forhindre for tidlig svikt. Datamaskiner er ikke noe unntak. Dette gjøres vanligvis med fans, og vi har allerede sett hvordan de kan misbrukes for å gi en eksfiltreringskanal. Endringer i temperatur er vist å være en effektiv, om enn smertefullt langsom, datakanal.

Skadelig programvare kan brukes til å fjernstyre og Internett-tilkoblet klimaanlegg ved hjelp av en enveis termisk skjult kanal. Enkelte programmer er i stand til å bygge bro over luftgapet mellom tilstøtende kompromitterte datamaskiner (opptil 40 cm) ved å bruke varmeutslipp og innebygde termiske sensorer for å skape en skjult toveis kommunikasjonskanal (opptil 8 bits per time).

Seismisk

Seismisk eller vibrasjonell kommunikasjon er en prosess der utveksling av data og informasjon skjer gjennom mekaniske svingninger eller vibrasjoner. Under visse forhold er det fullt mulig å indusere lesbare vibrasjoner gjennom datamaskinens høyttaler. Videre har nesten alle telefoner og smarttelefoner muligheten til å produsere seismiske bølger ved hjelp av vibrasjonsgeneratoren.

Det har blitt offentlig demonstrert at en bestemt type malware kan lykkes med å rekonstruere tastetrykkene som er skrevet på et tastatur som ligger i nærheten (bare noen centimeter unna) til en akselerometerutstyrt mobiltelefon. Tastetrykkene ble oppdaget ved hjelp av bare vibrasjonen og ikke lyden av tasten som ble trykket.

Andre metoder for seismisk hacking inkluderer bruk av et datasystems høyttalere for å skape lavfrekvente lyder, som igjen produserer forståelige vibrasjoner som kan plukkes opp av et nærliggende akselerometer.

Magnetisk

Nesten alle nåværende smarte enheter har noen form for en magnetometerbrikke som fungerer som et kompass og har evnen til å måle magnetfeltene, og dermed oppdage ekte nord og sør. Men en sensor som dette kan også misbrukes og transformeres til en kommunikasjonskanal.

Hypotesen om en skadelig programvare som mottar kommandoer via et magnetometer har tidligere blitt utforsket, og det har vist seg at feilfri kommunikasjon, ved hjelp av en spesialbygd elektromagnet som induserer endringer i magnetfeltet til den målrettede enheten, kan skje relativt enkelt opp til 3, 5 tommer, men større avstander er også mulig med en sterkere elektromagnet.

Elektromagnetisk

Elektromagnetisk strålingsutslipp er praktisk talt allestedsnærværende i alt elektronisk utstyr, spesielt hvis det ikke er skjermet.

Van Eck-phreaking-metodikken, oppkalt etter den nederlandske dataforskeren Wim van Eck, gjør det mulig for en avlytter å klone innholdet på en CRT-skjerm ved å eksternt oppdage dens elektromagnetiske (EM) utslipp. I en uskjermet CRT-skjerm ble tester vellykket utført fra en avstand på 1 km samt en avstand på 200 m for en skjermet skjerm.

I tillegg lekker alle skjermkort enorme mengder EM-utslipp, som kan manipuleres til å overføre data. "AirHopper" er et eksempel på skadelig programvare som gjør datamaskinens skjermkort til en FM-sender, som kan fanges opp av en standard FM-radio, selv de som er innebygd i en smarttelefon.