Czym jest US NATO Tempest?

TEMPEST zajmuje się falami elektromagnetycznymi emitowanymi przez sprzęt (zarówno w formie promieniowania jak i przewodzenia) i ocenia ryzyko przechwycenia.

Wszystkie urządzenia elektryczne i elektroniczne generują promieniowanie elektromagnetyczne. W promieniowaniu EMC pochodzącym z urządzeń do przetwarzania danych, takich jak Laptopy lub telefony komórkowe, zawarte są poufne informacje, które można łatwo przechwycić.

Odbiornik może analizować takie sygnały w sposób nierozpoznawalny bez bezpośredniego dostępu do oryginalnego urządzenia.

czym jest amerykański NATO TEMPEST

TEMPEST zajmuje się falami elektromagnetycznymi urządzeń (zarówno promieniowanymi, jak i przewodzonymi) i ocenia ryzyko podsłuchu.

Wszystkie urządzenia elektryczne i elektroniczne generują promieniowanie elektromagnetyczne (EMC). W EMC promieniowanie ze sprzętu do przetwarzania danych, takiego jak laptopy, monitory przemysłowe lub wojskowe ekrany dotykowe, zawiera poufne informacje, które można łatwo przechwycić.

Odbiornik może interpretować te sygnały bez bezpośredniego dostępu do oryginalnego urządzenia.

Tempest poziom

| Standard | Pełny | Pośredni | Taktyczny |

|---|---|---|---|

| NATO SDIP-27 | Poziom A | Poziom B | Poziom C |

| NATO AMSG | AMSG 720B | AMSG 788A | AMSG 784 |

| USA NSTISSAM | Poziom I | Poziom II | Poziom III |

| Strefy NATO | Strefa 0 | Strefa 1 | Strefa 2 |

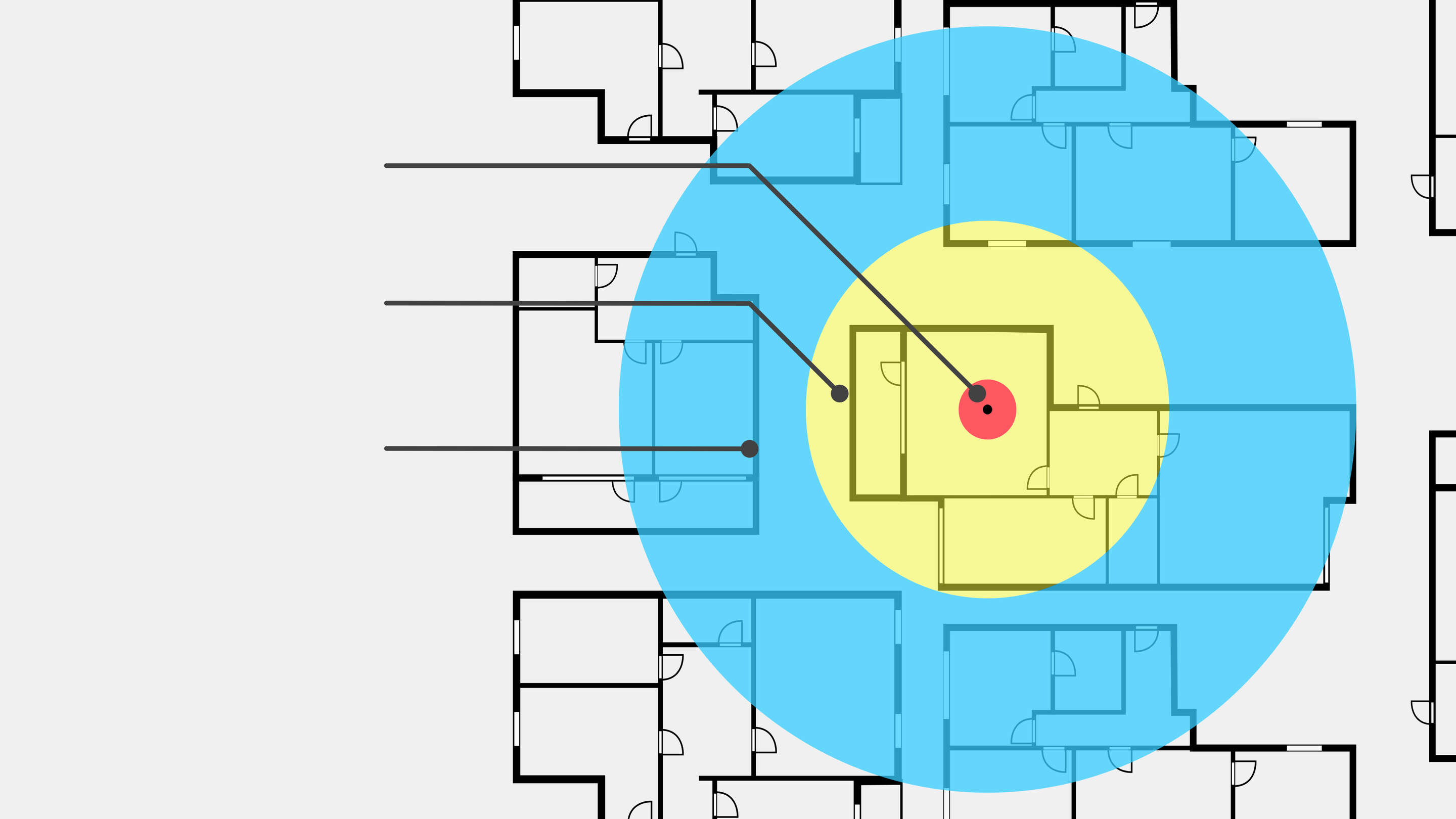

Podział na strefy NATO

Definiuje metodę pomiaru tłumienia, która umożliwia sklasyfikowanie poszczególnych pomieszczeń w ramach parametru bezpieczeństwa jako strefę 0, strefę 1, strefę 2 lub strefę 3; jaki standard badania osłony wymagany jest w odniesieniu do urządzeń obsługujących tajne dane w tych pomieszczeniach.

Poziom A - NATO SDIP-27

Poziom Tempest A jest najsurowszym standardem NATO i dlatego czasami określany jest jako „PEŁNY”. Poziom A dotyczy środowisk i urządzeń, w których natychmiastowe przechwycenie może nastąpić z sąsiedniego pokoju (około 1 metra). W związku z tym norma ta dotyczy urządzeń eksploatowanych w ramach strefy 0 NATO.

Poziom B - NATO SDIP-27

Poziom B Tempest jest kolejną pod względem surowości normą NATO, określaną również jako poziom „BEZPOŚREDNI”. Norma ta dotyczy sprzętu, w przypadku którego przechwycenia nie można dokonać z odległości większej niż 20 metrów. Omawiana norma Tempest dotyczy sprzętu działającego w strefie 1 NATO. Norma ta chroni sprzęt zarówno w promieniu 20 metrów wolnej przestrzeni, jak i porównywalnej przestrzeni ze ścianami i przeszkodami.

Poziom C - Nato SDIP-27

Poziom C Tempest jest również określany jako „TAKTYCZNY”. Norma ta dotyczy środowisk i sprzętu w strefie 2 NATO (gdzie zakłada się, że urządzenia nasłuchowe znajdują się w odległości co najmniej 100 metrów). Norma ta chroni sprzęt zarówno w promieniu 100 metrów wolnej przestrzeni, jak i porównywalnej przestrzeni ze ścianami i przeszkodami.

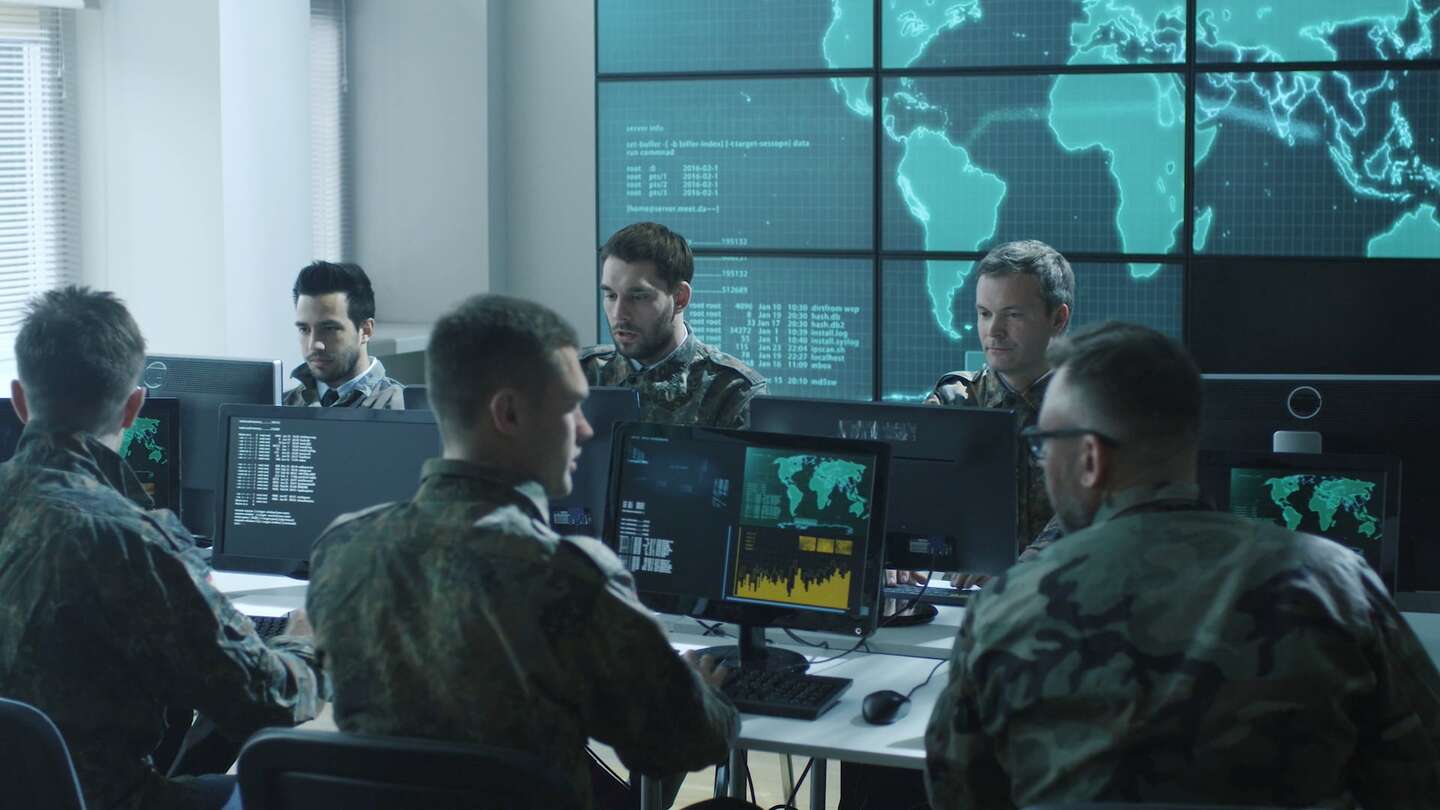

Termin "TEMPEST" to kryptonim i akronim tajnego amerykańskiego projektu, który był używany pod koniec lat 60. do wykorzystywania i monitorowania promieniowania elektromagnetycznego (EMR) oraz ochrony przed jego wykorzystaniem. Obecnie termin ten został oficjalnie zastąpiony przez EMSEC (Emissions Security), ale nadal jest używany przez cywilów w Internecie. Celem amerykańskiego Information Assurance (IA) jest zapewnienie dostępności, integralności i poufności informacji i systemów informatycznych, w tym systemów uzbrojenia, systemów zarządzania infrastrukturą i sieci, które są wykorzystywane do przetwarzania, przechowywania, wyświetlania, przesyłania lub ochrony informacji Departamentu Obrony (DOD).

Urządzenia komputerowe i inne systemy informacyjne są zdolne do wycieku danych na wiele osobliwych sposobów.

Ponieważ złośliwe podmioty coraz częściej atakują i atakują podstawowe infrastruktury, metody i zasady bezpieczeństwa IT w celu ochrony bardzo wrażliwych i podatnych na ataki lokalizacji ewoluowały przez lata.

Nadzór nad komputerem i siecią to ciągły wysiłek mający na celu aktywne monitorowanie aktywności urządzenia docelowego, kluczowych działań i wszystkich danych przesyłanych na dyski twarde. Proces monitorowania może być prowadzony przez pojedynczą osobę, organizacje przestępcze, rządy i duże korporacje i często odbywa się w sposób ukryty. Rządy i duże organizacje posiadają obecnie bezprecedensową zdolność do ciągłego monitorowania aktywności wszystkich użytkowników Internetu i obywateli.

Ekran powoduje impedancję (efektywną rezystancję obwodu elektrycznego lub elementu na prąd przemienny, wynikającą z połączonych efektów rezystancji omowej i reaktancji) nieciągłość na drodze propagującej się wypromieniowanej fali elektromagnetycznej, odbijającej ją i / lub pochłaniającej. Jest to koncepcyjnie bardzo podobne do sposobu działania filtrów – wprowadzają one nieciągłość impedancji na ścieżkę niechcianego przewodzonego sygnału. Im większy współczynnik impedancji, tym większa skuteczność ekranu (SE).

Państwa NATO opublikowały listy akredytowanych laboratoriów badawczych i sprzętu, który przeszedł wymagane testy. Kanadyjski programtempest przemysłowej, niemiecka lista produktów strefowych BSI, brytyjski katalog CESG produktów InfoSec Assured oraz program certyfikacjitempest NSA są przykładami tych list i zakładów. Certyfikacja musi dotyczyć całego systemu informacyjnego lub urządzenia, a nie tylko kilku pojedynczych komponentów, ponieważ podłączenie jednego nieekranowanego komponentu może znacząco zmienić charakterystykę RF systemu.

Systemy komputerowe różnych branż, rządów i ludzi są podatne na cyberataki, a największymi celami są instytucje finansowe, strony internetowe, aplikacje i struktury mikrofinansowe. Systemy komputerowe są również stosowane w firmach telekomunikacyjnych, systemach wodociągowych i gazowych oraz elektrowniach jądrowych, co czyni je podatnymi na ataki. Urządzenia osobiste i domowe, duże korporacje, dokumentacja medyczna i pojazdy są również częstymi celami, przy czym niektóre ataki mają na celu uzyskanie korzyści finansowych, a inne mają na celu sparaliżowanie firmy. Internet rzeczy (IoT) jest rozwijany bez odpowiedniego uwzględnienia związanych z tym wyzwań związanych z bezpieczeństwem, a wraz z rozprzestrzenianiem się Internetu Rzeczy cyberataki mogą stać się coraz większym zagrożeniem fizycznym.

TEMPEST nie jest tylko ezoteryczną dziedziną szpiegostwa, z której mogą korzystać tylko oddziały wojskowe wyższego szczebla. Dość frywolny program znany jako "TEMPEST dla Elizy" może być używany przez prawie każdego w zaciszu własnego domu. TEMPEST for Eliza to szybki hack Linuksa, który odtwarza muzykę przez radio do wyboru, wyświetlając naprzemiennie czarno-białe piksele na monitorze z odpowiednią częstotliwością. To odtwarza muzykę dla federalnych kierujących swoją antenę TEMPEST-sniffer na monitor.

Zasada czerwono-czarna, znana również jako architektura czerwono-czarna lub inżynieria czerwono-czarna, jest zasadą kryptograficzną, która oddziela sygnały zawierające poufne lub niejawne informacje tekstowe od tych, które zawierają zaszyfrowane informacje. Wszystkie normytempest wymagają ścisłej "separacji CZERWONY/CZARNY lub instalacji środków ekranujących o zadowalającym SE, między wszystkimi obwodami i urządzeniami, które przesyłają dane niejawne i niesklasyfikowane". Produkcja sprzętu zatwierdzonego przeztempestmusi odbywać się pod ścisłą kontrolą jakości, aby zapewnić, że dodatkowe jednostki są zbudowane dokładnie tak samo, jak testowane jednostki, ponieważ zmiana nawet jednego przewodu może unieważnić testy.

Monitorowanie komputerów lub podobnych systemów informacyjnych na odległość jest możliwe dzięki wykrywaniu, wychwytywaniu i rozszyfrowywaniu promieniowania emitowanego przez monitor kineskopowy (CRT).

Ta dość nieznana forma długodystansowego nadzoru komputerowego znana jest jako TEMPESTi polega na odczytywaniu emanacji elektromagnetycznych z urządzeń komputerowych, które mogą znajdować się setki metrów dalej, i wydobywaniu informacji, które są później rozszyfrowywane w celu rekonstrukcji zrozumiałych danych.

Odporność na zakłócenia elektromagnetyczne (EMC)

Oferujemy różnorodne materiały specjalne i udoskonalenia techniczne dla odpornych na EMC ekranów dotykowych – precyzyjnie dostosowane do Twoich wymagań i obszaru zastosowania. Specjalne rozwiązania dostosowane do potrzeb klienta są naszą mocną stroną.

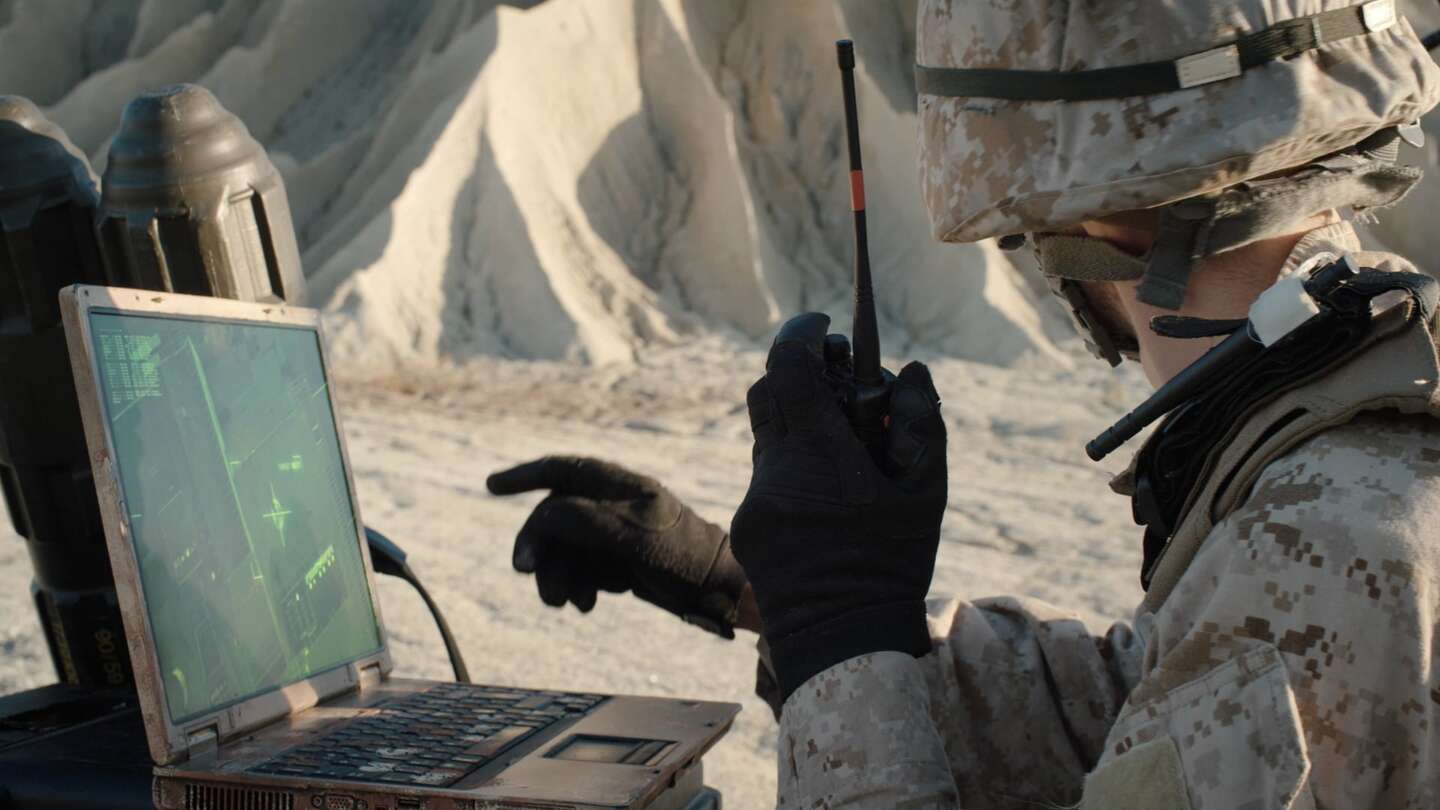

Zastosowania wojskowe stanowią poważne wyzwanie dla integracji ekranów dotykowych. Ekran dotykowy do zastosowań wojskowych musi wytrzymywać ekstremalne warunki, działać bardzo niezawodnie i spełniać wszystkie specyfikacje EMC.

Osłony RF

Ekranowanie EMC nie zawsze musi być drogie. Chętnie opracujemy dla Państwa wydajne rozwiązania zgodne ze specyfikacjami odpowiedniej normy. Mamy dostęp do dużego portfolio zrealizowanych projektów i już teraz oferujemy wiele standardowych rozwiązań bez dalszego wysiłku rozwojowego. Specjalne materiały ekranujące znajdują się w magazynie w naszym magazynie.

Rosnący popyt cywilny

W siłach zbrojnych sprzęt z certyfikatem Tempest jest koniecznością, aby zapewnić ochronę przed szpiegostwem. Coraz większa liczba przypadków szpiegostwa przemysłowego sprawia, że rozwiązania Tempest również stają się istotnym zagadnieniem w sektorze prywatnym.

Rosnący popyt cywilny pokazuje, że coraz więcej firm dostrzega zagrożenia i ryzyka występujące we współczesnym społeczeństwie informacyjnym.

Impactinator® szkło IK10 zapewnia niezrównaną odporność na uderzenia, co czyni je doskonałym wyborem do zastosowań wymagających wyjątkowej trwałości. Ta innowacyjna rodzina okularów specjalnych zrewolucjonizowała branżę, umożliwiając rozwiązania szklane, które wcześniej uważano za niemożliwe.

Zaprojektowane do zastosowań z ekranami dotykowymi i szkłem ochronnym, szkło Impactinator® spełnia rygorystyczne normy bezpieczeństwa i wandalizmu EN/IEC62262 IK10 i IK11. Doskonale sprawdza się w sytuacjach, w których odporność na uderzenia, redukcja masy, jakość obrazu i niezawodność mają kluczowe znaczenie.

Wybierz szkło Impactinator® , aby uzyskać solidną i niezawodną wydajność w wymagających środowiskach. Poznaj przyszłość technologii szkła dzięki naszym najnowocześniejszym rozwiązaniom, które zapewniają maksymalną ochronę i wydajność.