Výpočtové zariadenia a iné informačné systémy sú schopné unikať údaje mnohými zvláštnymi spôsobmi.

Keďže škodlivé subjekty sa čoraz viac zameriavajú na základné infraštruktúry a útočia na ne, metódy a politiky IT bezpečnosti na ochranu vysoko citlivých a zraniteľných miest sa v priebehu rokov vyvíjajú.

Implementácia silných bezpečnostných protokolov, ako je metodika "air-gapping", má potenciál chrániť všetky zraniteľné zariadenia.

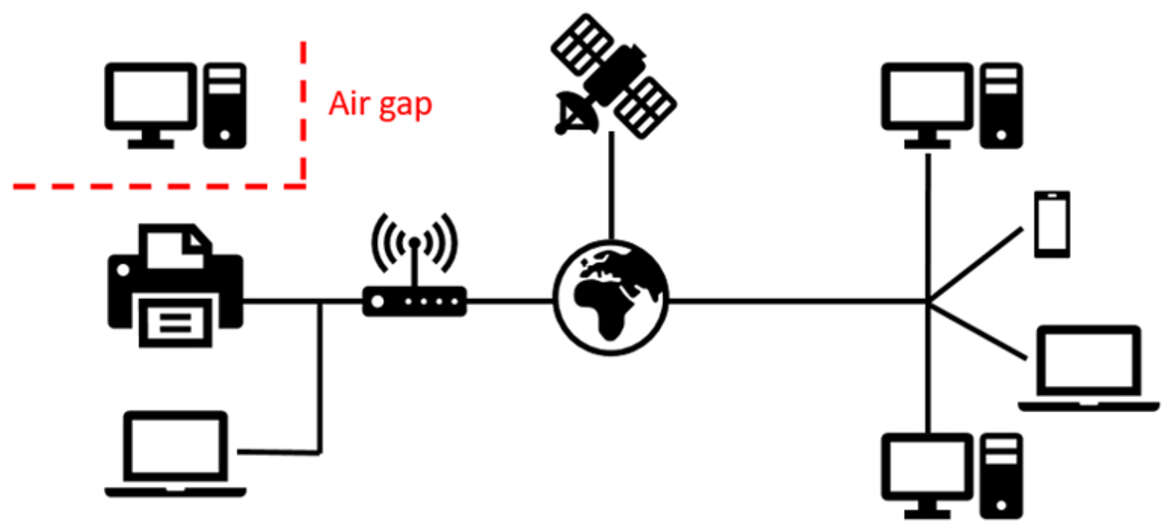

Air-gapping je súbor tieniacich postupov, ktoré sa vykonávajú postupne s cieľom zabezpečiť, aby zraniteľný počítač alebo akýkoľvek iný informačný systém bol fyzicky izolovaný od všetkých nezabezpečených sietí, ako je verejný internet alebo nezabezpečená lokálna sieť (LAN).

Air-gapping môže zahŕňať odstránenie všetkých potenciálnych vektorov úniku údajov, ako sú: mikrofóny, reproduktory, grafické karty, fotoaparáty, jednotky CD/DVD-ROM, pevné disky, internetové karty, porty USB.

Existuje však aj množstvo metód diaľkového monitorovania a špehovania počítača alebo informačného systému, ktoré nevyžadujú žiadny predchádzajúci zásah.

Bolo preukázané, že je možné monitorovať žiarenie emitované monitorom katódovej trubice (CRT) alebo dokonca moderným displejom z tekutých kryštálov (LCD). Táto forma sledovania sa často označuje ako Van Eck phreaking alebo ako TEMPEST.

Je tiež možné počúvať klávesnicu počítača s parabolickým mikrofónom a zaznamenávať jednotlivé stlačenia klávesov bez toho, aby bolo potrebné zaznamenávať škodlivý softvér / softvér.

Dokonca aj vysokofrekvenčné šumy vydávané procesorom počítača môžu obsahovať citlivé informácie o vykonávaných programoch alebo inštrukciách.

Vzhľadom na široké spektrum a odlišnú povahu všetkých skrytých kanálov vzdušných medzier sú často zaraďované do kategórií podľa fyzického kanála, v ktorom pôsobia, ako napríklad:

- Fyzické médiá -Akustický -Svetlo -Seizmický -Magnetický -Termálny -Elektromagnetický

Akustický

Hackeri často využívajú akustické tajné kanály, pretože ich nezasvätení mylne považujú za neškodné a bezvýznamné. Všetky počítače a ich sprievodné príslušenstvo, ako sú tlačiarne, klávesnice, myši, chladiace ventilátory, procesory a väčšina ostatných informačných systémov, však vydávajú ultrazvukové zvuky. Tieto zvuky môžu byť zachytené buď generickými mikrofónmi (pre krátke vzdialenosti) alebo parabolickými mikrofónmi (pre dlhé vzdialenosti) a potom môžu byť dešifrované, aby sa rekonštruovali zrozumiteľné údaje.

"Fansmitter" je typickým príkladom malvéru, ktorý dokáže akusticky exfiltrovať citlivé informácie zo zraniteľných počítačov so vzduchovou medzerou, aj keď nie sú prítomné žiadne reproduktory ani zvuk zvukového hardvéru, pretože využíva hluk vydávaný ventilátormi CPU a šasi.

"DiskFiltration" je ďalší komplexný softvér na spracovanie údajov, ktorý je schopný exfiltrovať údaje pomocou akustických signálov emitovaných z pevného disku manipuláciou s pohybmi ovládača pevného disku a pomocou vyhľadávacích operácií, čím sa pevný disk "pohybuje" špecifickými spôsobmi, ktoré generujú zvuk.

Fyzické médiá

Aj keď je šírenie škodlivého softvéru prostredníctvom fyzických médií v súčasnosti väčšinou zastarané, v minulosti to bol hlavný spôsob, akým sa počítače nakazili škodlivým softvérom. Približne pred 2-3 desaťročiami boli hmatateľné informačné vektory, ako sú diskety a CD-ROMy, malígnym médiom voľby pre všetkých hackerov, ale v súčasnosti sa vírusy ako "Stuxnet" prenášajú predovšetkým prostredníctvom jednotiek USB. Počítačový červ Stuxnet premosťuje vzduchovú medzeru pomocou jednotky USB, takže potom môže odosielať / prijímať požiadavky operátorovi a od operátora prostredníctvom skrytého úložného priestoru vytvoreného v surovej štruktúre FAT (File Allocation Table).

Svetlo

Okrem samozrejmého a hlavného zdroja svetelných emisií pre akýkoľvek počítačový systém, tj monitor (CRT alebo LCD), môžu citlivé svetelné emanácie unikať aj cez iné vektory, ako sú klávesnice, LED diódy, tlačiarne alebo modemy.

Obsah obrazovky CRT je možné rekonštruovať analýzou intenzity svetla difúzneho odrazu displeja od blízkej steny. Zatiaľ čo obsah LCD obrazovky by mohol byť rekonštruovaný analýzou difúznych odrazov od objektov v relatívne tesnej blízkosti displeja, ako sú okuliare, fľaše a dokonca aj príbory až do vzdialenosti 30 metrov, ak sú použité dostatočne silné teleskopické šošovky.

V podrobnejších prípadoch môže určitý typ softvéru prenášať údaje ASCII moduláciou LED diódy Caps Lock sériovými údajmi rýchlosťou 50 bitov / s. Podobne ako pri signalizácii morzeovky, nepravidelné blikanie LED nevzbudí podozrenie u priemerného používateľa počítača.

Iný malvér môže infikovať počítač v sieti so vzduchovou medzerou a prinútiť ho prijímať a odosielať príkazy na útok prostredníctvom multifunkčnej tlačiarne/skenera, ku ktorému je počítač pripojený.

Termálny

Všetky elektronické zariadenia vytvárajú prebytočné teplo a vyžadujú tepelný manažment, aby sa zvýšila spoľahlivosť a zabránilo sa predčasnému zlyhaniu. Počítače nie sú výnimkou. Zvyčajne sa to robí s fanúšikmi a už sme videli, ako môžu byť zneužití na poskytnutie exfiltračného kanála. Zmeny teploty sa ukazujú ako účinný, aj keď bolestivo pomalý dátový kanál.

Malvér môže byť použitý na diaľkové ovládanie a klimatizačného systému pripojeného na internet pomocou jednosmerného tepelného kanála. Niektoré programy sú schopné preklenúť vzduchovú medzeru medzi susednými kompromitovanými počítačmi (až do 40 cm) pomocou svojich tepelných emisií a zabudovaných tepelných senzorov na vytvorenie skrytého obojsmerného komunikačného kanála (až 8 bitov za hodinu).

Seizmický

Seizmická alebo vibračná komunikácia je proces, pri ktorom dochádza k výmene údajov a informácií prostredníctvom mechanických oscilácií alebo vibrácií. Za určitých podmienok je úplne možné vyvolať čitateľné vibrácie cez reproduktor počítača. Okrem toho takmer všetky telefóny a smartfóny majú schopnosť produkovať seizmické vlny pomocou svojho generátora vibrácií.

Bolo verejne demonštrované, že určitý typ škodlivého softvéru môže byť úspešný pri rekonštrukcii stlačení klávesov napísaných na klávesnici umiestnenej v tesnej blízkosti (len niekoľko centimetrov) mobilného telefónu vybaveného akcelerometrom. Stlačenia klávesov boli detekované iba pomocou vibrácií a nie zvuku stlačeného klávesu.

Ďalšie metódy seizmického hackovania zahŕňajú použitie reproduktorov počítačového systému na vytvorenie nízkofrekvenčných zvukov, ktoré zase produkujú zrozumiteľné vibrácie, ktoré môžu byť zachytené blízkym akcelerometrom.

Magnetický

Prakticky všetky súčasné inteligentné zariadenia majú nejakú formu magnetometrického čipu, ktorý slúži ako kompas a má schopnosť merať magnetické polia, čím detekuje skutočný sever a juh. Takýto senzor však môže byť tiež zneužitý a transformovaný na komunikačný kanál.

Hypotéza škodlivého softvéru prijímajúceho príkazy prostredníctvom magnetometra bola predtým preskúmaná a bolo dokázané, že bezchybná komunikácia pomocou elektromagnetu vyrobeného na mieru, ktorý indukuje zmeny v magnetickom poli cieľového zariadenia, sa môže uskutočniť relatívne ľahko až do 3,5 palca, ale väčšie vzdialenosti sú možné aj so silnejším elektromagnetom.

Elektromagnetický

Emisie elektromagnetického žiarenia sú prakticky všadeprítomné vo všetkých elektronických zariadeniach, najmä ak nie sú tienené.

Van Eckova metodológia phreakingu, pomenovaná po holandskom počítačovom výskumníkovi Wimovi van Eckovi, umožňuje odpočúvačovi klonovať obsah monitora CRT diaľkovou detekciou jeho elektromagnetických (EM) emisií. V netienenom monitore CRT boli úspešne vykonané testy zo vzdialenosti 1 km, ako aj zo vzdialenosti 200 m pre tienený monitor.

Okrem toho všetky grafické karty unikajú obrovské množstvo emisií EM, s ktorými je možné manipulovať na prenos údajov. "AirHopper" je príkladom škodlivého softvéru, ktorý premení grafickú kartu počítača na FM vysielač, ktorý môže byť zachytený štandardným FM rádiom, dokonca aj tými, ktoré sú zabudované do smartfónu.