Računalniki in drugi informacijski sistemi so sposobni puščati podatke na številne nenavadne načine.

Ker zlonamerni subjekti vse bolj ciljajo in napadajo temeljne infrastrukture, se z leti razvijajo varnostne metode in politike IT za zaščito zelo občutljivih in ranljivih lokacij.

Izvajanje močnih varnostnih protokolov, kot je metodologija "zračnega razmaha", lahko zaščiti vse ranljive naprave.

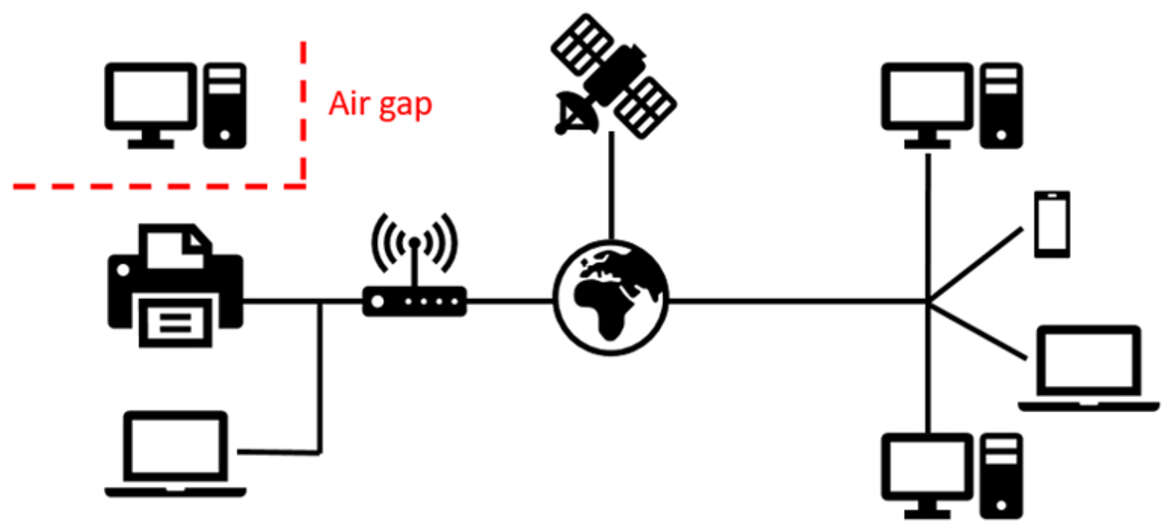

Zračna razdalja je sklop postopkov ščita, ki se opravijo zaporedno, da se zagotovi, da je ranljivi računalnik ali kateri koli drug informacijski sistem fizično izoliran od vseh nezavarovanih omrežij, kot je javni internet ali nezavarovano lokalno omrežje (LAN).

Zračna vrzel lahko vključuje odstranjevanje vseh možnih vektorjev, ki puščajo podatke, kot so: Mikrofoni, Zvočniki, Grafične kartice, Kamere, CD/DVD-ROM pogoni, Trdi diski, Internetne kartice, USB vrata.

Kljub temu obstajajo tudi številne metode za daljinsko spremljanje in vohunjenje za računalnikom ali informacijskim sistemom, ki ne zahtevajo predhodnega posredovanja.

Dokazano je bilo, da je mogoče spremljati sevanje, ki ga oddaja monitor katodne cevi (CRT) ali celo sodobni zaslon s tekočim kristalom (LCD). Ta oblika nadzora se pogosto imenuje Van Eck phreaking ali kot TEMPEST.

To je tudi izvedljivo, da poslušate tipkovnico računalnika s parabolični mikrofon in dnevnik posameznih pritiskov na tipke, ne da bi dejansko zahtevajo prijavo zlonamerno programsko opremo/ programsko opremo.

Tudi visoko frekvenčni hrupi, ki jih oddaja CPU računalnika, lahko vključujejo občutljive informacije o programih ali navodilih, ki se izvršijo.

Zaradi širokega spektra in različne narave vseh prikritih kanalov zračnih vrzeli se pogosto postavijo v kategorije glede na fizični kanal, v katerem delujejo, kot so:

- Fizični mediji -Akustična -Luč -Potresna -Magnetno -Toplotne -Elektromagnetno

Akustična

Hekerji pogosto izkoriščajo akustične prikrite kanale, ker jih neupravičen neupravičen in neusmerjen šteje za nedolžen in neuspel. Vendar pa vsi računalniki in njihove spremljajoče parafernalije, kot so tiskalniki, tipkovnice, miši, ventilatorji za hlajenje, procesorji in večina drugih informacijskih sistemov oddajajo ultrazvočne zvoke. Te zvoke lahko ujamejo bodisi generični mikrofoni (za kratke razdalje) bodisi parabolični mikrofoni (za velike razdalje), nato pa jih lahko dešifrirati, da se rekonstruišijo razumljivi podatki.

"Fansmitter" je kvintesentialen primer zlonamerne programske opreme, ki lahko akustično izvleče občutljive informacije iz ranljivih računalnikov z zračnimi vrzeli, tudi ko niso prisotni zvočniki ali avdio strojni zvok, saj uporablja hrup, ki se oddaja iz CPU in šasije ventilatorjev.

"DiskFiltration" je še ena kompleksna programska oprema za obdelavo podatkov, ki je zmožen izvleči podatke z uporabo akustičnih signalov, ki se oddajajo iz trdega diska z manipulacijo premikov trdega diska in uporabo poiskati operacije, s čimer trdi disk "premakne" na določene načine, ki ustvarjajo zvok.

Fizični mediji

Čeprav je širjenje zlonamerne programske opreme prek fizičnih medijev dandanes večinoma zastarelo, je bilo to v preteklosti glavni način, da so se računalniki okužili z zlonamerno programsko opremo. Pred približno 2-3 desetletji so bili otipljivi informacijski vektorji, kot so diskete in CD-ROM-ji, zlonamerni medij izbire za vse hekerje, trenutno pa se virusi, kot je "Stuxnet", prenašajo predvsem prek USB pogonov. Računalniški črv Stuxnet premosti zračno vrzel s pomočjo USB pogona, tako da lahko nato pošilja/prejema zahteve operaterju preko skritega prostora za shranjevanje, ustvarjenega v strukturi surove FAT (File Alocation Table).

Luč

Poleg samoumevnega in prime vira svetlobnih emisij za kateri koli računalniški sistem, torej monitor (crt ali LCD), lahko občutljive svetlobne emanacije puščajo tudi prek drugih vektorjev, kot so tipkovnice, LED-ji, tiskalniki ali modemi.

Vsebino CRT zaslona je mogoče rekonstruirati tako, da analizirate intenzivnost svetlobe difaznega odboja zaslona z bližnje stene. Ker je vsebino LCD zaslona mogoče rekonstruirati tako, da se analizirajo difazni odsevi iz predmetov v razmeroma blizu zaslona, kot so očala, steklenice in celo jedilni red do 30 metrov oddaljeni, če so na voljo dovolj močna teleskopska leča.

V bolj odtenkanih primerih lahko določena vrsta programske opreme posreduje ASCII podatke z modulacijo CAPS Lock LED s serijskimi podatki pri 50 bitih/s. Podobno kot Morse kodno signalizacijo, nepravilno utripanje LED ne bo sprožilo suma pri povprečnem uporabniku računalnika.

Druga zlonamerna programska oprema lahko okuži računalnik v zračnem omrežju in ga naredi, da sprejema in pošilja ukaze za napad prek večfunkcijskega tiskalnika/skenerja, s pomočjo katerem je računalnik povezan.

Toplotne

Vse elektronske naprave ustvarjajo odvečno toploto in zahtevajo toplotno upravljanje za izboljšanje zanesljivosti in preprečevanje prezgodnje odpovedi. Računalniki niso izjema. To je običajno narejeno z oboževalci in že smo videli, kako jih je mogoče zlorabiti, da bi zagotovili kanal eksfiltracije. Spremembe temperature se kažejo kot učinkovit, čeprav boleče počasen, podatkovni kanal.

Zlonamerna programska oprema se lahko uporablja za daljinsko upravljanje in internetno povezano klimatsko napravo z enosmernim toplotnim prikritim kanalom. Nekateri programi lahko premostijo zračno vrzel med sosednjimi ogroženimi računalniki (do 40cm) z uporabo svojih emisij toplote in vgrajenih toplotnih senzorjev za ustvarjanje prikritega dvosmernega komunikacijskega kanala (do 8 bitov na uro).

Potresna

Seizmična ali vibracijska komunikacija je proces, kjer se izmenjava podatkov in informacij dogaja z mehanskimi nihaji ali vibracijami. Pod določenimi pogoji je povsem mogoče povzročiti čitljive vibracije preko zvočnika računalnika. Poleg tega imajo skoraj vsi telefoni in pametni telefoni možnost, da proizvajajo seizmične valove z uporabo njihovega generatorja vibracij.

Javno je bilo dokazano, da je določena vrsta zlonamerne programske opreme lahko uspešna pri rekonstruiranju pritiskov tipk, natipkanih na tipkovnici, ki se nahaja v neposredni bližini (le nekaj centimetrov stran) na pomikanje opremljen mobilni telefon. Pritiski na tipke so bili zaznani samo z uporabo vibracij in ne zvoka pritiskanja tipke.

Druge metode seizmološkega vdora vključujejo uporabo zvočnikov računalniškega sistema za ustvarjanje nizko frekvenčni zvoki, ki pa proizvajajo razumljive vibracije, ki jih lahko pobere bližnji pomikalnik.

Magnetno

Praktično vse trenutne pametne naprave imajo neko obliko magnetometrskega čipa, ki služi kot kompas in ima sposobnost merjenja magnetnih polj, s čimer zaznava pravi sever in jug. Vendar pa se lahko tak senzor zlorabi in preoblikuje v komunikacijski kanal.

Pred tem je bila raziskana hipoteza o zlonamerne programske opreme, ki sprejema ukaze preko magnetometra, in dokazano je bilo, da se komunikacija brez napak, z uporabo elektro-magneta po meri, ki povzroči spremembe v magnetnem polju ciljne naprave, lahko zgodi razmeroma enostavno do 3,5 palca, vendar so večje razdalje možne tudi z močnejšim elektromagnetom.

Elektromagnetno

Emisije elektromagnetnega sevanja so praktično vseobsežne v vseh elektronskih napravah, še posebej, če so nezaščitene.

Van Eck phreaking metodologija, imenovana po nizozemski računalniški raziskovalec Wim van Eck, omogoča prisluškovalnik kloniranje vsebine CRT monitorja z daljinskim odkrivanjem njegovih elektromagnetnih (EM) emisij. V nezaštitenem CRT monitorju so bili testi uspešno izvedeni z razdalje 1km, kot tudi z razdalje 200m za ščitni monitor.

Poleg tega vse grafične kartice puščajo velike količine emisij EM, ki jih je mogoče manipulirati s prenosom podatkov. "AirHopper" je primer zlonamerne programske opreme, ki računalniško grafično kartico spremeni v FM oddajnik, ki ga lahko ujame standardni FM radio, tudi tisti, ki so vgrajeni v pametni telefon.