การตรวจสอบคอมพิวเตอร์หรือระบบข้อมูลที่คล้ายกันจากระยะไกลเป็นไปได้โดยการตรวจจับจับและถอดรหัสรังสีที่ปล่อยออกมาจากจอภาพหลอดรังสีแคโทด (CRT)

รูปแบบการเฝ้าระวังคอมพิวเตอร์ทางไกลที่ไม่คุ้นเคยนี้เรียกว่า TEMPESTและเกี่ยวข้องกับการอ่านการปล่อยคลื่นแม่เหล็กไฟฟ้าจากอุปกรณ์คอมพิวเตอร์ซึ่งอาจอยู่ห่างออกไปหลายร้อยเมตรและดึงข้อมูลที่ถอดรหัสในภายหลังเพื่อสร้างข้อมูลที่เข้าใจได้ใหม่

<img data-picture-mapping="view_einspaltig" src="/sites/default/files/page/the_quick-brown_fox.jpg" alt="การดักฟัง TEMPEST บนจอภาพ CRT" />รูปที่ 1 TEMPESTดักฟังบนจอภาพ CRT

ข้อความที่แสดงในรูปที่ 1 แสดงจอภาพหลอดรังสีแคโทด (ภาพด้านบน) และสัญญาณที่เห็นโดยผู้ดักฟัง TEMPEST (ภาพด้านล่าง)

เช่นเดียวกับ TEMPESTหน่วยงานบังคับใช้กฎหมายทั่วแคนาดาสหรัฐอเมริกาและในสหราชอาณาจักรใช้อุปกรณ์ที่เรียกว่า "StingRays" ซึ่งเป็นตัวจับ IMSI ที่มีความสามารถทั้งแบบพาสซีฟ (เครื่องวิเคราะห์ดิจิทัล) และแบบแอคทีฟ (ตัวจําลองไซต์เซลล์) เมื่อทํางานในโหมดแอคทีฟอุปกรณ์จะเลียนแบบเสาสัญญาณมือถือของผู้ให้บริการไร้สายเพื่อบังคับให้โทรศัพท์มือถือใกล้เคียงและอุปกรณ์ข้อมูลเซลลูลาร์อื่น ๆ เชื่อมต่อกับพวกเขา

ในปี 2015 ฝ่ายนิติบัญญัติในแคลิฟอร์เนียได้ผ่านพระราชบัญญัติความเป็นส่วนตัวของการสื่อสารทางอิเล็กทรอนิกส์ซึ่งห้ามมิให้เจ้าหน้าที่สืบสวนในรัฐบังคับให้ธุรกิจส่งมอบการสื่อสารดิจิทัลโดยไม่มีหมายจับ

นอกเหนือจากการอ่านการปล่อยคลื่นแม่เหล็กไฟฟ้านักวิจัยของ IBM ได้ค้นพบว่าแต่ละปุ่มบนแป้นพิมพ์คอมพิวเตอร์สําหรับอุปกรณ์ส่วนใหญ่ให้เสียงที่แตกต่างกันเล็กน้อยเมื่อกดซึ่งสามารถถอดรหัสได้ภายใต้สภาวะที่เหมาะสมด้วยความช่วยเหลือของเครื่องที่มีความซับซ้อนสูง ซึ่งแตกต่างจากซอฟต์แวร์ keylogging / มัลแวร์ที่ต้องติดตั้งบนคอมพิวเตอร์เพื่อบันทึกการกดแป้นพิมพ์การสอดแนมทางเสียงประเภทนี้สามารถทําได้อย่างลับๆจากระยะไกล ไมโครโฟนพีซีแบบธรรมดาสามารถใช้สําหรับระยะทางสั้น ๆ ได้ถึง 1 เมตรและใช้ไมโครโฟนพาราโบลาสําหรับการดักฟังทางไกล

ผู้ใช้โดยเฉลี่ยพิมพ์อักขระประมาณ 300 ตัวต่อนาทีทําให้มีเวลาเพียงพอสําหรับคอมพิวเตอร์ในการแยกเสียงของการกดแป้นพิมพ์แต่ละครั้งและจัดหมวดหมู่ตัวอักษรตามลักษณะทางสถิติของข้อความภาษาอังกฤษ ตัวอย่างเช่น ตัวอักษร "th" จะเกิดขึ้นพร้อมกันบ่อยกว่า "tj" และคําว่า "yet" นั้นพบได้บ่อยกว่า "yrg" มาก

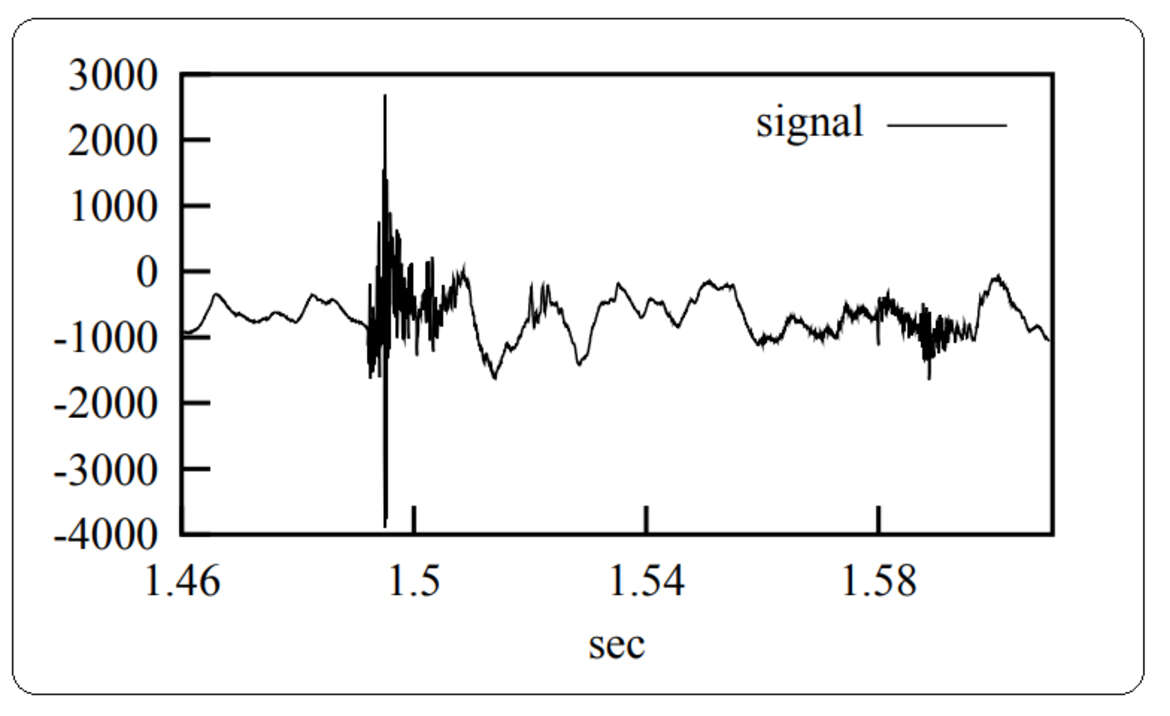

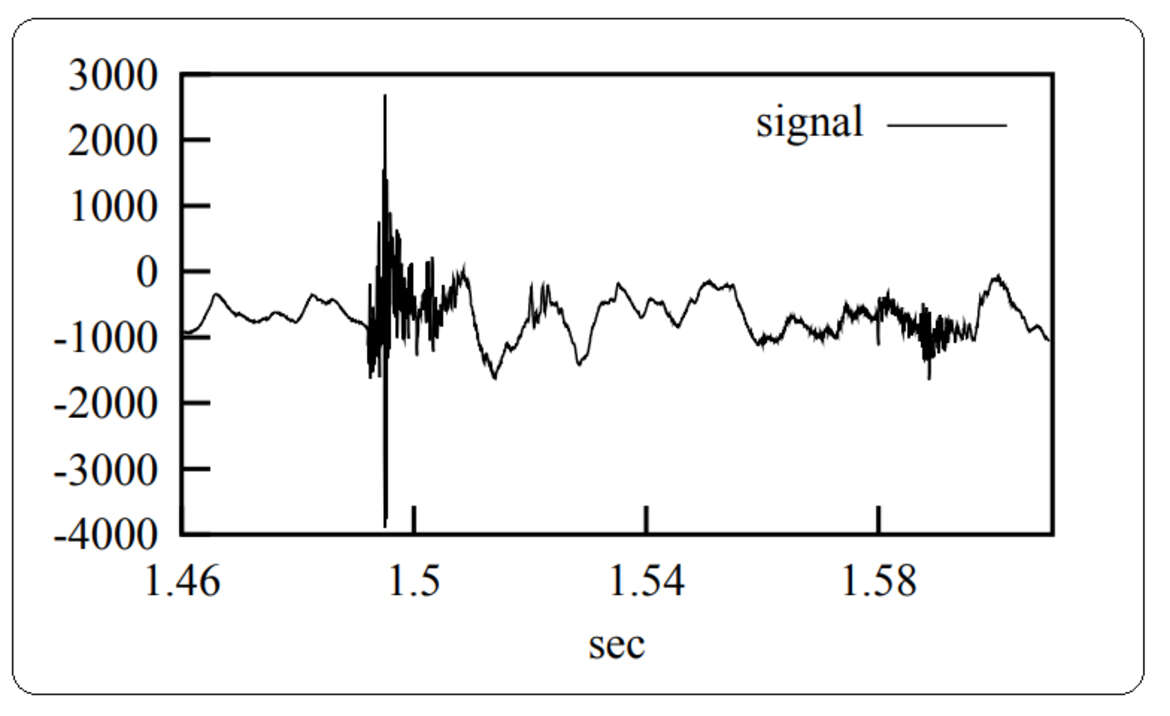

มะเดื่อ 2 สัญญาณอะคูสติกของการกดแป้นพิมพ์แต่ละครั้ง

มะเดื่อ 2 สัญญาณอะคูสติกของการกดแป้นพิมพ์แต่ละครั้ง รูปที่ 2 แสดงถึงสัญญาณอะคูสติกของการคลิกแป้นพิมพ์แต่ละครั้งและเวลาที่จําเป็นสําหรับเสียงที่จะจางหายไป

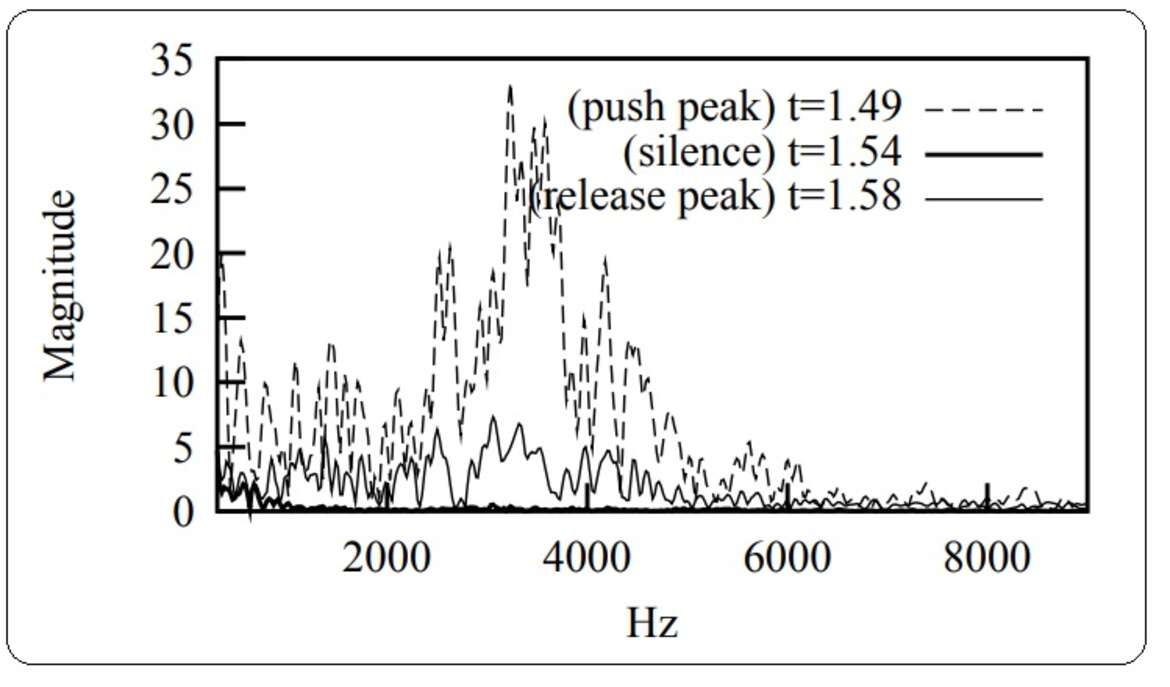

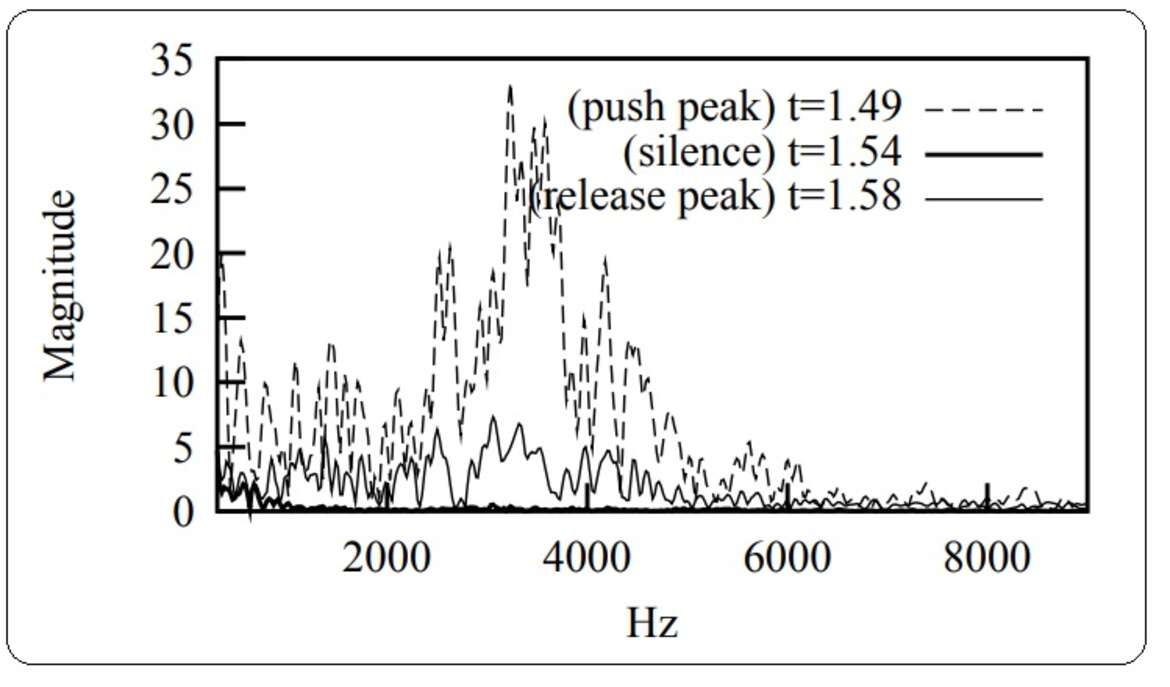

มะเดื่อ 3 สเปกตรัมความถี่ที่สอดคล้องกับ "Push peak", "Silence" และ "Release peak"

มะเดื่อ 3 สเปกตรัมความถี่ที่สอดคล้องกับ "Push peak", "Silence" และ "Release peak" รูปที่ 3 แสดงสัญญาณอะคูสติกเดียวกันกับรูปที่ 2 แต่แสดงสเปกตรัมความถี่ทั้งหมดที่สอดคล้องกับ "push peak" (ปุ่มแป้นพิมพ์ถูกกดจนสุด), "ความเงียบ" (การหยุดชั่วคราวแบบไม่มีที่สิ้นสุดก่อนที่แป้นพิมพ์จะปล่อยปุ่ม) และ "release peak" (ปุ่มแป้นพิมพ์ถูกปล่อยออกมาจนสุด)

| แป้นพิมพ์ A, ADCS: 1.99 |

|---|

| กดปุ่ม | q | w | | r | t | y |

| รู้จัก | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| กดปุ่ม | u | ผม | o | | a | s |

| รู้จัก | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| กดปุ่ม | d | f | g | h | j | k |

| รู้จัก | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| กดปุ่ม | l | ; | z | x | c | v |

| รู้จัก | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| กดปุ่ม | b | n | m | , | . | / |

| รู้จัก | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

มะเดื่อ ปุ่ม QWERTY 4 ปุ่มกดทับด้วยโหนด JavaNNS Neural Networkมะเดื่อ 4 แสดงปุ่มแป้นพิมพ์ QWERTY แต่ละปุ่มและค่าเครือข่ายประสาทเทียมแบบต่อเนื่องสามค่า ค่าเหล่านี้ถูกสร้างขึ้นโดยใช้โปรแกรมจําลองที่มีความไวสูงซึ่งสามารถจับภาพความถี่เสียงที่หลากหลายลดความซับซ้อนและติดฉลากความถี่ตั้งแต่ 1 ถึง 10 และที่สําคัญที่สุดคือสร้างข้อมูลที่เข้าใจได้ใหม่

สามารถใช้การเปล่งเสียงจากอุปกรณ์ป้อนข้อมูลเหมือนแป้นพิมพ์เพื่อจดจําเนื้อหาที่กําลังพิมพ์ได้ เห็นได้ชัดว่าแป้นพิมพ์ที่ไม่มีเสียง (ไม่ใช่กลไก) เป็นมาตรการตอบโต้ที่เพียงพอสําหรับการโจมตีแบบดักฟังประเภทนี้