أجهزة الحوسبة وأنظمة المعلومات الأخرى قادرة على تسريب البيانات بعدة طرق غريبة.

نظرا لأن الكيانات الخبيثة تستهدف البنى التحتية الأساسية وتهاجمها بشكل متزايد ، فقد تطورت أساليب وسياسات أمن تكنولوجيا المعلومات لحماية المواقع شديدة الحساسية والضعيفة على مر السنين.

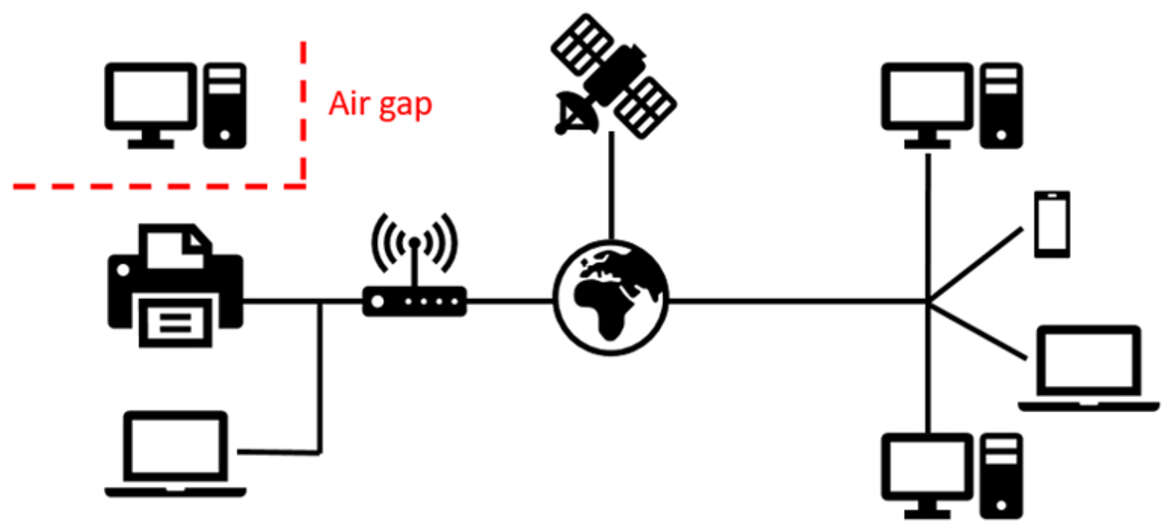

إن تنفيذ بروتوكولات أمنية قوية ، مثل منهجية "فجوة الهواء" ، لديه القدرة على حماية جميع الأجهزة المعرضة للخطر.

الفجوة الهوائية هي مجموعة من إجراءات التدريع التي تتم بالتتابع من أجل ضمان عزل الكمبيوتر الضعيف أو أي نظام معلومات آخر ماديا عن جميع الشبكات غير الآمنة ، مثل الإنترنت العام أو شبكة محلية غير آمنة (LAN).

قد تتضمن الفجوة الهوائية إزالة جميع المتجهات المحتملة لتسرب البيانات ، مثل: الميكروفونات ومكبرات الصوت وبطاقات الفيديو والكاميرات ومحركات الأقراص المضغوطة / أقراص DVD والأقراص الثابتة وبطاقات الإنترنت ومنافذ USB.

ومع ذلك ، هناك أيضا العديد من الطرق للمراقبة والتجسس عن بعد على جهاز كمبيوتر أو نظام معلومات لا تتطلب أي تدخل سابق.

لقد ثبت أنه من الممكن مراقبة الإشعاع المنبعث من شاشة أنبوب أشعة الكاثود (CRT) أو حتى شاشة الكريستال السائل الحديثة (LCD). غالبا ما يشار إلى هذا النوع من المراقبة باسم Van Eck phreaking أو باسم TEMPEST.

من الممكن أيضا الاستماع إلى لوحة مفاتيح الكمبيوتر باستخدام ميكروفون مكافئ وتسجيل ضغطات المفاتيح الفردية دون الحاجة فعليا إلى تسجيل البرامج الضارة / البرامج.

حتى الضوضاء عالية التردد المنبعثة من وحدة المعالجة المركزية للكمبيوتر يمكن أن تتضمن معلومات حساسة حول البرامج أو التعليمات التي يتم تنفيذها.

نظرا لاتساع نطاق جميع القنوات السرية ذات الفجوة الهوائية وطبيعتها المتباينة ، يتم وضعها في كثير من الأحيان في فئات وفقا للقناة المادية التي تعمل فيها ، مثل:

- الوسائط المادية -الصوتيه -ضوء -الزلزاليه -مغناطيسي -حراري -كهرومغناطيسي

الصوتيه

كثيرا ما يستفيد المتسللون من القنوات السرية الصوتية لأنهم يعتبرون خطأ غير ضارين وغير منطقيين من قبل غير المطلعين. ومع ذلك ، فإن جميع أجهزة الكمبيوتر والأدوات المصاحبة لها ، مثل الطابعات ولوحات المفاتيح والفئران ومراوح التبريد والمعالجات ومعظم أنظمة المعلومات الأخرى تصدر أصواتا فوق صوتية. يمكن التقاط هذه الأصوات إما بواسطة ميكروفونات عامة (لمسافات قصيرة) أو ميكروفونات مكافئة (لمسافات طويلة) ومن ثم يمكن فك تشفيرها من أجل إعادة بناء البيانات الواضحة.

"Fansmitter" هو المثال المثالي للبرامج الضارة التي يمكنها استخراج المعلومات الحساسة صوتيا من أجهزة الكمبيوتر الضعيفة ذات الفجوات الهوائية ، حتى في حالة عدم وجود مكبرات صوت أو صوت أجهزة صوتية ، لأنها تستخدم الضوضاء المنبعثة من وحدة المعالجة المركزية ومراوح الهيكل.

"DiskFiltration" هو برنامج معقد آخر لمعالجة البيانات قادر على استخراج البيانات باستخدام الإشارات الصوتية المنبعثة من القرص الصلب عن طريق التلاعب بحركات مشغل القرص الصلب واستخدام عمليات البحث ، مما يجعل القرص الصلب "يتحرك" بطرق محددة تولد الصوت.

الوسائط المادية

على الرغم من أن نشر البرامج الضارة من خلال الوسائط المادية قد عفا عليه الزمن في الوقت الحاضر ، إلا أنه في الماضي ، كانت هذه هي الطريقة الرئيسية التي أصيبت بها أجهزة الكمبيوتر بالبرامج الضارة. منذ ما يقرب من 2-3 عقود ، كانت ناقلات المعلومات الملموسة مثل الأقراص المرنة والأقراص المدمجة هي الوسيلة الخبيثة المفضلة لجميع المتسللين ، ولكن في الوقت الحالي ، تنتقل الفيروسات مثل "Stuxnet" بشكل أساسي عبر محركات أقراص USB. تعمل دودة الكمبيوتر Stuxnet على سد فجوة الهواء بمساعدة محرك أقراص USB حتى تتمكن بعد ذلك من إرسال / استقبال الطلبات من وإلى المشغل عبر منطقة تخزين مخفية تم إنشاؤها في بنية FAT (جدول تخصيص الملفات) الخام.

ضوء

بصرف النظر عن المصدر البديهي والرئيسي لانبعاثات الضوء لأي نظام كمبيوتر ، أي الشاشة (إما CRT أو LCD) ، يمكن تسريب انبعاث الضوء الحساس من خلال ناقلات أخرى ، مثل لوحات المفاتيح المصابيح أو الطابعات أو أجهزة المودم.

من الممكن إعادة بناء محتويات شاشة CRT من خلال تحليل شدة الضوء لانعكاس الشاشة المنتشر عن جدار قريب. في حين أنه يمكن إعادة بناء محتويات شاشة LCD من خلال تحليل الانعكاسات المنتشرة عن الأشياء القريبة نسبيا من الشاشة ، مثل النظارات والزجاجات وحتى أدوات المائدة على بعد 30 مترا ، إذا تم استخدام عدسات تلسكوبية قوية بما فيه الكفاية.

في الحالات الأكثر دقة ، يمكن لنوع معين من البرامج نقل بيانات ASCII عن طريق تعديل Caps Lock LED ببيانات تسلسلية بسرعة 50 بت / ثانية. على غرار إشارات شفرة مورس ، فإن الوميض غير المنتظم لمؤشر LED لن يثير الشكوك لدى مستخدم الكمبيوتر العادي.

يمكن أن تصيب البرامج الضارة الأخرى جهاز كمبيوتر على شبكة مزودة بفجوات هوائية وتجعله يتلقى أوامر الهجوم ويرسلها من خلال طابعة / ماسح ضوئي متعدد الوظائف متصل به الكمبيوتر.

حراري

تولد جميع الأجهزة الإلكترونية حرارة زائدة وتتطلب إدارة حرارية لتحسين الموثوقية ومنع الفشل المبكر. أجهزة الكمبيوتر ليست استثناء. عادة ما يتم ذلك مع المعجبين وقد رأينا بالفعل كيف يمكن إساءة استخدامهم لتوفير قناة تسلل. تبين أن التغيرات في درجة الحرارة هي قناة بيانات فعالة ، وإن كانت بطيئة بشكل مؤلم.

يمكن استخدام البرامج الضارة للتحكم عن بعد في نظام تكييف الهواء المتصل بالإنترنت باستخدام قناة سرية حرارية أحادية الاتجاه. بعض البرامج قادرة على سد فجوة الهواء بين أجهزة الكمبيوتر المخترقة المجاورة (حتى 40 سم) باستخدام انبعاثات الحرارة وأجهزة الاستشعار الحرارية المدمجة لإنشاء قناة اتصال سرية ثنائية الاتجاه (تصل إلى 8 بت في الساعة).

الزلزاليه

الاتصال الزلزالي أو الاهتزازي هو عملية يحدث فيها تبادل البيانات والمعلومات من خلال التذبذبات الميكانيكية أو الاهتزازات. في ظل ظروف معينة ، من الممكن تماما إحداث اهتزازات واضحة من خلال مكبر صوت الكمبيوتر. علاوة على ذلك ، تتمتع جميع الهواتف والهواتف الذكية تقريبا بالقدرة على إنتاج موجات زلزالية باستخدام مولد الاهتزاز الخاص بها.

لقد ثبت علنا أن نوعا معينا من البرامج الضارة يمكن أن ينجح في إعادة بناء ضغطات المفاتيح المكتوبة على لوحة مفاتيح تقع على مقربة (على بعد سنتيمترات فقط) من هاتف خلوي مجهز بمقياس التسارع. تم الكشف عن ضغطات المفاتيح باستخدام الاهتزاز فقط وليس صوت الضغط على المفتاح.

تشمل الطرق الأخرى للقرصنة الزلزالية استخدام مكبرات صوت نظام الكمبيوتر لإنشاء أصوات منخفضة التردد ، والتي بدورها تنتج اهتزازات واضحة يمكن التقاطها بواسطة مقياس تسارع قريب.

مغناطيسي

تحتوي جميع الأجهزة الذكية الحالية تقريبا على شكل من أشكال رقاقة مقياس المغناطيسية التي تعمل كبوصلة ولديها القدرة على قياس المجالات المغناطيسية ، وبالتالي اكتشاف الشمال والجنوب الحقيقيين. ومع ذلك ، يمكن أيضا إساءة استخدام مستشعر مثل هذا وتحويله إلى قناة اتصال.

تم استكشاف فرضية تلقي البرامج الضارة للأوامر عبر مقياس المغناطيسية سابقا وقد ثبت أن الاتصال الخالي من الأخطاء ، باستخدام مغناطيس كهربائي مصمم خصيصا والذي يحدث تغييرات في المجال المغناطيسي للجهاز المستهدف ، يمكن أن يحدث بسهولة نسبية تصل إلى 3.5 بوصة ، ولكن من الممكن أيضا وجود مسافات أكبر مع مغناطيس كهربائي أقوى.

كهرومغناطيسي

انبعاثات الإشعاع الكهرومغناطيسي موجودة عمليا في جميع المعدات الإلكترونية ، خاصة إذا كانت غير محمية.

تسمح منهجية Van Eck phreaking ، التي سميت على اسم باحث الكمبيوتر الهولندي Wim van Eck ، للتنصت باستنساخ محتويات شاشة CRT عن طريق الكشف عن انبعاثاتها الكهرومغناطيسية (EM) عن بعد. في شاشة CRT غير المحمية ، تم إجراء الاختبارات بنجاح من مسافة 1 كم وكذلك مسافة 200 متر لشاشة محمية.

بالإضافة إلى ذلك ، تسرب جميع بطاقات الفيديو كميات هائلة من انبعاثات EM ، والتي يمكن التلاعب بها لنقل البيانات. "AirHopper" هو مثال على البرامج الضارة التي تحول بطاقة فيديو الكمبيوتر إلى جهاز إرسال FM ، والذي يمكن التقاطه بواسطة راديو FM قياسي ، حتى تلك المضمنة في الهاتف الذكي.