Computergeräte und andere Informationssysteme sind in der Lage, Daten auf viele besondere Arten preiszugeben.

Da böswillige Entitäten zunehmend auf Kerninfrastrukturen abzielen und diese angreifen, haben sich die IT-Sicherheitsmethoden und -richtlinien zum Schutz hochsensibler und anfälliger Standorte im Laufe der Jahre weiterentwickelt.

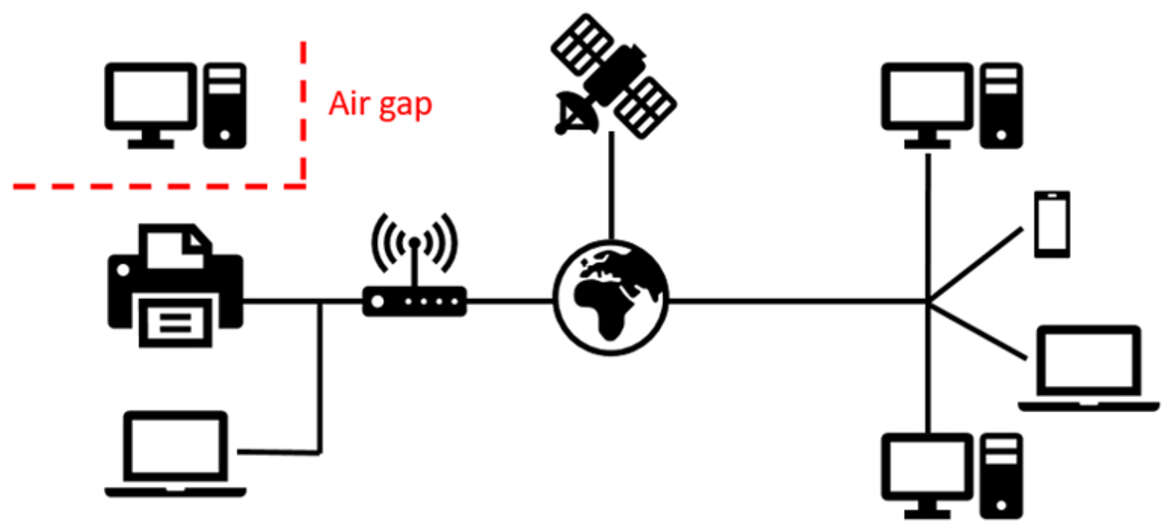

Die Implementierung starker Sicherheitsprotokolle, wie z. B. der "Air-Gapping"-Methode, hat das Potenzial, alle anfälligen Geräte zu schützen.

Air-Gapping ist eine Reihe von Abschirmungsverfahren, die nacheinander durchgeführt werden, um sicherzustellen, dass der anfällige Computer oder ein anderes Informationssystem physisch von allen ungesicherten Netzwerken, wie z. B. dem öffentlichen Internet oder einem ungesicherten lokalen Netzwerk (LAN), isoliert ist.

Air-Gapping kann das Entfernen aller potenziell datenleckenden Vektoren umfassen, wie z. B.: Mikrofone, Lautsprecher, Grafikkarten, Kameras, CD/DVD-ROM-Laufwerke, Festplatten, Internetkarten, USB-Anschlüsse.

Nichtsdestotrotz gibt es auch zahlreiche Methoden, um einen Computer oder ein Informationssystem aus der Ferne zu überwachen und auszuspionieren, ohne dass ein vorheriges Eingreifen erforderlich ist.

Es wurde gezeigt, dass es möglich ist, die von einem Kathodenstrahlröhrenmonitor (CRT) oder sogar einem modernen Flüssigkristalldisplay (LCD) emittierte Strahlung zu überwachen. Diese Form der Überwachung wird oft als Van-Eck-Phreaking oder als TEMPESTbezeichnet.

Es ist auch möglich, die Tastatur eines Computers mit einem Parabolmikrofon abzuhören und einzelne Tastenanschläge zu protokollieren, ohne dass tatsächlich Malware/Software protokolliert werden muss.

Selbst die hochfrequenten Geräusche, die von der CPU eines Computers ausgestrahlt werden, können sensible Informationen über die ausgeführten Programme oder Anweisungen enthalten.

Aufgrund des breiten Spektrums und der unterschiedlichen Natur aller verdeckten Luftspaltkanäle werden sie häufig in Kategorien eingeteilt, die dem physikalischen Kanal entsprechen, in dem sie operieren, wie z. B.:

- Physische Medien -Akustisch -Licht -Seismisch -Magnetisch -Thermisch -Elektromagnetisch

Akustisch

Hacker nutzen häufig akustische Geheimkanäle, weil sie von Uneingeweihten fälschlicherweise als harmlos und belanglos angesehen werden. Alle Computer und die dazugehörigen Utensilien wie Drucker, Tastaturen, Mäuse, Lüfter, Prozessoren und die meisten anderen Informationssysteme senden jedoch Ultraschalltöne aus. Diese Geräusche können entweder mit generischen Mikrofonen (für kurze Distanzen) oder Parabolmikrofonen (für große Entfernungen) aufgenommen und dann entschlüsselt werden, um verständliche Daten zu rekonstruieren.

"Fansmitter" ist das Paradebeispiel für eine Malware, die vertrauliche Informationen akustisch von anfälligen Air-Gap-Computern exfiltrieren kann, selbst wenn keine Lautsprecher oder Audio-Hardware-Audio vorhanden sind, da sie das Rauschen der CPU- und Gehäuselüfter nutzt.

"DiskFiltration" ist eine weitere komplexe Datenverarbeitungssoftware, die in der Lage ist, Daten mit Hilfe akustischer Signale zu exfiltrieren, die von der Festplatte ausgesendet werden, indem sie die Bewegungen des Festplattenaktuators manipuliert und Suchvorgänge verwendet, wodurch die Festplatte auf bestimmte Weise "bewegt" wird, die Töne erzeugt.

Physische Medien

Auch wenn die Verbreitung von Malware über physische Medien heutzutage größtenteils veraltet ist, war dies in der Vergangenheit der Hauptweg, auf dem Computer mit bösartiger Software infiziert wurden. Vor ca. 2-3 Jahrzehnten waren greifbare Informationsvektoren wie Disketten und CD-ROMs das bösartige Medium der Wahl für alle Hacker, aber derzeit werden Viren wie "Stuxnet" hauptsächlich über USB-Laufwerke übertragen. Der Stuxnet-Computerwurm überbrückt den Luftspalt mit Hilfe eines USB-Laufwerks, so dass er dann Anfragen an und vom Bediener über einen versteckten Speicherbereich senden und empfangen kann, der in einer rohen FAT-Struktur (File Allocation Table) erstellt wurde.

Licht

Abgesehen von der selbstverständlichen und wichtigsten Lichtquelle für jedes Computersystem, d.h. dem Monitor (entweder ein CRT oder ein LCD), können empfindliche Lichtausstrahlungen durch andere Vektoren wie die Tastatur-LEDs, Drucker oder Modems entweichen.

Es ist möglich, den Inhalt eines CRT-Bildschirms zu rekonstruieren, indem die Lichtintensität der diffusen Reflexion des Displays von einer nahe gelegenen Wand analysiert wird. Der Inhalt eines LCD-Bildschirms hingegen könnte durch die Analyse diffuser Reflexionen von Objekten in relativ unmittelbarer Nähe des Displays, wie Brillen, Flaschen und sogar Besteck in einer Entfernung von bis zu 30 Metern, rekonstruiert werden, wenn ausreichend starke Teleskoplinsen verwendet werden.

In nuancierteren Fällen kann bestimmte Art von Software ASCII-Daten übertragen, indem sie die Feststelltaste mit seriellen Daten mit 50 Bit/s moduliert. Ähnlich wie bei der Morsecode-Signalisierung wird das unregelmäßige Blinken der LED beim durchschnittlichen Computerbenutzer keinen Verdacht erregen.

Andere Malware kann einen Computer in einem Air-Gap-Netzwerk infizieren und ihn dazu bringen, Angriffsbefehle über einen Multifunktionsdrucker/-scanner zu empfangen und zu senden, an den der Computer angeschlossen ist.

Thermisch

Alle elektronischen Geräte erzeugen überschüssige Wärme und benötigen ein Wärmemanagement, um die Zuverlässigkeit zu verbessern und einen vorzeitigen Ausfall zu verhindern. Computer sind da keine Ausnahme. Dies geschieht normalerweise mit Ventilatoren und wir haben bereits gesehen, wie sie missbraucht werden können, um einen Exfiltrationskanal bereitzustellen. Temperaturänderungen haben sich als effektiver, wenn auch schmerzhaft langsamer Datenkanal erwiesen.

Malware kann verwendet werden, um eine mit dem Internet verbundene Klimaanlage über einen Einweg-Wärmekanal fernzusteuern. Bestimmte Programme sind in der Lage, den Luftspalt zwischen benachbarten kompromittierten Computern (bis zu 40 cm) zu überbrücken, indem sie ihre Wärmeemissionen und eingebauten Wärmesensoren nutzen, um einen verdeckten bidirektionalen Kommunikationskanal (bis zu 8 Bit pro Stunde) zu schaffen.

Seismisch

Seismische oder Vibrationskommunikation ist ein Prozess, bei dem der Austausch von Daten und Informationen durch mechanische Schwingungen oder Vibrationen erfolgt. Unter bestimmten Bedingungen ist es durchaus möglich, lesbare Vibrationen über den Lautsprecher eines Computers hervorzurufen. Darüber hinaus sind fast alle Telefone und Smartphones in der Lage, mit ihrem Vibrationsgenerator seismische Wellen zu erzeugen.

Es wurde öffentlich gezeigt, dass eine bestimmte Art von Malware erfolgreich sein kann, um die Tastenanschläge zu rekonstruieren, die auf einer Tastatur eingegeben werden, die sich in unmittelbarer Nähe (nur wenige Zentimeter entfernt) zu einem mit einem Beschleunigungsmesser ausgestatteten Mobiltelefon befindet. Die Tastenanschläge wurden nur anhand der Vibration und nicht anhand des Geräuschs der gedrückten Taste erkannt.

Andere Methoden des seismischen Hackens umfassen die Verwendung der Lautsprecher eines Computersystems, um niederfrequente Töne zu erzeugen, die wiederum verständliche Vibrationen erzeugen, die von einem nahe gelegenen Beschleunigungsmesser erfasst werden können.

Magnetisch

Praktisch alle aktuellen intelligenten Geräte verfügen über eine Art Magnetometer-Chip, der als Kompass dient und die Fähigkeit hat, die Magnetfelder zu messen und so den wahren Norden und Süden zu erkennen. Ein solcher Sensor kann aber auch missbraucht und in einen Kommunikationskanal verwandelt werden.

Die Hypothese, dass eine Malware Befehle über ein Magnetometer empfängt, wurde bereits untersucht und es wurde nachgewiesen, dass eine fehlerfreie Kommunikation mit einem speziell angefertigten Elektromagneten, der Änderungen des Magnetfelds des Zielgeräts induziert, relativ einfach bis zu 3,5 Zoll erfolgen kann, aber auch größere Entfernungen sind mit einem stärkeren Elektromagneten möglich.

Elektromagnetisch

Elektromagnetische Strahlungsemissionen sind in allen elektronischen Geräten praktisch allgegenwärtig, insbesondere wenn sie nicht abgeschirmt sind.

Die Van-Eck-Phreaking-Methode, benannt nach dem niederländischen Computerforscher Wim van Eck, ermöglicht es einem Lauscher, den Inhalt eines CRT-Monitors zu klonen, indem er seine elektromagnetischen (EM) Emissionen aus der Ferne erkennt. In einem ungeschirmten CRT-Monitor wurden sowohl aus einer Entfernung von 1 km als auch aus einer Entfernung von 200 m für einen abgeschirmten Monitor erfolgreich getestet.

Darüber hinaus verlieren alle Grafikkarten enorme Mengen an EM-Emissionen, die manipuliert werden können, um Daten zu übertragen. "AirHopper" ist ein Beispiel für eine Malware, die die Grafikkarte eines Computers in einen UKW-Sender verwandelt, der von einem Standard-UKW-Radio erfasst werden kann, auch von denen, die in ein Smartphone eingebaut sind.