Les appareils informatiques et autres systèmes d’information sont capables de divulguer des données de nombreuses façons particulières.

Alors que les entités malveillantes ciblent et attaquent de plus en plus les infrastructures centrales, les méthodes et les politiques de sécurité informatique pour protéger les sites hautement sensibles et vulnérables ont évolué au fil des ans.

La mise en œuvre de protocoles de sécurité solides, tels que la méthodologie « air-gap », a le potentiel de protéger tous les appareils vulnérables.

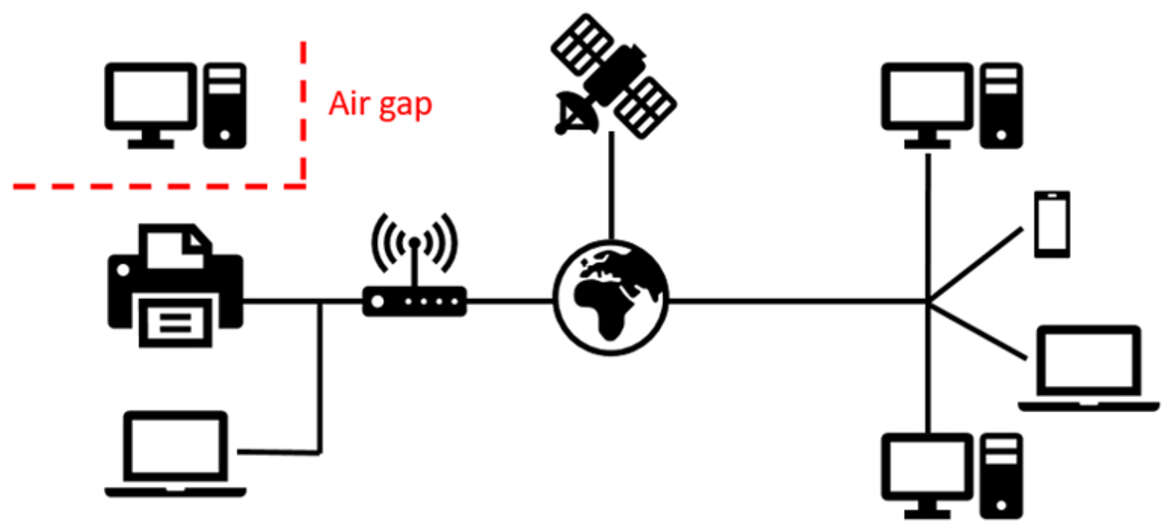

L’air-gapping est un ensemble de procédures de blindage effectuées séquentiellement afin de s’assurer que l’ordinateur vulnérable ou tout autre système d’information est physiquement isolé de tous les réseaux non sécurisés, tels que l’Internet public ou un réseau local (LAN) non sécurisé.

L’espace d’air peut inclure la suppression de tous les vecteurs potentiels de fuite de données, tels que: microphones, haut-parleurs, cartes vidéo, caméras, lecteurs de CD / DVD-ROM, disques durs, cartes Internet, ports USB.

Néanmoins, il existe également de nombreuses méthodes pour surveiller et espionner à distance un ordinateur ou un système d’information qui ne nécessitent aucune intervention préalable.

Il a été démontré qu’il est possible de surveiller le rayonnement émis par un moniteur à tube cathodique (CRT) ou même un écran à cristaux liquides (LCD) moderne. Cette forme de surveillance est souvent appelée Van Eck phreaking ou TEMPEST.

Il est également possible d’écouter le clavier d’un ordinateur avec un microphone parabolique et d’enregistrer les frappes individuelles sans nécessiter la journalisation des logiciels malveillants / logiciels.

Même les bruits à haute fréquence émis par le processeur d’un ordinateur peuvent inclure des informations sensibles sur les programmes ou les instructions en cours d’exécution.

En raison du large spectre et de la nature dissemblable de tous les canaux cachés à entrefer d’air, ils sont souvent classés dans des catégories en fonction du canal physique dans lequel ils opèrent, telles que:

- Supports physiques -Acoustique -Lumière -Sismique -Magnétique -Thermique -Électromagnétique

Acoustique

Les pirates informatiques profitent souvent des canaux secrets acoustiques parce qu’ils sont considérés à tort comme inoffensifs et sans conséquence par les non-initiés. Cependant, tous les ordinateurs et leur attirail, tels que les imprimantes, les claviers, les souris, les ventilateurs de refroidissement, les processeurs et la plupart des autres systèmes d’information, émettent des ultrasons. Ces sons peuvent être captés par des microphones génériques (pour les courtes distances) ou des microphones paraboliques (pour les longues distances), puis peuvent être déchiffrés afin de reconstruire des données intelligibles.

« Fansmitter » est l’exemple par excellence d’un malware capable d’exfiltrer acoustiquement des informations sensibles à partir d’ordinateurs vulnérables équipés d’air, même en l’absence de haut-parleurs ou de matériel audio audio, car il utilise le bruit émis par les ventilateurs du processeur et du châssis.

« DiskFiltration » est un autre logiciel de traitement de données complexe qui est capable d’exfiltrer des données en utilisant des signaux acoustiques émis par le disque dur en manipulant les mouvements de l’actionneur du disque dur et en utilisant des opérations de recherche, faisant ainsi « bouger » le disque dur de manière spécifique qui génère du son.

Supports physiques

Même si la propagation de logiciels malveillants par le biais de supports physiques est aujourd’hui pour la plupart obsolète, dans le passé, c’était la principale façon dont les ordinateurs étaient infectés par des logiciels malveillants. Il y a environ 2-3 décennies, les vecteurs d’information tangibles tels que les disquettes et les CD-ROM étaient le support malin de choix pour tous les pirates, mais actuellement, les virus comme « Stuxnet » sont principalement transmis par des clés USB. Le ver informatique Stuxnet comble l’entrefer à l’aide d’une clé USB afin qu’il puisse ensuite envoyer/recevoir des demandes à destination et en provenance de l’opérateur via une zone de stockage cachée créée dans une structure FAT (File Allocation Table) brute.

Lumière

Outre la source évidente et principale d’émissions lumineuses pour tout système informatique, c’est-à-dire le moniteur (CRT ou LCD), les émanations lumineuses sensibles peuvent être transmises par d’autres vecteurs, tels que les claviers, les LED, les imprimantes ou les modems.

Il est possible de reconstruire le contenu d’un écran CRT en analysant l’intensité lumineuse de la réflexion diffuse de l’écran sur un mur voisin. Alors que le contenu d’un écran LCD pourrait être reconstruit en analysant les réflexions diffuses d’objets relativement proches de l’écran, tels que des lunettes, des bouteilles et même des couverts jusqu’à 30 mètres de distance, si des lentilles télescopiques suffisamment solides sont utilisées.

Dans des cas plus nuancés, certains types de logiciels peuvent transmettre des données ASCII en modulant la LED Caps Lock avec des données série à 50 bits/s. Semblable à la signalisation en code Morse, le clignotement irrégulier de la LED n’éveillera pas les soupçons de l’utilisateur moyen de l’ordinateur.

D’autres logiciels malveillants peuvent infecter un ordinateur sur un réseau à air comprimé et lui faire recevoir et envoyer des commandes d’attaque via une imprimante/scanner multifonction à laquelle l’ordinateur est connecté.

Thermique

Tous les appareils électroniques génèrent un excès de chaleur et nécessitent une gestion thermique pour améliorer la fiabilité et prévenir les pannes prématurées. Les ordinateurs ne font pas exception. Cela se fait généralement avec des ventilateurs et nous avons déjà vu comment ils peuvent être abusés pour fournir un canal d’exfiltration. Les changements de température se révèlent être un canal de données efficace, bien que douloureusement lent.

Les logiciels malveillants peuvent être utilisés pour contrôler à distance un système de climatisation connecté à Internet à l’aide d’un canal thermique secret unidirectionnel. Certains programmes sont capables de combler l’espace d’air entre les ordinateurs compromis adjacents (jusqu’à 40 cm) en utilisant leurs émissions de chaleur et des capteurs thermiques intégrés pour créer un canal de communication bidirectionnel caché (jusqu’à 8 bits par heure).

Sismique

La communication sismique ou vibratoire est un processus où l’échange de données et d’informations se fait par le biais d’oscillations mécaniques ou de vibrations. Dans certaines conditions, il est tout à fait possible d’induire des vibrations lisibles à travers le haut-parleur d’un ordinateur. De plus, presque tous les téléphones et smartphones ont la capacité de produire des ondes sismiques à l’aide de leur générateur de vibrations.

Il a été publiquement démontré qu’un certain type de malware peut réussir à reconstruire les frappes tapées sur un clavier situé à proximité (à quelques centimètres seulement) d’un téléphone portable équipé d’un accéléromètre. Les frappes ont été détectées en utilisant uniquement la vibration et non le son de la touche enfoncée.

D’autres méthodes de piratage sismique comprennent l’utilisation des haut-parleurs d’un système informatique pour créer des sons à basse fréquence, qui à leur tour produisent des vibrations intelligibles qui peuvent être captées par un accéléromètre à proximité.

Magnétique

Pratiquement tous les appareils intelligents actuels ont une forme de puce magnétométrique qui sert de boussole et a la capacité de mesurer les champs magnétiques, détectant ainsi le nord et le sud vrais. Cependant, un capteur comme celui-ci peut également être abusé et transformé en canal de communication.

L’hypothèse d’un malware recevant des commandes via un magnétomètre a déjà été explorée et il a été prouvé que la communication sans erreur, utilisant un électro-aimant construit sur mesure qui induit des changements dans le champ magnétique de l’appareil ciblé, peut se produire relativement facilement jusqu’à 3,5 pouces, mais de plus grandes distances sont également possibles avec un électroaimant plus fort.

Électromagnétique

Les émissions de rayonnement électromagnétique sont pratiquement omniprésentes dans tous les équipements électroniques, surtout s’ils ne sont pas blindés.

La méthodologie de phreaking de Van Eck, du nom du chercheur informatique néerlandais Wim van Eck, permet à un espion de cloner le contenu d’un moniteur CRT en détectant à distance ses émissions électromagnétiques (EM). Dans un moniteur CRT non blindé, les tests ont été effectués avec succès à une distance de 1 km ainsi qu’à une distance de 200 m pour un moniteur blindé.

De plus, toutes les cartes vidéo fuient d’énormes quantités d’émissions EM, qui peuvent être manipulées pour transmettre des données. « AirHopper » est un exemple de malware qui transforme la carte vidéo d’un ordinateur en un émetteur FM, qui peut être capturé par une radio FM standard, même celles qui sont intégrées dans un smartphone.