I dispositivi informatici e altri sistemi informativi sono in grado di divulgare dati in molti modi particolari.

Poiché le entità dannose prendono sempre più di mira e attaccano le infrastrutture principali, i metodi e le politiche di sicurezza IT per proteggere i luoghi altamente sensibili e vulnerabili si sono evoluti nel corso degli anni.

L'implementazione di solidi protocolli di sicurezza, come la metodologia "air-gapping", ha il potenziale per salvaguardare tutti i dispositivi vulnerabili.

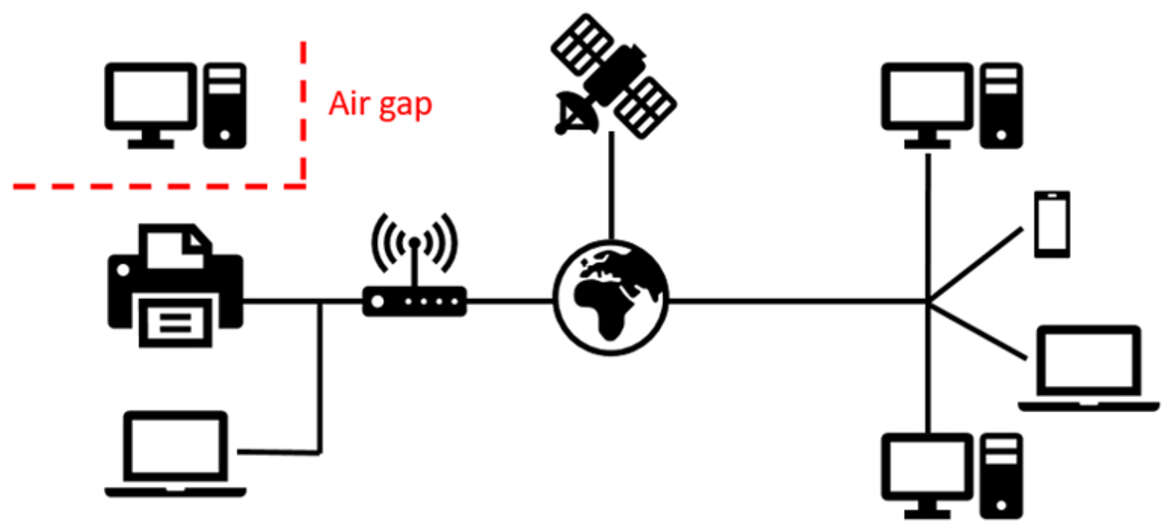

L'air-gapping è un insieme di procedure di schermatura eseguite in sequenza al fine di garantire che il computer vulnerabile o qualsiasi altro sistema informativo sia fisicamente isolato da tutte le reti non protette, come Internet pubblico o una rete locale (LAN) non protetta.

L'air-gapping potrebbe includere la rimozione di tutti i potenziali vettori di perdita di dati, come: microfoni, altoparlanti, schede video, fotocamere, unità CD / DVD-ROM, dischi rigidi, schede Internet, porte USB.

Tuttavia, ci sono anche numerosi metodi per monitorare e spiare da remoto un computer o un sistema informativo che non richiedono alcun intervento precedente.

È stato dimostrato che è possibile monitorare la radiazione emessa da un monitor a tubo catodico (CRT) o anche da un moderno display a cristalli liquidi (LCD). Questa forma di sorveglianza è spesso indicata come Van Eck phreaking o come TEMPEST.

È anche possibile ascoltare la tastiera di un computer con un microfono parabolico e registrare le singole sequenze di tasti senza richiedere effettivamente la registrazione di malware / software.

Anche i rumori ad alta frequenza emessi dalla CPU di un computer possono includere informazioni sensibili sui programmi o sulle istruzioni in esecuzione.

A causa dell'ampio spettro e della natura dissimile di tutti i canali nascosti air-gap, sono spesso collocati in categorie in base al canale fisico in cui operano, come ad esempio:

- Supporti fisici -Acustico -Leggero -Sismico -Magnetico -Termico -Elettromagnetico

Acustico

Gli hacker spesso sfruttano i canali acustici nascosti perché sono erroneamente considerati innocui e irrilevanti dai non iniziati. Tuttavia, tutti i computer e il loro armamentario di accompagnamento, come stampanti, tastiere, mouse, ventole di raffreddamento, processori e la maggior parte degli altri sistemi di informazione emettono suoni ultrasonici. Questi suoni possono essere catturati da microfoni generici (per brevi distanze) o microfoni parabolici (per lunghe distanze) e quindi possono essere decifrati per ricostruire dati intelligibili.

"Fansmitter" è l'esempio per eccellenza di un malware in grado di esfiltrare acusticamente informazioni sensibili da computer vulnerabili air-gap, anche quando non sono presenti altoparlanti o audio hardware audio, perché utilizza il rumore emesso dalla CPU e dalle ventole dello chassis.

"DiskFiltration" è un altro complesso software di elaborazione dati che è in grado di esfiltrare i dati utilizzando segnali acustici emessi dal disco rigido manipolando i movimenti dell'attuatore del disco rigido e utilizzando operazioni di ricerca, facendo così "muovere" il disco rigido in modi specifici che generano suono.

Supporti fisici

Anche se la diffusione di malware attraverso supporti fisici è oggi per lo più obsoleta, in passato, questo era il modo principale in cui i computer venivano infettati da software dannoso. Circa 2-3 decenni fa, vettori di informazioni tangibili come floppy disk e CD-ROM erano il mezzo maligno di scelta per tutti gli hacker, ma attualmente, virus come "Stuxnet" vengono trasmessi principalmente attraverso unità USB. Il worm informatico Stuxnet colma l'air-gap con l'aiuto di un'unità USB in modo da poter inviare/ricevere richieste da e verso l'operatore tramite un'area di archiviazione nascosta creata nella struttura FAT (File Allocation Table) grezza.

Leggero

Oltre all'evidente e primaria fonte di emissioni luminose per qualsiasi sistema informatico, cioè il monitor (un CRT o LCD), le emanazioni luminose sensibili possono essere trapelate attraverso altri vettori, come i LED delle tastiere, le stampanti o i modem.

È possibile ricostruire il contenuto di uno schermo CRT analizzando l'intensità luminosa del riflesso diffuso del display su una parete vicina. Considerando che, il contenuto di uno schermo LCD potrebbe essere ricostruito analizzando riflessi diffusi da oggetti relativamente vicini al display, come occhiali, bottiglie e persino posate fino a 30 metri di distanza, se vengono impiegate lenti telescopiche abbastanza forti.

Nei casi più sfumati, alcuni tipi di software possono trasmettere dati ASCII modulando il LED Caps Lock con dati seriali a 50 bit / s. Simile alla segnalazione in codice Morse, il lampeggio irregolare del LED non solleverà sospetti nell'utente medio del computer.

Altri malware possono infettare un computer su una rete air-gapped e fargli ricevere e inviare comandi di attacco attraverso una stampante/scanner multifunzione a cui è collegato il computer.

Termico

Tutti i dispositivi elettronici generano calore in eccesso e richiedono una gestione termica per migliorare l'affidabilità e prevenire guasti prematuri. I computer non fanno eccezione. Questo di solito viene fatto con i ventilatori e abbiamo già visto come possono essere abusati per fornire un canale di esfiltrazione. I cambiamenti di temperatura si sono dimostrati un canale di dati efficace, anche se dolorosamente lento.

Il malware può essere utilizzato per controllare a distanza e il sistema di condizionamento dell'aria connesso a Internet utilizzando un canale termico nascosto unidirezionale. Alcuni programmi sono in grado di colmare il traferro tra computer compromessi adiacenti (fino a 40 cm) utilizzando le loro emissioni di calore e sensori termici integrati per creare un canale di comunicazione bidirezionale nascosto (fino a 8 bit all'ora).

Sismico

La comunicazione sismica o vibrazionale è un processo in cui lo scambio di dati e informazioni avviene attraverso oscillazioni meccaniche o vibrazioni. In determinate condizioni, è del tutto possibile indurre vibrazioni leggibili attraverso l'altoparlante di un computer. Inoltre, quasi tutti i telefoni e gli smartphone hanno la capacità di produrre onde sismiche utilizzando il loro generatore di vibrazioni.

È stato dimostrato pubblicamente che un certo tipo di malware può avere successo nel ricostruire le sequenze di tasti digitate su una tastiera situata nelle immediate vicinanze (a pochi centimetri di distanza) di un telefono cellulare dotato di accelerometro. Le sequenze di tasti sono state rilevate utilizzando solo la vibrazione e non il suono del tasto premuto.

Altri metodi di hacking sismico includono l'uso di altoparlanti di un sistema informatico per creare suoni a bassa frequenza, che a loro volta producono vibrazioni intelligibili che possono essere raccolte da un accelerometro nelle vicinanze.

Magnetico

Praticamente tutti gli attuali dispositivi intelligenti hanno una qualche forma di chip magnetometro che funge da bussola e ha la capacità di misurare i campi magnetici, rilevando così il vero nord e sud. Tuttavia, un sensore come questo può anche essere abusato e trasformato in un canale di comunicazione.

L'ipotesi di un malware che riceve comandi tramite un magnetometro è stata precedentemente esplorata ed è stato dimostrato che la comunicazione priva di errori, utilizzando un elettromagnete personalizzato che induce cambiamenti nel campo magnetico del dispositivo mirato, può avvenire relativamente facilmente fino a 3,5 pollici, ma sono possibili anche distanze maggiori con un elettromagnete più forte.

Elettromagnetico

Le emissioni di radiazioni elettromagnetiche sono praticamente onnipresenti in tutte le apparecchiature elettroniche, soprattutto se non schermate.

La metodologia di phreaking Van Eck, che prende il nome dal ricercatore informatico olandese Wim van Eck, consente a un intercettatore di clonare il contenuto di un monitor CRT rilevando a distanza le sue emissioni elettromagnetiche (EM). In un monitor CRT non schermato, i test sono stati condotti con successo da una distanza di 1 km e una distanza di 200 m per un monitor schermato.

Inoltre, tutte le schede video perdono enormi quantità di emissioni EM, che possono essere manipolate per trasmettere dati. "AirHopper" è un esempio di malware che trasforma la scheda video di un computer in un trasmettitore FM, che può essere catturato da una radio FM standard, anche quelle integrate in uno smartphone.