Ang mga aparato ng computing at iba pang mga sistema ng impormasyon ay may kakayahang maglabas ng data sa maraming kakaibang paraan.

Bilang mga nakakahamak na entity na lalong nagta target at umaatake sa mga pangunahing imprastraktura, ang mga pamamaraan at patakaran sa seguridad ng IT para sa pagprotekta sa mataas na sensitibo at mahina na mga lokasyon ay umuunlad sa pamamagitan ng mga taon.

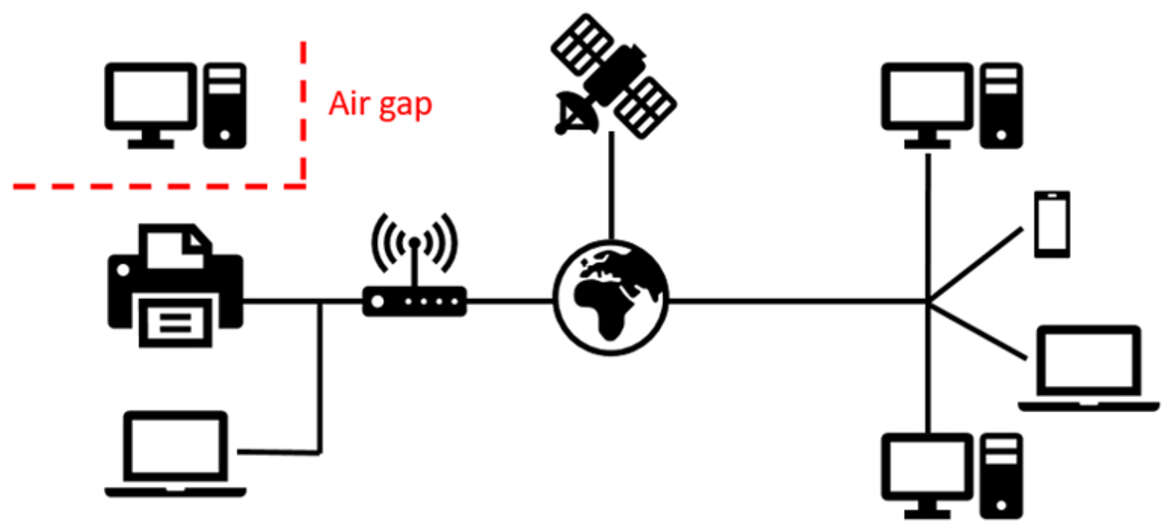

Ang pagpapatupad ng malakas na protocol ng seguridad, tulad ng pamamaraan ng "paggapang ng hangin", ay may potensyal na pangalagaan ang lahat ng mga mahihinang aparato.

Ang air-gapping ay isang hanay ng mga pamamaraan ng pag-iingat na ginagawa nang sunud-sunod upang matiyak na ang mahina na computer o anumang iba pang sistema ng impormasyon ay pisikal na nakahiwalay sa lahat ng hindi ligtas na network, tulad ng pampublikong Internet o isang hindi ligtas na local area network (LAN).

Maaaring kabilang sa pag-aapoy ng hangin ang pag-aalis ng lahat ng potensyal na vectors na tumatagas ng data, tulad ng: Microphones, Speakers, Video cards, Cameras, CD/DVD-ROM drive, Hard disk, Internet card, USB port.

Gayunpaman, mayroon ding maraming mga pamamaraan upang malayuan subaybayan at ispya ang isang computer o sistema ng impormasyon na hindi nangangailangan ng nakaraang interbensyon.

Naipakita na posibleng masubaybayan ang radiation na inilalabas ng cathode ray tube (CRT) monitor o maging ng modernong liquid crystal display (LCD). Ang ganitong uri ng pagsubaybay ay madalas na tinutukoy bilang Van Eck phreaking o bilang TEMPEST.

Posible ring makinig sa keyboard ng computer gamit ang parabolic microphone at mag-log ng mga indibidwal na keystroke nang hindi nangangailangan ng pag-log ng malware/software.

Kahit na ang mataas na dalas ng mga ingay na inilalabas ng CPU ng isang computer ay maaaring magsama ng sensitibong impormasyon tungkol sa mga programa o tagubilin na isinasagawa.

Dahil sa malawak na spectrum at hindi katulad na katangian ng lahat ng mga channel ng palihim na agwat ng hangin, ang mga ito ay madalas na inilalagay sa mga kategorya ayon sa pisikal na channel kung saan sila nagpapatakbo sa, tulad ng:

- Pisikal na Media

- Acoustic

- Liwanag

- Seismic

- Magnetic

- Thermal

- Electromagnetic

Tunog ng tunog

Madalas na sinasamantala ng mga hacker ang mga acoustic covert channel dahil mali ang pagtingin sa kanila bilang walang masama at walang kabuluhan ng mga hindi pa nasimulan. Gayunpaman, ang lahat ng mga computer at ang kanilang mga kasamang paraphernalia, tulad ng mga printer, keyboard, daga, paglamig tagahanga, processors at karamihan sa iba pang mga sistema ng impormasyon ay naglalabas ng ultrasonic tunog. Ang mga tunog na ito ay maaaring makuha sa pamamagitan ng alinman sa mga generic na mikropono (para sa maikling distansya) o mga parabolic microphone (para sa mahabang distansya) at pagkatapos ay maaaring ma deciphered upang muling buuin ang mga intelligible data.

Ang "Fansmitter" ay ang quintessential halimbawa ng isang malware na maaaring acoustically exfiltrate sensitibong impormasyon mula sa mga mahina na computer na gapped hangin, kahit na walang mga speaker o audio hardware audio ay naroroon, dahil ginagamit nito ang ingay na inilabas mula sa mga tagahanga ng CPU at chasis.

"DiskFiltration" ay isa pang kumplikadong data processing software na kung saan ay magagawang upang mag exfiltrate ng data gamit ang mga acoustic signal na inilabas mula sa hard drive sa pamamagitan ng pagmamanipula ng mga paggalaw ng hard drive actuator at paggamit ng mga operasyon ng seek, kaya ginagawang "ilipat" ang hard drive sa mga tiyak na paraan na bumubuo ng tunog.

Pisikal na Media

Kahit na ang pagkalat ng malware sa pamamagitan ng pisikal na media ay ngayon karamihan ay lipas na, sa nakaraan, ito ang pangunahing paraan ng mga computer na nahawahan ng masamang software. Tinatayang 2 3 dekada na ang nakalilipas, ang mga nakahiga na impormasyon na vectors tulad ng floppy disk at CD ROMs ay ang malignant medium ng pagpipilian para sa lahat ng mga hacker, ngunit sa kasalukuyan, ang mga virus tulad ng "Stuxnet" ay pangunahing ipinadala sa pamamagitan ng mga USB drive. Ang Stuxnet computer worm tulay ang puwang ng hangin sa tulong ng isang USB drive upang maaari itong pagkatapos ay magpadala / tumanggap ng mga kahilingan sa at mula sa operator sa pamamagitan ng isang nakatagong lugar ng imbakan na nilikha sa raw FAT (File Allocation Table) istraktura.

Liwanag

Bukod sa self maliwanag at prime source ng ilaw emissions para sa anumang computer system, ie ang monitor (alinman sa isang CRT o LCD), sensitibong ilaw emanations ay maaaring leaked sa pamamagitan ng iba pang mga vectors, tulad ng mga keyboard LEDs, printer o modem.

Posibleng muling itayo ang mga nilalaman ng CRT screen sa pamamagitan ng pagsusuri sa liwanag na tindi ng nagkakalat na repleksyon ng display sa kalapit na dingding. Kung saan, ang mga nilalaman ng isang LCD screen ay maaaring reconstructed sa pamamagitan ng pagsusuri ng diffuse reflections off bagay sa loob ng relatibong malapit sa display, tulad ng mga salamin sa mata, bote at kahit cutlery hanggang sa 30 metro ang layo, kung malakas na sapat na telescopic lenses ay employed.

Sa mas maraming mga nuanced kaso, ang ilang uri ng software ay maaaring magpadala ng data ng ASCII sa pamamagitan ng modulating ang Caps Lock LED na may serial data sa 50 bits / s. Katulad ng Morse code signaling, ang irregular blinking ng LED ay hindi magtataas ng hinala sa average na gumagamit ng computer.

Ang iba pang malware ay maaaring makahawa ng isang computer sa isang network na gapped ng hangin at gawin itong tumanggap at magpadala ng mga utos ng pag atake sa pamamagitan ng isang multi function na printer / scanner na konektado ang computer.

Thermal

Ang lahat ng mga elektronikong aparato ay bumubuo ng labis na init at nangangailangan ng thermal management upang mapabuti ang pagiging maaasahan at maiwasan ang napaaga na kabiguan. Ang mga computer ay walang pagbubukod. Ito ay karaniwang ginagawa sa mga tagahanga at nakita na namin kung paano sila maaaring abusuhin upang magbigay ng isang exfiltration channel. Ang mga pagbabago sa temperatura ay ipinapakita na isang epektibo, bagaman masakit na mabagal, data channel.

Ang malware ay maaaring gamitin upang malayuan kontrolin at sistema ng air conditioning na konektado sa internet gamit ang isang one way thermal covert channel. Ang ilang mga programa ay magagawang tulay ang agwat ng hangin sa pagitan ng mga katabing nakompromiso na computer (hanggang sa 40cm) sa pamamagitan ng paggamit ng kanilang mga emissions ng init at built in na thermal sensors upang lumikha ng isang covert bidirectional communication channel (hanggang sa 8 bits bawat oras).

Seismic

Ang seismic o vibrational communication ay isang proseso kung saan ang pagpapalitan ng data at impormasyon ay nangyayari sa pamamagitan ng mechanical oscillations o vibrations. Sa ilalim ng ilang mga kondisyon, ito ay ganap na posible upang ibuyo nababasa vibrations sa pamamagitan ng speaker ng isang computer. Bukod dito, halos lahat ng mga telepono at smartphone ay may kakayahang gumawa ng mga seismic wave gamit ang kanilang vibration generator.

Ito ay ipinakita sa publiko na ang isang tiyak na uri ng malware ay maaaring maging matagumpay sa muling pagbuo ng mga keystroke na nai type sa isang keyboard na matatagpuan sa malapit na kalapit (lamang sentimetro ang layo) sa isang accelerometer equipped cell phone. Ang mga keystroke ay natukoy gamit lamang ang panginginig ng boses at hindi ang tunog ng key na pinindot.

Kabilang sa iba pang mga pamamaraan ng seismic hacking ang paggamit ng mga speaker ng isang computer system upang lumikha ng mga tunog na mababa ang dalas, na siya namang gumagawa ng mga intelligible vibrations na maaaring kunin sa pamamagitan ng isang malapit na accelerometer.

Magnetic

Halos lahat ng kasalukuyang smart device ay may ilang anyo ng magnetometer chip na nagsisilbing compass at may kakayahang sukatin ang magnetic field, kaya natutukoy ang tunay na hilaga at timog. Gayunpaman, ang isang sensor na tulad nito ay maaari ring inabuso at mabago sa isang channel ng komunikasyon.

Ang hypothesis ng isang malware na tumatanggap ng mga utos sa pamamagitan ng isang magnetometer ay dati nang ginalugad at napatunayan na ang komunikasyon na walang error, gamit ang isang pasadyang binuo na electro magnet na nagdudulot ng mga pagbabago sa magnetic field ng naka target na aparato, ay maaaring mangyari nang medyo madali hanggang sa 3.5 pulgada, ngunit ang mas malaking distansya ay posible rin sa isang mas malakas na electromagnet.

Elektromagnetiko

Ang mga electromagnetic radiation emissions ay praktikal na omnipresent sa lahat ng mga elektronikong kagamitan, lalo na kung hindi naka shield.

Ang Van Eck phreaking methodology, na pinangalanan pagkatapos ng Dutch computer researcher Wim van Eck, ay nagbibigay daan sa isang eavesdropper upang clone ang mga nilalaman ng isang CRT monitor sa pamamagitan ng malayuang pagtukoy ng mga electromagnetic (EM) emissions nito. Sa isang unshielded CRT monitor, matagumpay na isinagawa ang mga pagsusuri mula sa distansya ng 1km pati na rin ang distansya ng 200m para sa isang shielded monitor.

Dagdag pa, ang lahat ng mga video card ay tumagas napakalaking halaga ng mga emisyon ng EM, na maaaring manipulahin upang maipadala ang data. Ang "AirHopper" ay isang halimbawa ng isang malware na lumiliko ang video card ng isang computer sa isang FM transmiter, na maaaring makuha ng isang standard na FM radio, kahit na ang mga binuo sa isang smartphone.