Urządzenia komputerowe i inne systemy informacyjne są zdolne do wycieku danych na wiele osobliwych sposobów.

Ponieważ złośliwe podmioty coraz częściej atakują i atakują podstawowe infrastruktury, metody i zasady bezpieczeństwa IT w celu ochrony bardzo wrażliwych i podatnych na ataki lokalizacji ewoluowały przez lata.

Wdrożenie silnych protokołów bezpieczeństwa, takich jak metodologia "air-gapping", może potencjalnie chronić wszystkie podatne na ataki urządzenia.

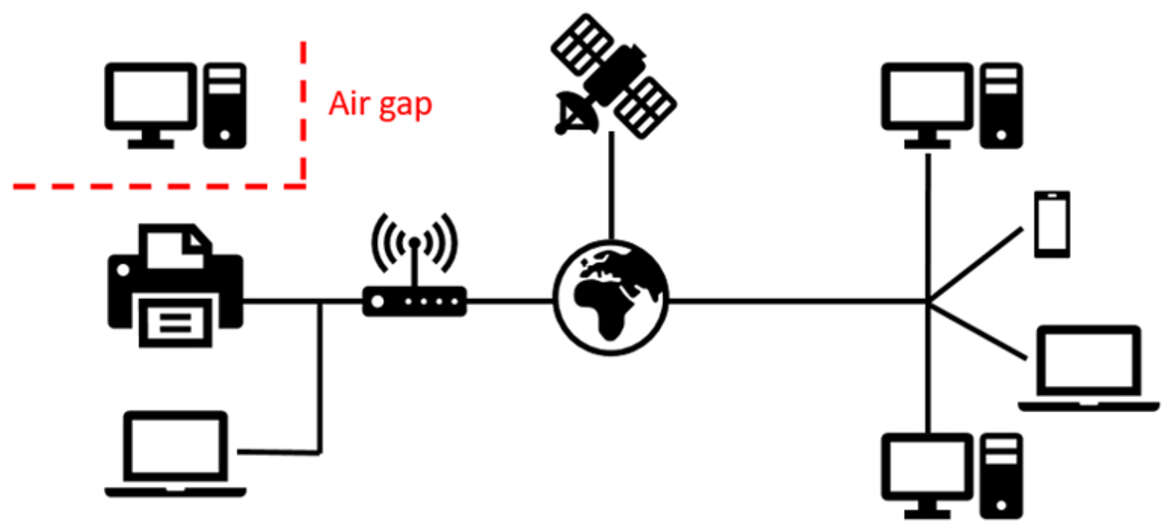

Air-gappping to zestaw procedur ekranowania wykonywanych sekwencyjnie w celu zapewnienia, że podatny na ataki komputer lub inny system informacyjny jest fizycznie odizolowany od wszystkich niezabezpieczonych sieci, takich jak publiczny Internet lub niezabezpieczona sieć lokalna (LAN).

Air-gapping może obejmować usunięcie wszystkich potencjalnych wektorów wycieku danych, takich jak: mikrofony, głośniki, karty wideo, aparaty fotograficzne, napędy CD/DVD-ROM, dyski twarde, karty internetowe, porty USB.

Niemniej jednak istnieje również wiele metod zdalnego monitorowania i szpiegowania komputera lub systemu informacyjnego, które nie wymagają wcześniejszej interwencji.

Wykazano, że możliwe jest monitorowanie promieniowania emitowanego przez monitor kineskopowy (CRT), a nawet nowoczesny wyświetlacz ciekłokrystaliczny (LCD). Ta forma nadzoru jest często określana jako phreaking Van Eck lub jako TEMPEST.

Możliwe jest również słuchanie klawiatury komputera za pomocą mikrofonu parabolicznego i rejestrowanie poszczególnych naciśnięć bez konieczności rejestrowania złośliwego oprogramowania / oprogramowania.

Nawet szumy o wysokiej częstotliwości emitowane przez procesor komputera mogą zawierać poufne informacje o uruchamianych programach lub instrukcjach.

Ze względu na szerokie spektrum i odmienny charakter wszystkich ukrytych kanałów szczelinowych, są one często umieszczane w kategoriach zgodnie z fizycznym kanałem, w którym działają, takich jak:

- Nośniki fizyczne -Akustyczny -Światło -Sejsmiczny -Magnetyczny -Cieplny -Elektromagnetyczne

Akustyczny

Hakerzy często wykorzystują akustyczne ukryte kanały, ponieważ są one błędnie uważane za nieszkodliwe i nieistotne przez niewtajemniczonych. Jednak wszystkie komputery i towarzyszące im akcesoria, takie jak drukarki, klawiatury, myszy, wentylatory chłodzące, procesory i większość innych systemów informatycznych, emitują dźwięki ultradźwiękowe. Dźwięki te mogą być przechwytywane przez mikrofony ogólne (na krótkich dystansach) lub mikrofony paraboliczne (na duże odległości), a następnie mogą być odszyfrowane w celu zrekonstruowania zrozumiałych danych.

"Fansmitter" jest kwintesencją złośliwego oprogramowania, które może akustycznie eksfiltrować poufne informacje z podatnych na ataki komputerów, nawet jeśli nie ma głośników ani sprzętu audio, ponieważ wykorzystuje hałas emitowany przez wentylatory procesora i obudowy.

"DiskFiltration" to kolejne złożone oprogramowanie do przetwarzania danych, które jest w stanie eksfiltrować dane za pomocą sygnałów akustycznych emitowanych z dysku twardego poprzez manipulowanie ruchami siłownika dysku twardego i za pomocą operacji wyszukiwania, dzięki czemu dysk twardy "porusza się" w określony sposób, który generuje dźwięk.

Nośniki fizyczne

Mimo że rozprzestrzenianie szkodliwego oprogramowania za pośrednictwem nośników fizycznych jest obecnie w większości przestarzałe, w przeszłości był to główny sposób infekowania komputerów złośliwym oprogramowaniem. Około 2-3 dekady temu namacalne wektory informacji, takie jak dyskietki i CD-ROM-y, były złośliwym medium wybieranym przez wszystkich hakerów, ale obecnie wirusy takie jak "Stuxnet" są przesyłane głównie przez dyski USB. Robak komputerowy Stuxnet wypełnia szczelinę powietrzną za pomocą dysku USB, dzięki czemu może on następnie wysyłać/odbierać żądania do i od operatora za pośrednictwem ukrytego obszaru pamięci utworzonego w surowej strukturze FAT (File Allocation Table).

Światło

Oprócz oczywistego i podstawowego źródła emisji światła dla każdego systemu komputerowego, tj. monitora (CRT lub LCD), wrażliwe emmanacje światła mogą być wyciekane przez inne wektory, takie jak klawiatury, diody LED, drukarki lub modemy.

Możliwe jest zrekonstruowanie zawartości ekranu CRT, analizując natężenie światła rozproszonego odbicia wyświetlacza od pobliskiej ściany. Natomiast zawartość ekranu LCD można zrekonstruować, analizując rozproszone odbicia od obiektów znajdujących się w stosunkowo bliskiej odległości od wyświetlacza, takich jak okulary, butelki, a nawet sztućce w odległości do 30 metrów, jeśli zastosowano wystarczająco mocne soczewki teleskopowe.

W bardziej zróżnicowanych przypadkach niektóre typy oprogramowania mogą przesyłać dane ASCII poprzez modulację diody LED Caps Lock z danymi szeregowymi przy 50 bitach / s. Podobnie jak w przypadku sygnalizacji alfabetem Morse'a, nieregularne diody LED nie wzbudzi podejrzeń u przeciętnego użytkownika komputera.

Inne złośliwe oprogramowanie może zainfekować komputer w sieci z przerwami powietrznymi i sprawić, że będzie on odbierał i wysyłał polecenia ataku za pośrednictwem wielofunkcyjnej drukarki/skanera, do którego podłączony jest komputer.

Cieplny

Wszystkie urządzenia elektroniczne generują nadmiar ciepła i wymagają zarządzania termicznego w celu poprawy niezawodności i zapobiegania przedwczesnym awariom. Komputery nie są wyjątkiem. Zwykle odbywa się to w przypadku wentylatorów i widzieliśmy już, jak można ich nadużywać, aby zapewnić kanał eksfiltracji. Zmiany temperatury okazują się skutecznym, choć boleśnie powolnym kanałem danych.

Złośliwe oprogramowanie może być wykorzystywane do zdalnego sterowania i podłączonego do Internetu systemu klimatyzacji za pomocą jednokierunkowego kanału termicznego. Niektóre programy są w stanie wypełnić lukę powietrzną między sąsiednimi komputerami (do 40 cm), wykorzystując emisję ciepła i wbudowane czujniki termiczne do stworzenia ukrytego dwukierunkowego kanału komunikacyjnego (do 8 bitów na godzinę).

Sejsmiczny

Komunikacja sejsmiczna lub wibracyjna to proces, w którym wymiana danych i informacji odbywa się poprzez drgania mechaniczne lub wibracje. W pewnych warunkach możliwe jest wywołanie czytelnych wibracji przez głośnik komputera. Co więcej, prawie wszystkie telefony i smartfony mają zdolność wytwarzania fal sejsmicznych za pomocą generatora wibracji.

Publicznie wykazano, że pewien rodzaj złośliwego oprogramowania może skutecznie zrekonstruować naciśnięcia wpisywane na klawiaturze znajdującej się w pobliżu (zaledwie kilka centymetrów) do telefonu komórkowego wyposażonego w akcelerometr. Naciśnięcia były wykrywane tylko za pomocą wibracji, a nie dźwięku naciskanego.

Inne metody hakowania sejsmicznego obejmują wykorzystanie głośników systemu komputerowego do tworzenia dźwięków o niskiej częstotliwości, które z kolei wytwarzają zrozumiałe wibracje, które mogą być wychwycone przez pobliski akcelerometr.

Magnetyczny

Praktycznie wszystkie obecne inteligentne urządzenia mają jakąś formę układu magnetometru, który służy jako kompas i ma zdolność pomiaru pól magnetycznych, wykrywając w ten sposób prawdziwą północ i południe. Jednak taki czujnik może być również nadużywany i przekształcany w kanał komunikacyjny.

Hipoteza złośliwego oprogramowania odbierającego polecenia za pośrednictwem magnetometru została wcześniej zbadana i udowodniono, że bezbłędna komunikacja przy użyciu specjalnie zbudowanego elektromagnesu, który indukuje zmiany w polu magnetycznym docelowego urządzenia, może się zdarzyć stosunkowo łatwo do 3,5 cala, ale większe odległości są również możliwe przy silniejszym elektromagnesie.

Elektromagnetyczne

Emisje promieniowania elektromagnetycznego są praktycznie wszechobecne we wszystkich urządzeniach elektronicznych, zwłaszcza jeśli są nieekranowane.

Metodologia phreakingu Van Ecka, nazwana na cześć holenderskiego informatyka Wima van Ecka, pozwala podsłuchiwaczowi klonować zawartość monitora CRT poprzez zdalne wykrywanie jego emisji elektromagnetycznej (EM). W nieekranowanym monitorze CRT pomyślnie przeprowadzono testy z odległości 1 km oraz 200 m dla monitora ekranowanego.

Ponadto wszystkie karty graficzne wyciekają ogromne ilości emisji EM, którymi można manipulować w celu przesyłania danych. "AirHopper" to przykład złośliwego oprogramowania, które zamienia kartę graficzną komputera w nadajnik FM, który może być przechwytywany przez standardowe radio FM, nawet te wbudowane w smartfon.